Fig. 1 A framework for electronic commerce platform with whitelist and blacklist mechanism

图1 一种含有白名单和黑名单机制的电子商务平台框架

马海燕1梁永全2纪淑娟2李 达1

1(山东科技大学计算机科学与工程学院 山东青岛 266590) 2(山东省智慧矿山信息技术重点实验室(山东科技大学) 山东青岛 266590)

摘要虽然各电子商务企业采用多种信誉评价机制解决消费者对卖方或平台的信任问题,但是信誉评价系统仍然频繁地遭受各种攻击.这些攻击致使卖方的信誉排名和推荐排名被操控,大量诚实消费者被误导而购买了质量较差的商品.有研究者提出综合考虑消费者之间的信任和不信任信息可以使消费者更好地抵御信誉攻击.然而,现有工作存在“信任或不信任信息融合不足”以及“使用一组顾问评价所有卖方”等局限性,因此导致卖方信誉评价的针对性和准确性较差.提出了一种新的防御策略——T&D,它综合考虑了消费者的可信和不可信2个方面.此外,该策略为消费者设置了白名单(存储若干个最信任的评价者)和黑名单(存储若干个最不信任的评价者).利用黑名单净化白名单,诚实消费者可以找到更可信的评价者并依据这些评价者的评分和诚实消费者自身的经历准确评估每个卖方的信誉值.模拟实验结果显示:该策略在评估准确性和稳定性方面明显优于现有防御策略.

关键词信誉系统;攻击;防御策略;信任;黑名单;白名单

随着电子商务的快速发展,购物变得越来越方便,但信用缺失问题也越来越严重.虽然电子商务系统设置了信誉排名和推荐机制,为个体消费者在选择诚信卖方方面提供辅助的决策支持.然而,一些卖方不断采取欺骗、伪装、漂白、共谋、歧视等策略构造虚假评价操控信誉排名和推荐排名,进而误导消费者[1-2].职业刷手已经成为一个黑色产业[3].

为了解决这些问题,一些学者提出通过设计个人购物助理(agent)并基于个人购物经验和消费者之间的信任关系从其社交网络中选择一些可信评价者,然后基于这些可信评价者的评价计算卖方可信度[4-15].与现有基于信任和不信任信息的算法相同,本文认为电子商务环境中人与人之间的关系既有信任关系也有不信任关系.消费者不仅可以维护一个最信任的朋友(白名单)列表,还可以维护一个最不信任的评价者(黑名单)列表.例如yelp平台就为每个消费者提供了白名单和黑名单2个列表功能.随着买方购物经验的积累,其白名单与黑名单不断地被更新和进化.此外,心理学的研究结果[16]还表明一个人对另一个人的信任程度取决于后者的可信性和不可信性2个方面.当被信者的可信性大于不可信性时,施信者认为被信者可信,否则认为不可信.基于以上2种观点,本文提出了一种基于信任与不信任的虚假信誉防御策略(简称T&D).与已有基于信任信息的虚假信誉防御策略[4-6,9-13,17-18]不同,该策略同时考虑了用户之间的信任关系和不信任关系,并用不信任关系净化信任关系;与已有基于信任和不信任信息的策略[11,15,19]不同,该策略通过黑名单和白名单分别记录每个消费者最信任和最不信任的评价者,同时考虑评价者的可信性和不可信性2个属性,依据人类可信性感知增长较慢、不可信感知增长较快的特点设计了可信性和不可信性融合为信任值的融合算法.模拟实验结果显示:刷单比例比较小的时候,现有方法能有效地抵御各种攻击;刷单比例非常大时,现有防御策略在抵御女巫攻击和融合女巫的复合攻击的稳定性存在一定局限性,明显不如本文所给防御策略.

以检测和过滤为手段的信誉攻击防御方法可以分为2类:基于个体消费者视角的信誉攻击防御方法[4-6]和基于电子商务平台视角的信誉攻击防御方法[7].由于本文的方法属于基于个体消费者视角的方法,因此,本节仅介绍一些基于个体消费者视角的虚假信誉攻击检测方法.

人们一致认为信任是指一个人相信他人的行为跟其预期的一样[8].基于信任信息,人们设计了许多虚假信誉防御模型,例如BRS[9],iCLUB[10-11],TRAVOS[12],Referralchains[13,17],Personalized[6],MET[4], PEALGA[5],GTETM[18],这些模型大致可以分为过滤方法、折扣方法和进化方法3类.

过滤方法由Dellarocas[20]提出,其目的是通过聚类过滤模型[21]降低不公平的高分和正面歧视(positive discrimination)对信誉评价的影响.虽然该算法可以很好地过滤出不公平的高分,但是它不能处理用户恶意给商品的低分.此外,聚类过程仅考虑了买方的打分值.基于Jøsang等人[22]提出的beta信誉系统、Whitby等人[9]给出了一种重复过滤算法BRS,由于BRS算法是在“少数服从多数原则”的基础上构建的,因此BRS算法只有当大多数打分是公平的情况下才有效.Liu等人[10-11]提出了另一种聚类算法iCLUB,它根据买方与目击者(诚实或者不诚实的评价者)之间的相似性把买方划分为不同的社团(clubs).因此,当大多数目击者是不诚实的(女巫(sybil)攻击)时候,iCLUB算法的抵御能力会大大降低.

Yu等人[13,17]提出了一种折扣方法Referralchains,该方法应用加权多数技术实现了不同信任信念的聚合.然而,“初始信任值为1”这一设置使得漂白攻击者可以通过不断重新注册账号来漂白自己的低信誉历史.Teacy等人[12]给出了一种融合信任与置信度的算法TRAVOS实现评价者评估.有些情况下(例如买方与评价者所评价卖方的交易经验很少)TRAVOS中的信任加权方法不能最大程度地惩罚不诚实评价者.此外,“评价者行为是一致的”这一假设使得TRAVOS算法容易遭受伪装攻击.与前面2种策略不同,Zhang等人[6]提出的折扣策略Personalized主要基于折扣的私有信任和公有信任评价买方的可信度和卖方的可信度.

2013年,Jiang等人[4]提出了一种进化折扣算法MET.应用该策略,每个买方首先获得自己的社交网络,然后基于该买方对社交网络成员的信任值进化一个“可信评价者列表”.虽然文中实验证明了该算法能很好地抵御各种攻击,然而其在抵御包含女巫的各种攻击时性能不是很理想.这是因为“可信评价者列表”中的成员不一定与每个卖方都有很多的交易经验,因此导致“利用进化得到的消费者可信评价者列表评估所有卖方的可信度”这一思想在卖方信誉评估时缺乏针对性.此外,该模型忽略了评价者打分的时效性,有可能“可信评价者列表”成员在很久之前曾经与卖方交易过,考虑到卖方的诚信行为可能会变化,因此这些“可信评价者列表”所给评价的可信度下降,评价的参考价值也就会大大降低.针对该算法的局限性,Ji等人[5]提出了一种预进化“最优可信评价者列表”的方法.该方法为每个买方设置一个可信朋友列表,基于该列表,为每个候选卖方预进化一个有针对性的“最优可信评价者列表”并利用这些评价者对相应卖方的评价和这些评价者的可信度折扣计算每个卖方的可信度.当交易卖方选中之后,再根据交易卖方的预进化最优可信评价者列表更新该买方的可信朋友列表.该算法能非常好地抵御包含女巫攻击在内的各种攻击,算法稳定性也较前面算法有很大提高.

社会心理学研究结果[14]表明现实生活中人对其他人的可信度评估往往来源于可信和不可信2个方面,且同时考虑可能会更准确.因此,一些研究者试图把不信任因素融合到信任中[23-24]评估买/卖方的可信度.例如Liu等人[15]提出了一个反网络垃圾的框架.他们认为每个页面既有好的方面,也有坏的方面,因此给每个页面赋予一个GoodRank值、一个BadRank值,分别表示页面的可信度和不可信度(垃圾或者被垃圾页面操控的程度).基于此,他们给出了由好/坏种子页面传播Good-Bad Rank值(GBR)的算法,在该算法中,一个页面的GoodRank值被其BadRank值惩罚,BadRank值被GoodRank值弱化.GBR算法比其他经典的反垃圾算法性能都要好.然而,GBR算法的性能对种子的依赖性非常强.当种子集合非常小(小于训练集合)时,GBR算法的过滤准确性较差.人工地获取大量的种子集合是非常耗时的,因此,很难平衡种子页面大小和时间复杂性.

Liu等人[11]提出了一种基于社交网络中信任与不信任信息的统一排序机制,该机制基于一个类似于PageRank的模型抵御女巫攻击.它首先提出一个简单有效的方法生成一些已经融合了当前社会网络中反女巫模式的女巫种子.然后,为了提升这些方法对目标攻击的抵御能力,他们应用局部结构相似性引入了一个基于相似度的图修剪技术.最后,基于一个PageRank算法变种给出了一个基于信任与不信任因素的排序机制,并计算社交网络中结点的可信度.该方法在社交网络中女巫检测方面优于其之前的算法;然而,在面临其他攻击时,抵御能力明显不足.

为了提高推荐系统的性能,Fang等人[19]提出了一个基于信任与不信任信息的框架,它考虑了社会科学中的信任与不信任信息[24],如人际方面(基于用户历史打分建模的仁爱、能力、正直、预见性等属性)和客观方面(从信任网络中社会联系提取的度中心性)信息.在此框架的基础上他们设计并训练了2个逻辑回归模型,用于预测用户的信任和不信任值,并利用预测的不信任信息精炼信任信息.新生成的信任值被应用于基于信任的推荐算法中.实验结果显示该框架能有效提高现有基于信任的推荐算法性能.由于该模型考虑了太多因素,引入了大量冗余和噪声信息,因此该框架在抵御女巫和漂白攻击方面的性能不是很突出.

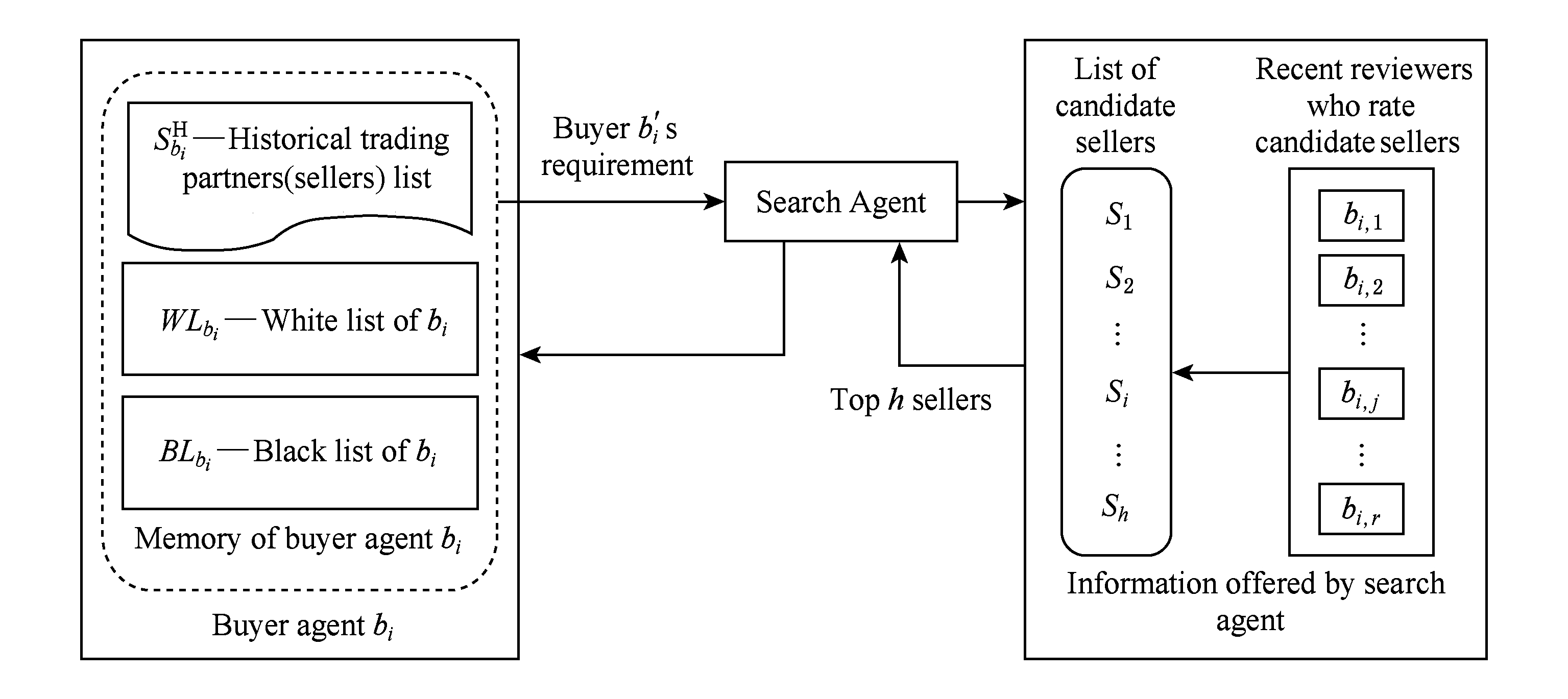

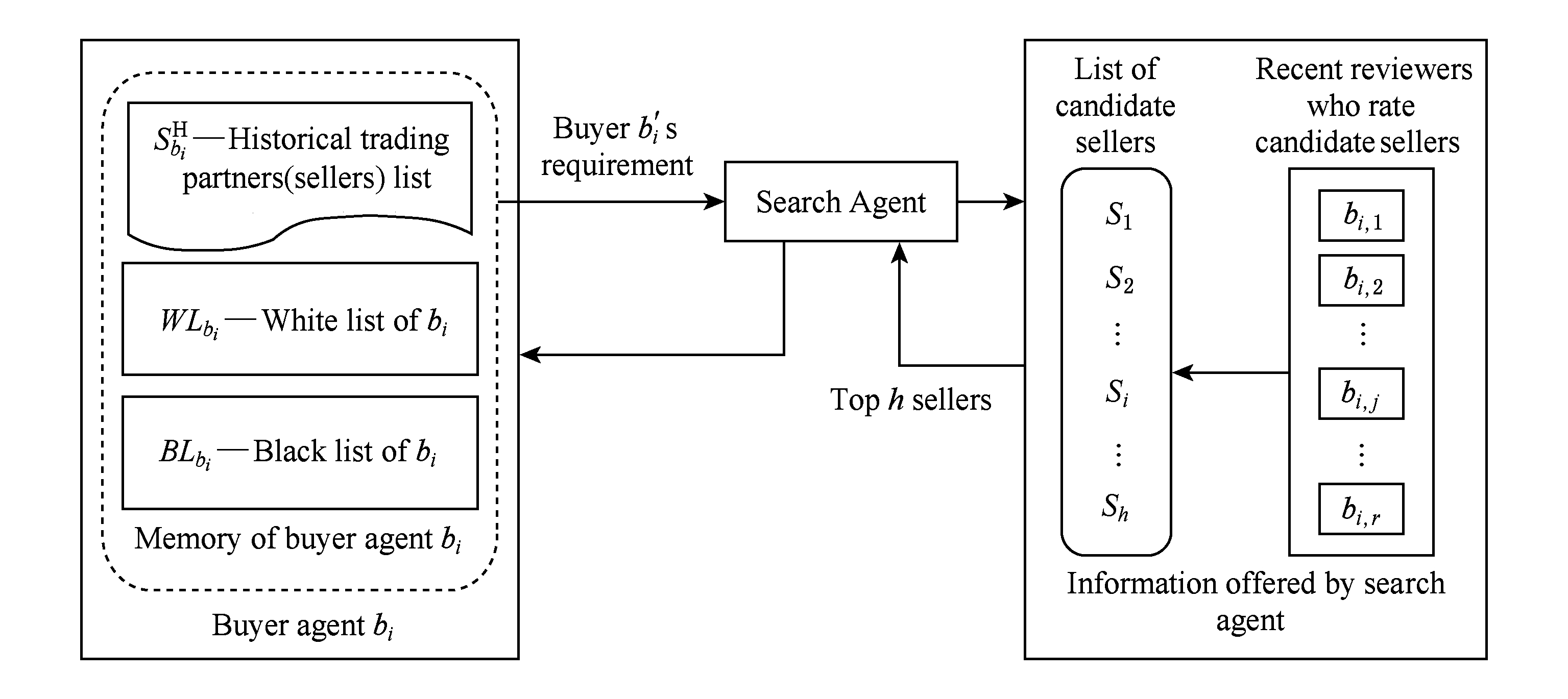

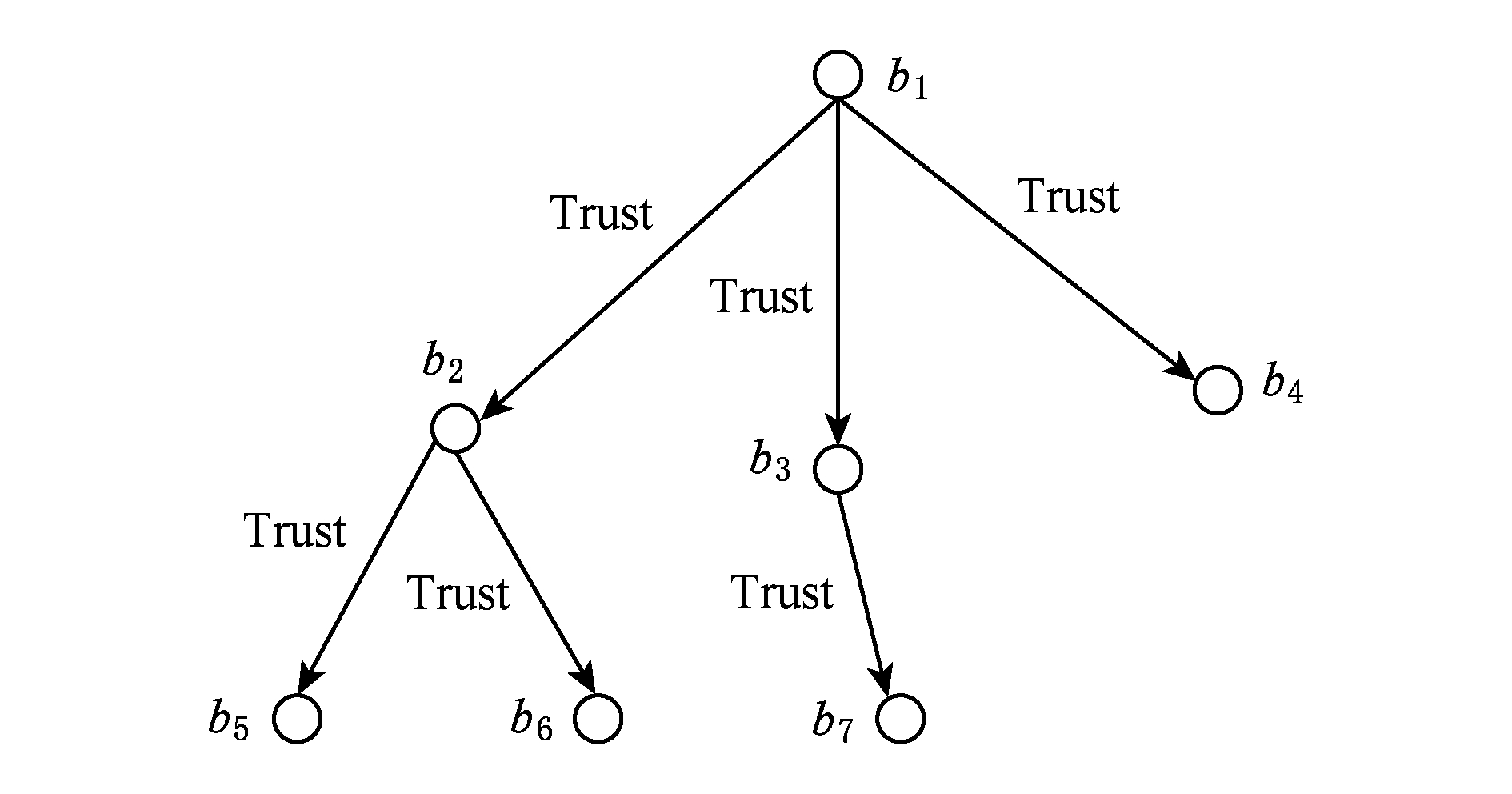

本文给出了一个含有白名单和黑名单机制的多agent电子商务平台框架,如图1所示.该框架包含3种agent,即买家agent、卖家agent和搜索agent.每一个买家agent维护一个白名单列表(存储他最信任的评价者)、一个黑名单列表(存储他最不信任的评价者)、一个历史交易记录列表(存储与其有过交易的卖家集合,如图1中左侧矩形框中的内容所示).在平台中,当买家bi提交购买需求后,搜索agent选择一些满足买家购买需求的卖家以及这些卖家的评论者列表(图1中右侧矩形框中的内容)一起反馈给买家bi.

Fig. 1 A framework for electronic commerce platform with whitelist and blacklist mechanism

图1 一种含有白名单和黑名单机制的电子商务平台框架

面对搜索agent推荐的卖方,买方bi需要根据自己的经验和评论者提供的信息对每一个被推荐的卖方进行信誉评估,选择信誉值最高的卖方进行交易.遗憾的是,有一些评论者是不诚实的,他们会提供一些虚假的评分、评论.因此,买方bi首先必须对每一个评论者的信誉进行评估.对于评论者A,如果bi与A有足够多的共同交易经验,则bi根据自己的经验对A进行信誉评估;否则,bi需要求助于可以信任的买方(通过白名单、黑名单构建社交网络,利用社交网络中信任和不信任的传播,找到可以信任的买方集合)对A进行信誉评估.对每一个评论者的信誉进行评估后,买方bi针对每一个卖方选择一个顾问团列表(根据信誉度由高到低对评论者排序,从中选择若干个最可信的作为顾问),基于这些顾问的可信度以及这些顾问对卖方的评价可以计算卖方的信誉.买方bi与信誉度最高的卖方进行交易后,根据自己的交易体验对该卖方进行打分.同时,买家bi也会根据此次交易经验更新自己的白名单和黑名单列表.表1列出了含黑白名单机制的电子商务平台框架中用到的所有符号及它们所表示的含义.

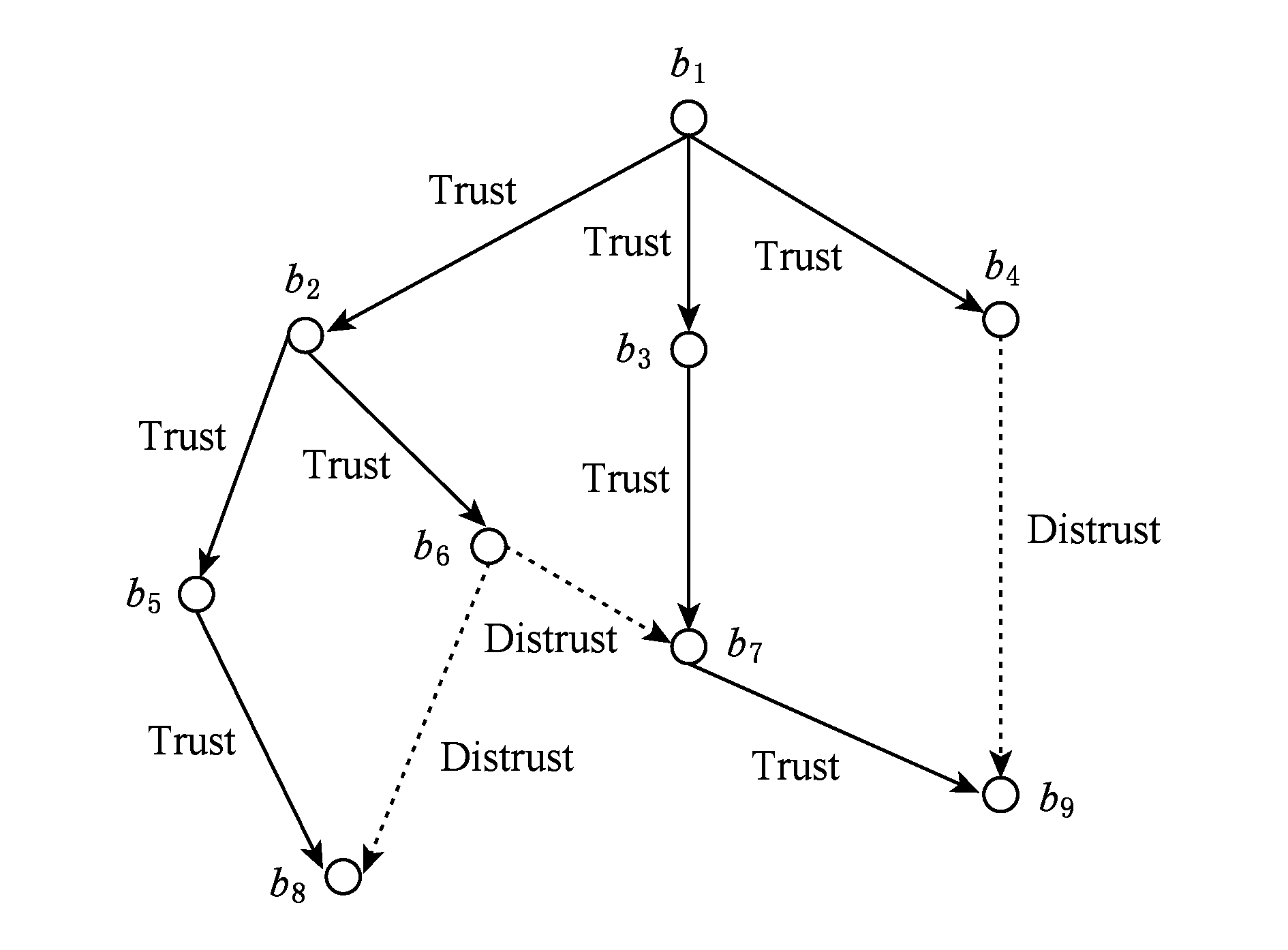

Table1SymbolsUsedintheFrameworkandTheirMeanings

表1符号及其意义

SymbolMeaningSymbolMeaningB={bi|i=1,2,…,m}The set of buyersrbi,sjThe rating of bi to sjS={sj|j=1,2,…,n}The set of sellersBTbiThe set of those buyers who are trusted by biBHsjThe set of those buyers who have interacted with sjBDbiThe set of those buyers who are distrusted by biSHbiThe set of those sellers who have interacted with biRbi,T(bj)The trust value of bi to bjScandidateThe set of those sellers who are recommended bysearch agentRbi,D(bj)The distrust value of bi to bjTNbiThe social network of biSTDbi(bj)The synthetic value of bi to bjWLbiThe whitelist of biAsjbiThe best advisor list of bi to sjBLbiThe blacklist of bi

为了界定本文研究范畴,综合考虑模型框架以及B2B电子商务的特点,本文假设在具有白名单和黑名单机制的电子商务平台中,采取各种防御策略的agent都遵循以下假设:

假设1. 买方更倾向于相信那些与自己有过近似观点的买方.经验不足的买方会向其他买方求助.买方更倾向于相信那些与自己评分相似度高的个体.

假设2. 评分的权重随着时间的增加而减小,评分所给出的时间越近,越能反映信誉的真实性,对于卖方的信誉值计算也越有意义.

假设3. 买方之间没有竞争关系,乐于分享自己的经验、白名单列表和黑名单列表.

假设4. 买方在选择交易卖方时只考虑信誉的影响,不考虑价格、质量、外观等其他因素.

诚实买方bi提交购买需求后,搜索agent将h个卖方Scandidate集合连同这些卖方各自的评论者列表![]() 一起反馈给买方.获得备选卖方及其评论列表后,采用本文防御策略(T&D)买方bi将实现4个步骤:

一起反馈给买方.获得备选卖方及其评论列表后,采用本文防御策略(T&D)买方bi将实现4个步骤:

1) 买方bi通过其白名单和黑名单构建自己的社交网络TNbi,然后通过社交网络中的信任和不信任的传播,找到可信的买方集合![]() (详见算法1).

(详见算法1).

2) 对于与备选卖方![]() 有过交易的买方集合(即

有过交易的买方集合(即![]() 中的每一个评论agent,如果买方bi与其有足够的共同交易记录,则根据bi自己的经验对其可信度进行评估;否则,bi求助于步骤1中获得的信任的买方集合

中的每一个评论agent,如果买方bi与其有足够的共同交易记录,则根据bi自己的经验对其可信度进行评估;否则,bi求助于步骤1中获得的信任的买方集合![]() ,根据

,根据![]() 中成员的意见,评估评论agent可信度.对所有评论agent的可信度进行排序,选择那些可信度大于某个阈值的评论agent,则可以得到每一个推荐卖方

中成员的意见,评估评论agent可信度.对所有评论agent的可信度进行排序,选择那些可信度大于某个阈值的评论agent,则可以得到每一个推荐卖方![]() 的最优顾问团

的最优顾问团![]() (详见算法2).

(详见算法2).

3) 买方bi根据自己的经验和最优顾问团![]() 评估每一个推荐卖方的信誉度,选择最可信的卖方进行交易(详见算法3).

评估每一个推荐卖方的信誉度,选择最可信的卖方进行交易(详见算法3).

4) 交易完成后,买方bi根据交易体验对交易卖方进行打分,更新自己的黑名单列表和白名单列表(详见算法4).

下面详细介绍以上各步骤的实现原理和细节.

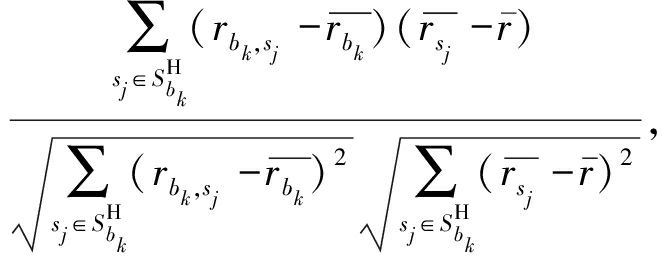

采用T&D策略的买方agent的信任网络是在其社交网络的基础上构建的,而其社交网络是在其白名单和黑名单基础上构建的.由于“六度分割”理论宣称“世界上的任意2个人都可以通过至多6个人联系起来”,因此,本文限制社会网络的距离最大长度为6.例1直观地解释了网络的构建过程.

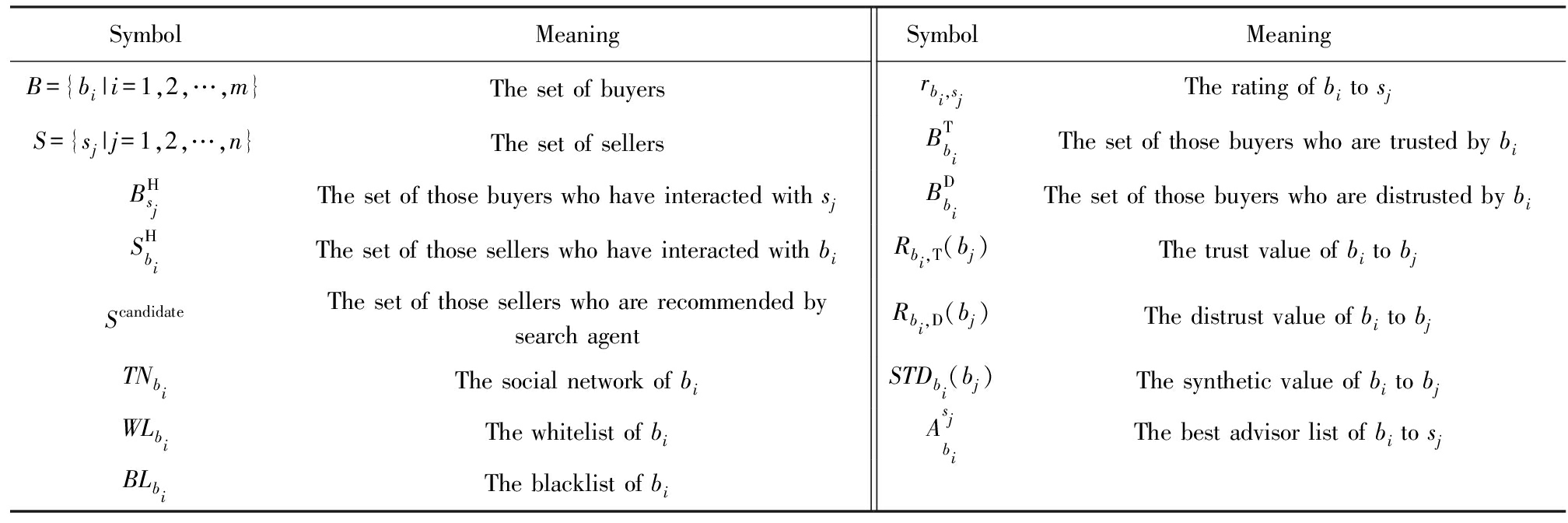

例1. 假设存在一个包含{b1,b2,b3,b4,b5,b6,b7,b8,b9}九个agent的社交网络,其中b1是诚实agent.如果b2,b3,b4存在于b1的白名单(信任列表)中,b5,b6存在于b2的白名单中,b7同时存在于b3的白名单和b6的黑名单(不信任列表)中,b8同时存在于b5的白名单和b6的黑名单中,b9同时存在于b7的白名单和b4的黑名单中.每个没有说明的买方的黑名单和白名单都是空的.信任用实线表示,不信任用虚线表示,我们可以得到一个如图2所示的社交网络.

Fig. 2 An example of social network with trust distrust relationships

distrust relationships

图2 带信任 不信任关系的社交网络实例

不信任关系的社交网络实例

社会网络中信任与不信任的传播与人类“口碑”传播原理相同[25].Jøsang等人[26]认为“一旦一个agent收到了既有信任和不信任的冲突推荐信任,它需要采用一些方法来融合这些冲突的推荐”.基于这些社会科学研究结果和社交网络信息[27],本文给出了2条规则,定义如何在冲突推荐信任中确定信任与不信任.

规则1.如果一个agent同时被相同层次的多个agent信任或者不信任(即同时属于同一层次上多个agent的白名单和黑名单),则该agent的可信性不确定.

规则2.如果一个agent同时被处于不同层次的多个agent信任或者不信任(即同时属于不同层次上多个agent的白名单和黑名单),则该agent的可信性由其上层agent对其信任与否决定.如果层次最小的上层agent信任它,则认为其可信;否则,认为是其不可信.

规则对应的实现算法如算法1所示,其时间复杂度为O(|depthLimit(|Qt|+|Qd|)|).运行算法1就可以得到如图3所示的信任网络.如果仅考虑社交网络中的信任信息[4-5,13-14],则图2中从b1出发的所有信任链中的结点b2,b3,b4,b5,b6,b7,b8,b9将全部被选入信任网络中.因此,与已有信任网络构建方法[4-5,13,17]相比,算法1实质是利用不信任信息进一步净化了信任信息,即把那些不太可信的agent从信任网络中剔除掉了.

Fig. 3 The trust network obtained from Fig.2

图3 从图2得到的信任络网

算法1. 网络净化算法.

输入:买方集合B={bi|i=1,2,…,m}、买方bi的白名单和黑名单、3个助理空队列Qt,Qd,Tbi、链长depthLimit;

输出:bi信任的买方集合![]() .

.

① 将bi白名单中的agent加入Qt,黑名单中的agent加入Qd;

② while (Qt≠NULL且Depth<depthLimit)

do

③ for eachbkinQt

④ if(bk∉Qd,Qd∉![]() ,bk∉

,bk∉![]() )

)

⑤ 将bk加入![]() 及Tbi;

及Tbi;

⑥ end if

⑦ end for

⑧ for eachbkinQd

⑨ if(bk∉Qt,Qd∉![]() ,bk∉

,bk∉![]() )

)

⑩ 将bk加入![]() ;

;

end if

end if

end for

end for

清空Qt和Qd;

清空Qt和Qd;

将Tbi中的位于白名单中的agent加入Qt;

将Tbi中的位于白名单中的agent加入Qt;

将Tbi中的位于黑名单中的agent加入Qd;

将Tbi中的位于黑名单中的agent加入Qd;

清空Tbi;

清空Tbi;

Depth++;

Depth++;

返回

返回![]() .

.

仅用一个顾问团很难准确评估所有推荐卖方的信誉值.这是因为对后者的了解程度很低,给出的意见准确性就值得商榷.本文延续Ji等人在文献[5]中提出的“为每一个备选卖方寻找一个定制的最优顾问团”的思想,给出了一种基于可信性和不可信性的最优顾问团构建算法(详见算法2).算法2的时间复杂度为![]()

定义1. 买方bi和买方bk的相似度.

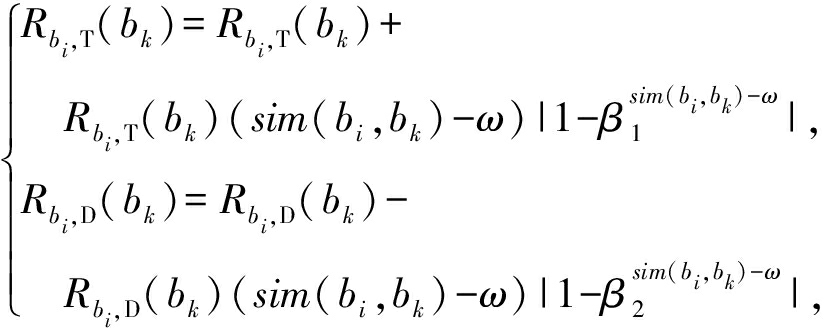

1) 如果他们有过共同交易卖方,则相似度为

sim1(bi,bk)=

(1)

2) 如果他们没有过共同交易卖方,则相似度为

sim2(bi,bk)=

(2)

其中,Sbi,bk表示bi与bk有过共同交易的卖方集合,rbi,sj表示买方bi对卖方sj的打分,![]() 表示买方bi对与其交易过的所有卖方打分的平均值,rbk,sj表示买方bk对卖方sj的打分,

表示买方bi对与其交易过的所有卖方打分的平均值,rbk,sj表示买方bk对卖方sj的打分,![]() 表示买方bk对与其交易过的所有卖方打分的平均值,

表示买方bk对与其交易过的所有卖方打分的平均值,![]() 表示

表示![]() 中所有买方对卖方sj打分的平均值,

中所有买方对卖方sj打分的平均值,![]() 表示

表示![]() 中所有买方对共同交易过的所有卖方打分的平均值.

中所有买方对共同交易过的所有卖方打分的平均值.

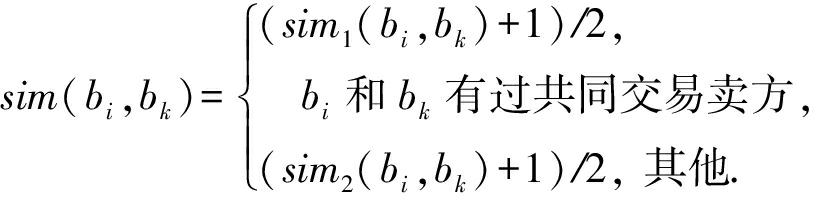

定义2. 买方bi对买方bk的可信性和不可信性2个方面的更新值.

(3)

(4)

其中,Rbi,T(bk)∈[0,1]表示买方bi对买方bk可信性的评价,Rbi,D(bk)∈[0,1]表示买方bi对买方bk不可信性的评价;ω∈(0,1)用于控制信任值和不信任值是正增长、负增长还是不变;β1和β2用于控制信任值和不信任值增长的速度且0<β2<β1<1.

约束β2<β1旨在保障信任值的上升速度小于不信任值的上升速度,信任值的下降速度大于不信任值的下降速度.这一点符合Smith等人[28]关于“信任来源于被信任对象的可信性程度和不可信性程度,且人们对负面信息的关注度高于他们对正面信息的关注度”的研究结果.

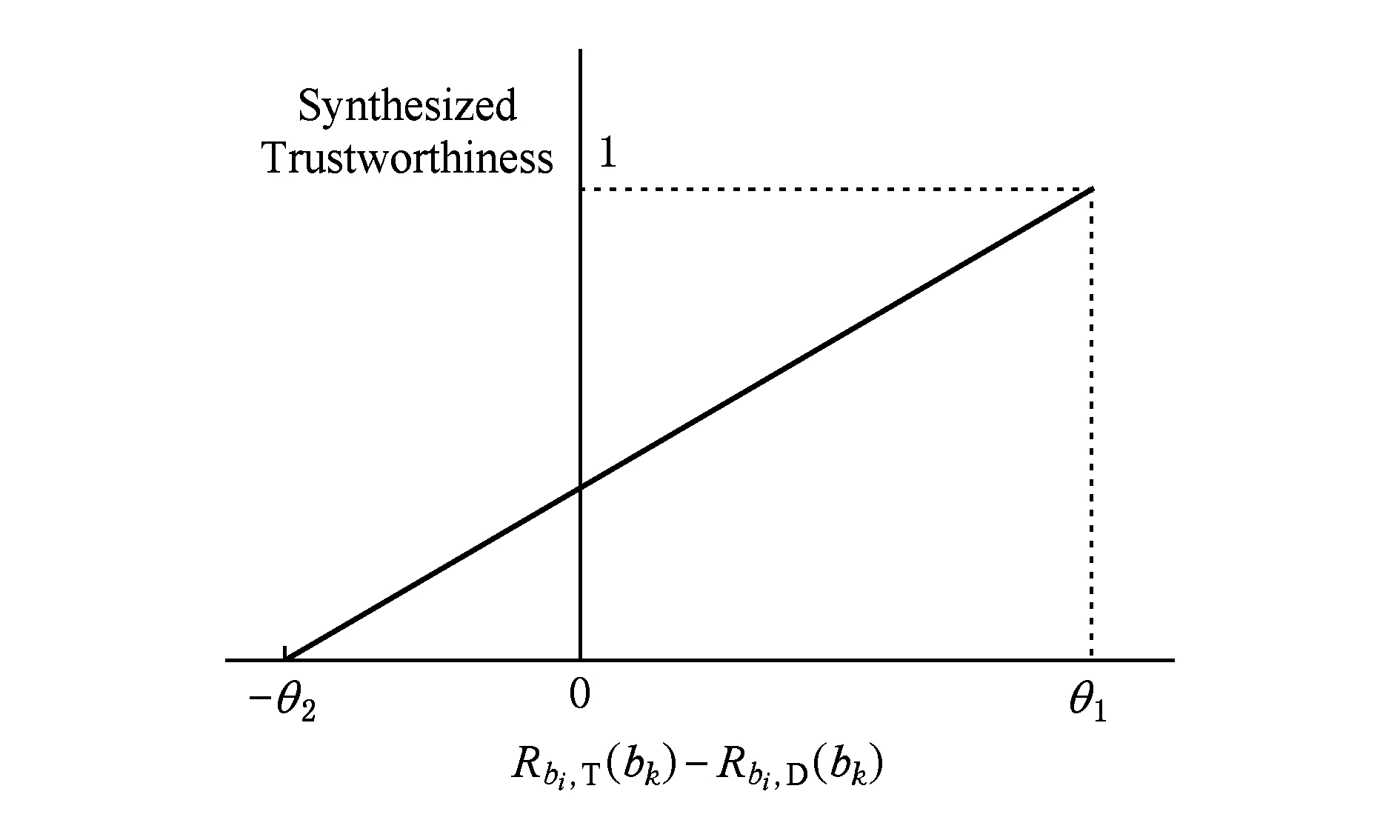

为了更便于评估买方可信性,本文把二维的可信性和不可信性融合为一个综合可信度(记做STDbi(bk)),其原理如图4所示:

Fig. 4 Construction principle of synthesized trustworthiness

图4 综合信任度的构建准则

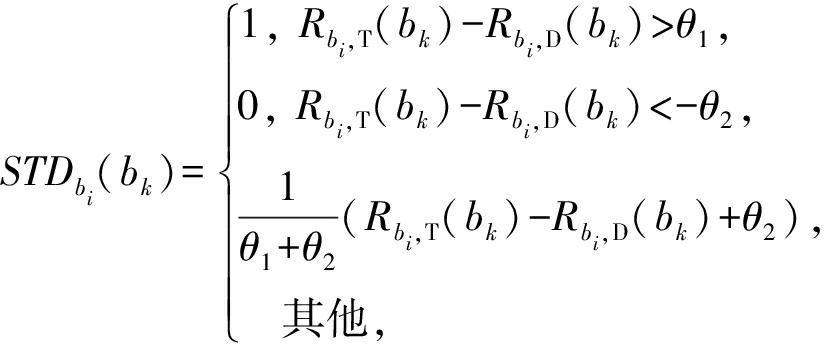

定义3. 买方bi对买方bk的综合信任度.可以通过融合bi感知的bk可信性和不可信性得到:

(5)

其中,Rbi,T(bk)∈[0,1]表示买方bi感知的bk的可信性,Rbi,D(bk)∈[0,1]表示买方bi感知的bk的不可信性;θ1(0<θ1<1)和θ2(0<θ2<1)表示2个评估阈值且θ1>θ2.

算法2. 基于信任—不信任融合的最优顾问列表生成算法.

输入:买方bi、搜索agent推荐的卖方集合Scandidate、给每个推荐买方打过分的评价者![]()

输出:每个推荐卖方的最优顾问列表![]()

① for each![]() inScandidate

inScandidate

② for eachbkin![]()

③ if (bi和bk有共同交易)

④ 按式(1)计算bi和bk的相似度;

⑤ else

⑥ 按式(2)计算bi和bk的相似度;

⑦ 按式(3)(4)更新Rbi,T(bk),Rbi,D(bk);

⑧ end if

⑨ 按式(5)计算STRbi(bk);

⑩ end for

将诚信值大于0.6的买方加入

将诚信值大于0.6的买方加入![]()

end for

end for

返回每个推荐卖方的最优顾问列表

返回每个推荐卖方的最优顾问列表![]()

当买方bi面对系统推荐的多个卖方时,如果其他属性(如价格、质量等因素)相同,该买方将选择信誉值最高的卖方进行交易.因此,买方bi必须具有准确评估卖方信誉值的能力.

定义4[6]. 买方bi对卖方![]() 的私有信誉值.计算为

的私有信誉值.计算为

(6)

其中,![]() 表示买方bi对卖方sj的正面评分个数,

表示买方bi对卖方sj的正面评分个数,![]() 表示买方bi对卖方sj的负面评分个数,λ表示折扣因子,t表示评分的时间窗,t=1,2,…,τ.

表示买方bi对卖方sj的负面评分个数,λ表示折扣因子,t表示评分的时间窗,t=1,2,…,τ.

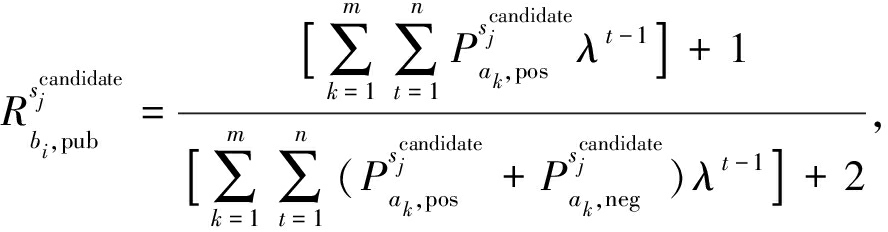

定义5[6]. 买方bi对卖方![]() 的公有信誉值.计算为

的公有信誉值.计算为

(7)

(8)

其中,![]() 表示ak对卖方

表示ak对卖方![]() 的正面评分的概率,

的正面评分的概率,![]() 表示ak对卖方

表示ak对卖方![]() 的负面评分的概率,λ表示折扣因子,t(t=1,2,…,τ)表示评分的时间窗,STDbi(ak)表示买方bi对顾问ak的综合信任度,

的负面评分的概率,λ表示折扣因子,t(t=1,2,…,τ)表示评分的时间窗,STDbi(ak)表示买方bi对顾问ak的综合信任度,![]() 表示买方bi对顾问ak的正面评分个数,

表示买方bi对顾问ak的正面评分个数,![]() 表示买方bi对顾问ak的负面评分个数.

表示买方bi对顾问ak的负面评分个数.

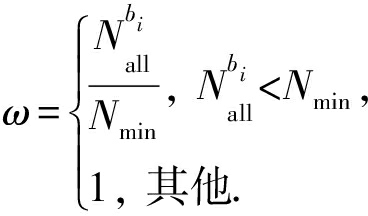

定义6[6]. 买方bi对卖方![]() 的评估信誉值.计算为

的评估信誉值.计算为

![]()

(9)

其中:

(10)

![]()

(11)

其中,![]() 表示买方bi对卖方

表示买方bi对卖方![]() 提供评分的总次数;Nmin为一个阈值,如果

提供评分的总次数;Nmin为一个阈值,如果![]() 说明买方bi对卖方

说明买方bi对卖方![]() 有足够的经验,可能充分相信自己的判断,此时权重设为1,否则,需要考虑公有信誉;ε表示bi所能接收的最小误差;η表示自信性.

有足够的经验,可能充分相信自己的判断,此时权重设为1,否则,需要考虑公有信誉;ε表示bi所能接收的最小误差;η表示自信性.

算法3给出了卖方信誉值的计算方法,该算法的时间复杂度为O(Scandidate).

算法3. 卖方信誉计算算法.

输入:给定买方bi、搜索agent推荐的卖方集合Scandidate、每个推荐卖方的最优顾问列表![]()

输出:推荐卖方的信誉值![]()

① for each![]() inScandidate

inScandidate

②![]()

③ 按式(6)计算![]() 的私有信誉值

的私有信誉值![]()

④ else

⑤![]()

⑥ end if

⑦ 按式(7)计算![]() 的公有信誉值

的公有信誉值![]()

⑧ 按式(9)计算![]() 的总信誉值

的总信誉值![]()

⑨ end for

⑩ 返回推荐卖方的信誉值![]()

买方与卖方的交易完成后,买方根据自己的体会对卖方进行打分.同时,买方要根据自己本次购物经验对其白名单和黑名单进行更新,详见算法4.算法4的时间复杂度为![]()

为了验证T&D策略的性能,本文实现了基于多agent的电子商务实验平台.基于该平台,设计了一套实验旨在检验算法的稳定性,具体涉及2个方面:1)买方可信性和不可信性感知增长速度变化对各种攻击抵御能力(健壮性)稳定性的影响;2)不诚实买家比例变化对各种攻击抵御能力(健壮性)稳定性的影响.

算法4. 白名单、黑名单更新算法.

输入:与选出的卖方![]() 有交互的买方集合

有交互的买方集合![]() 买方bi的WLbi和BLbi;

买方bi的WLbi和BLbi;

输出:WLbi,BLbi.

① for eachbkin![]()

② 选择WLbi中选择综合值最小的买方bm;

③ if (STDbi(bk)>STDbi(bm))

④ 将bm从WLbi中删除,将bk加入WLbi;

⑤ end if

⑥ 选择BLbi中综合值最大的买方bm;

⑦ if (STDbi(bk)<STDbi(bm))

⑧ 将bm从BLbi中删除,将bk加入BLbi;

⑨ end if

⑩ end for

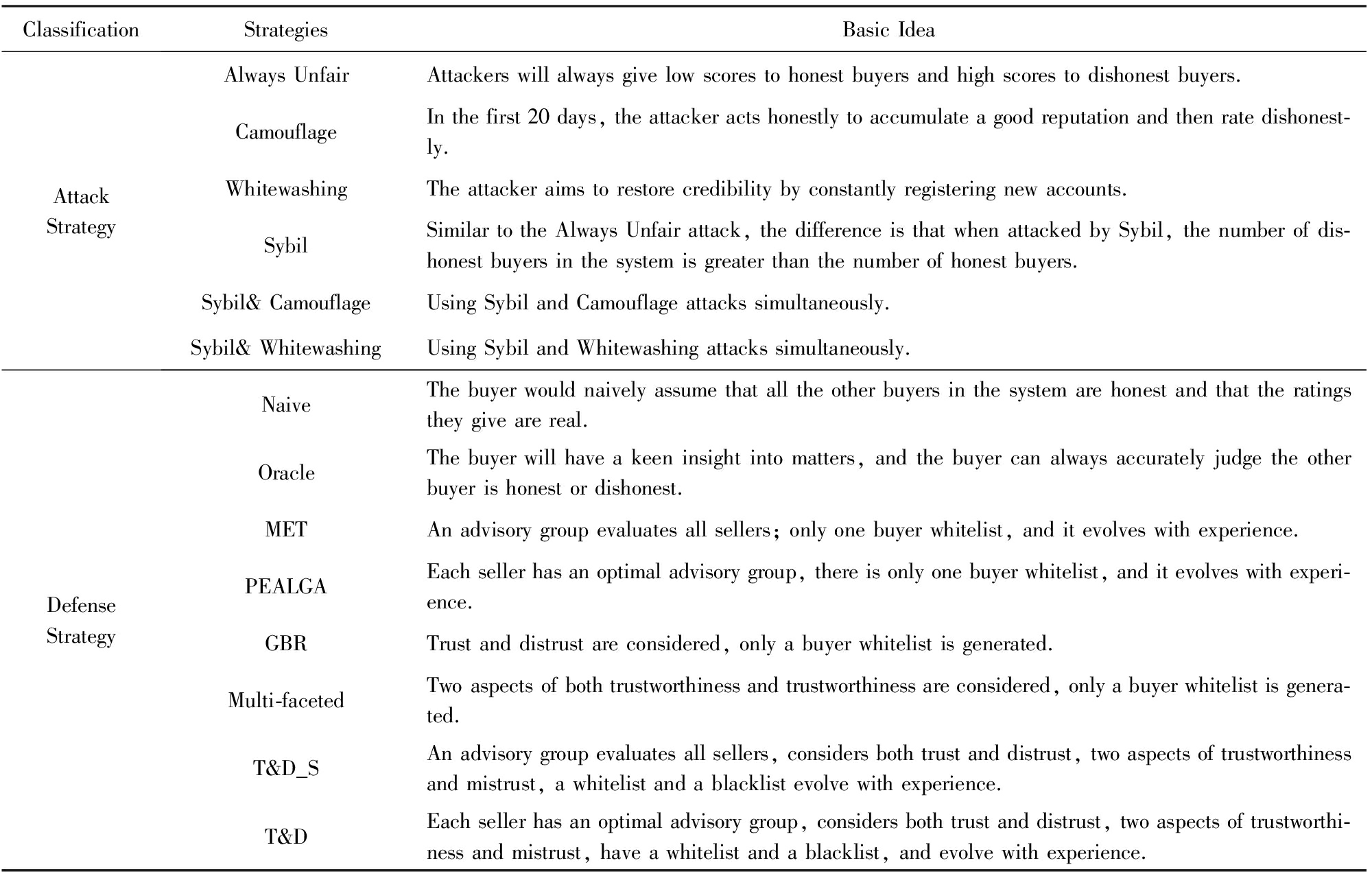

实验中选择了6种攻击策略(一直攻击(always unfair)、伪装攻击(camouflage)、女巫攻击(sybil)、漂白攻击(whitewashing)、女巫-伪装联合攻击(sybil&camouflage)、女巫-漂白联合攻击(sybil& whitewashing))不断地攻击信誉系统.为了验证本文防御策略的性能,本文选择了4种典型的防御策略(MET[4],PEALGA[5], GBR[15], Multi-faceted[19])与之比较.本文设计了天真策略(naive strategy)和上帝策略(oracle strategy)这2种防御策略作为比较基准,越接近上帝策略防御性能越好,越接近天真策略防御性能越差.此外,还设计了一个T&D_S策略算法.与T&D策略不同的是:在T&D_S策略中,所有的卖方都用一个顾问团列表进行评估.以上攻击和防御策略的基本思想在表2中进行了简要说明.

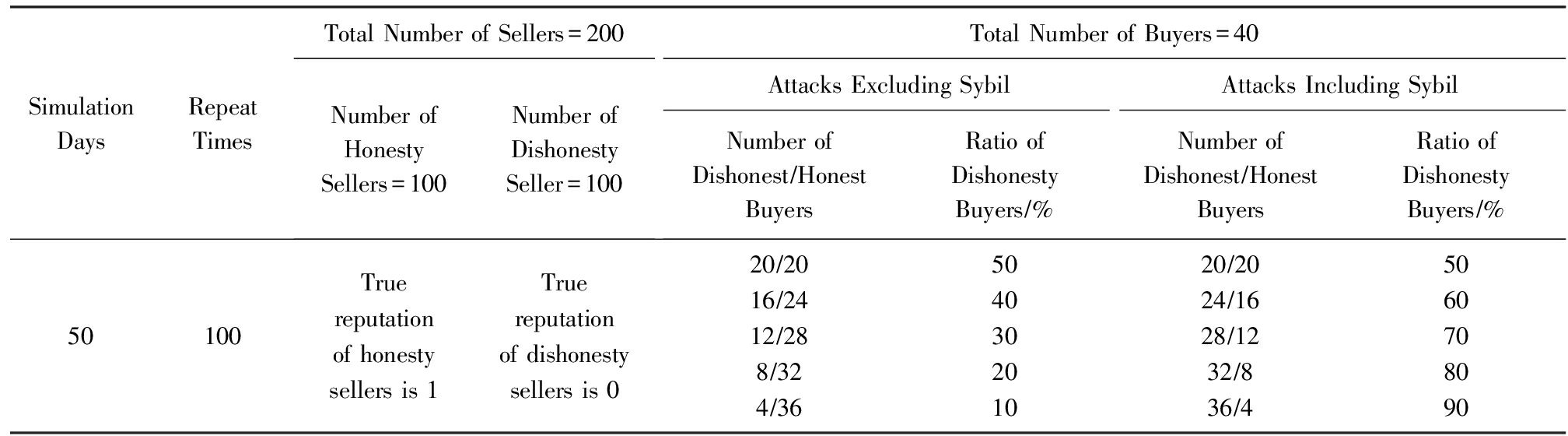

表3详细说明了论文中多agent攻防模拟平台中的参数设置,其中用不同比例10%~50%的不诚实买方模拟不同的市场配置.包含女巫攻击的3种攻击下,不诚实的比例则扩大为50%~90%.

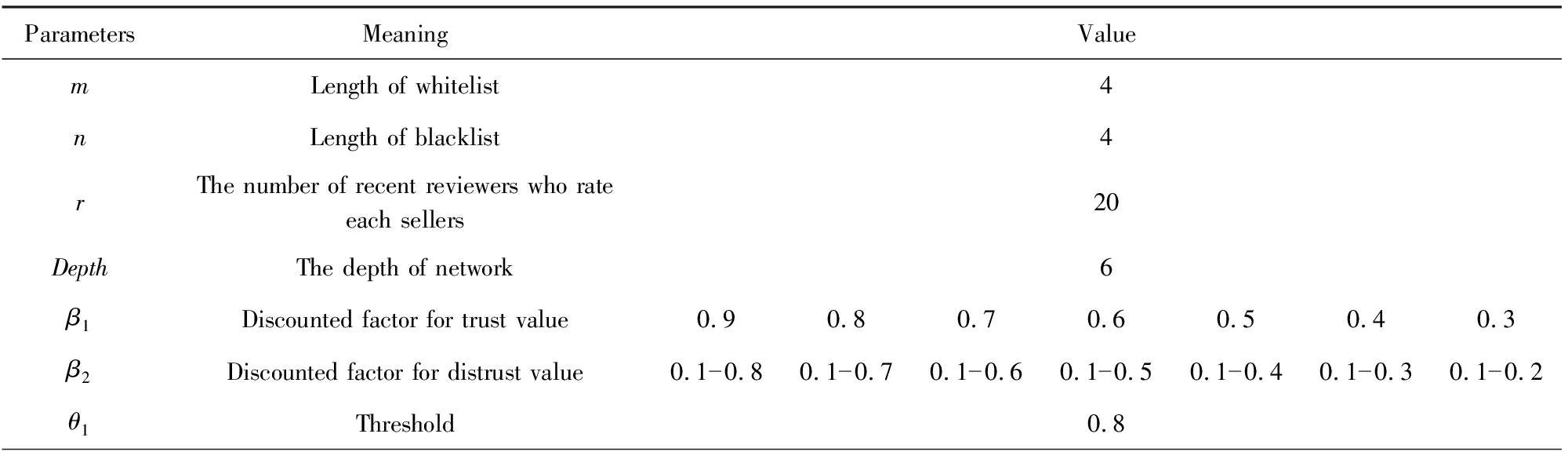

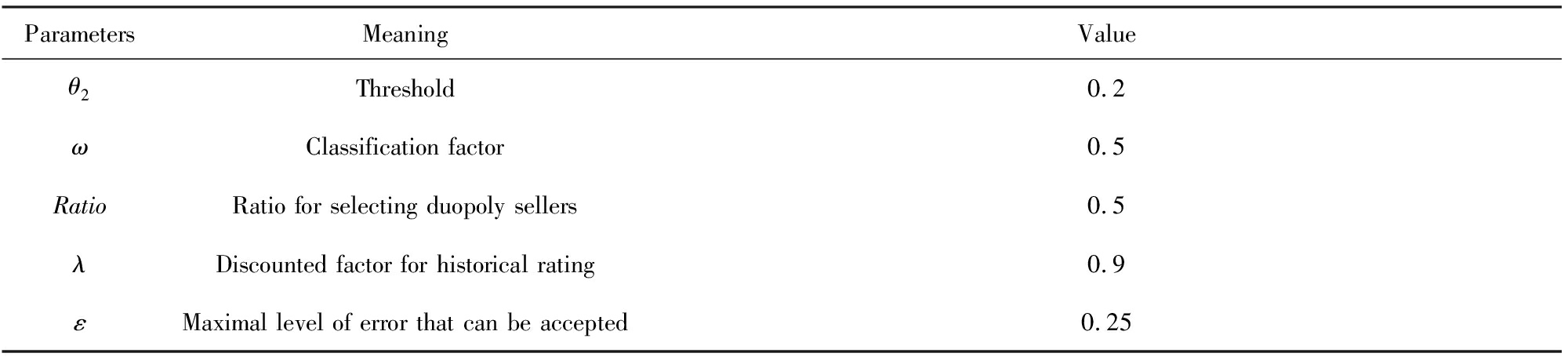

表4详细说明了本文策略涉及参数的实验设置.θ1,θ2,ω这3个参数的设置根据常识获得.实验过程中,所有买方的初始值黑名单、白名单全部随机生成,对其他买方的可信性和不可信性感知也是随机生成[0,1]范围内的值.

Table2TheAttackandDefenseStrategyUsedintheExperiment

表2实验中使用的攻击与防御策略

ClassificationStrategiesBasic IdeaAttackStrategyAlways UnfairAttackers will always give low scores to honest buyers and high scores to dishonest buyers.CamouflageIn the first 20 days, the attacker acts honestly to accumulate a good reputation and then rate dishonest-ly.WhitewashingThe attacker aims to restore credibility by constantly registering new accounts.SybilSimilar to the Always Unfair attack, the difference is that when attacked by Sybil, the number of dis-honest buyers in the system is greater than the number of honest buyers.Sybil& CamouflageUsing Sybil and Camouflage attacks simultaneously.Sybil& WhitewashingUsing Sybil and Whitewashing attacks simultaneously.DefenseStrategyNaiveThe buyer would naively assume that all the other buyers in the system are honest and that the ratings they give are real.OracleThe buyer will have a keen insight into matters, and the buyer can always accurately judge the other buyer is honest or dishonest.METAn advisory group evaluates all sellers; only one buyer whitelist, and it evolves with experience.PEALGAEach seller has an optimal advisory group, there is only one buyer whitelist, and it evolves with experi-ence.GBRTrust and distrust are considered, only a buyer whitelist is generated.Multi-facetedTwo aspects of both trustworthiness and trustworthiness are considered, only a buyer whitelist is genera-ted.T&D_SAn advisory group evaluates all sellers, considers both trust and distrust, two aspects of trustworthiness and mistrust, a whitelist and a blacklist evolve with experience.T&DEach seller has an optimal advisory group, considers both trust and distrust, two aspects of trustworthi-ness and mistrust, have a whitelist and a blacklist, and evolve with experience.

Table3ParameterSettingsinReputationAttackandDefenseSimulationPlatform

表3信誉攻防模拟平台中参数设置

SimulationDaysRepeatTimesTotal Number of Sellers=200Number ofHonestySellers=100Number ofDishonestySeller=100Total Number of Buyers=40Attacks Excluding SybilAttacks Including SybilNumber ofDishonest∕HonestBuyersRatio ofDishonestyBuyers∕%Number ofDishonest∕HonestBuyersRatio ofDishonestyBuyers∕%50100Truereputationof honestysellers is 1Truereputationof dishonestysellers is 020∕2016∕2412∕288∕324∕36504030201020∕2024∕1628∕1232∕836∕45060708090

Table4ParameterSettingsinT&DStrategy

表4T&D策略中的参数设置

ParametersMeaningValuemLength of whitelist4nLength of blacklist4rThe number of recent reviewers who rateeach sellers20DepthThe depth of network6β1Discounted factor for trust value0.90.80.70.60.50.40.3β2Discounted factor for distrust value0.10.80.10.70.10.60.10.50.10.40.10.30.10.2θ1Threshold0.8

Continued(Table4)

ParametersMeaningValueθ2Threshold0.2ωClassification factor0.5RatioRatio for selecting duopoly sellers0.5λDiscounted factor for historical rating0.9εMaximal level of error that can be accepted0.25

为了便于比较,本文仍然沿用算法MET[4]中定义的“健壮性”来评估每一个防御模型的性能.健壮性直观地反映了防御算法的抗攻击能力,下面给出了健壮性的定义.

定义7. 健壮性.是反映防御方法的抗攻击能力的标准,其计算方法为

![]()

(12)

其中,Def表示使用的防御策略,Atk表示使用的攻击策略,R(Def,Atk)表示在攻防转化过程中得到的健壮性,Tran(sH)表示诚实垄断卖方的交易量,Trans(sD)表示不诚实垄断卖方的交易量,BH表示诚实买方的数量,Days表示总的交易天数,Ratio表示垄断卖方被选择交易的概率.

本文考虑了模型参数、市场配置和不信任信息3个因素对稳定性的影响.下面详细介绍这3个方面对防御策略的稳定性分析实验结果.

4.3.1 模型参数对稳定性的影响

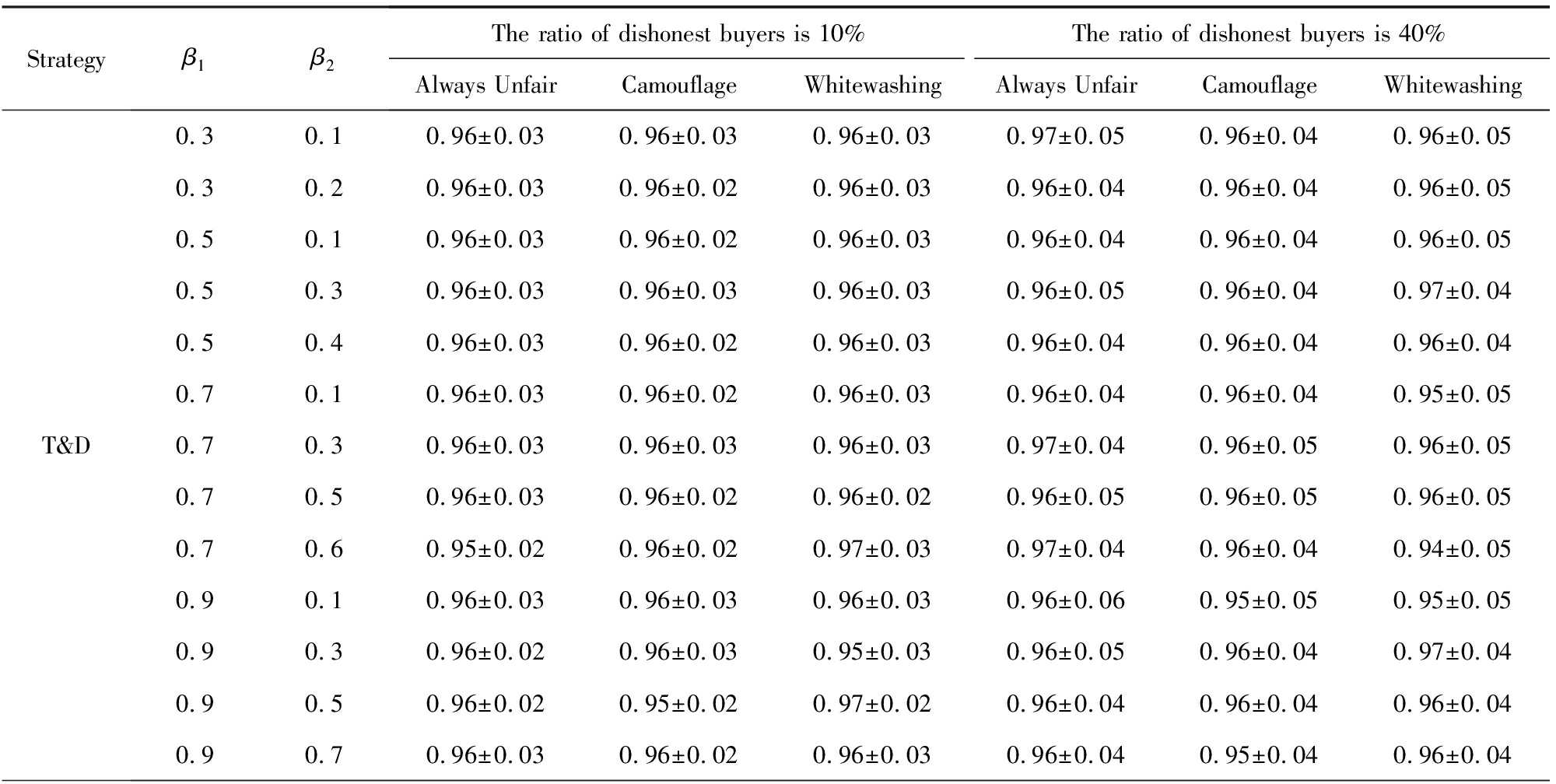

本文对4.1节实验设置中的所有组合(5种不诚实买方比例(35种β1,β2组合)进行了实验.由于实验结果过多,下面仅列出一些典型的市场配置(4个不诚实与36个诚实买方(不诚实比例10%),16个不诚实与24个诚实买方(不诚实比例40%),16个不诚实与24个诚实买方(不诚实比例60%),36个不诚实与4个诚实买方(不诚实比例90%))下各种β1,β2组合参数下的健壮性结果.前2种市场配置下的实验结果如表5所示,后2种市场配置下的实验结果如表6所示.这2个表中符号“±”之前的数字表示健壮性的均值,“±”之后的数字表示均方差,取值范围为[0,1].均值越大、均方差越小,防御策略的健壮性越好.

Table5TheComparisonAboutRobustofDefendingStrategies(ExcludingSybilAttacks)

表5各防御策略的健壮性比较(不含女巫攻击)

Strategyβ1β2The ratio of dishonest buyers is 10%The ratio of dishonest buyers is 40%Always UnfairCamouflageWhitewashingAlways UnfairCamouflageWhitewashingT&D0.30.10.96±0.030.96±0.030.96±0.030.97±0.050.96±0.040.96±0.050.30.20.96±0.030.96±0.020.96±0.030.96±0.040.96±0.040.96±0.050.50.10.96±0.030.96±0.020.96±0.030.96±0.040.96±0.040.96±0.050.50.30.96±0.030.96±0.030.96±0.030.96±0.050.96±0.040.97±0.040.50.40.96±0.030.96±0.020.96±0.030.96±0.040.96±0.040.96±0.040.70.10.96±0.030.96±0.020.96±0.030.96±0.040.96±0.040.95±0.050.70.30.96±0.030.96±0.030.96±0.030.97±0.040.96±0.050.96±0.050.70.50.96±0.030.96±0.020.96±0.020.96±0.050.96±0.050.96±0.050.70.60.95±0.020.96±0.020.97±0.030.97±0.040.96±0.040.94±0.050.90.10.96±0.030.96±0.030.96±0.030.96±0.060.95±0.050.95±0.050.90.30.96±0.020.96±0.030.95±0.030.96±0.050.96±0.040.97±0.040.90.50.96±0.020.95±0.020.97±0.020.96±0.040.96±0.040.96±0.040.90.70.96±0.030.96±0.020.96±0.030.96±0.040.95±0.040.96±0.04

Continued(Table5)

Strategyβ1β2The ratio of dishonest buyers is 10%The ratio of dishonest buyers is 40%Always UnfairCamouflageWhitewashingAlways UnfairCamouflageWhitewashingT&D_S0.30.10.96±0.030.96±0.030.96±0.020.97±0.040.96±0.040.96±0.040.30.20.96±0.020.96±0.020.96±0.020.95±0.040.95±0.040.95±0.040.50.10.96±0.030.95±0.020.96±0.030.96±0.050.96±0.040.94±0.200.50.30.96±0.030.96±0.030.96±0.030.96±0.040.96±0.040.96±0.040.50.40.96±0.030.96±0.030.96±0.030.96±0.050.96±0.040.93±0.270.70.10.96±0.030.96±0.030.96±0.030.95±0.040.97±0.030.96±0.050.70.30.96±0.030.96±0.030.96±0.030.96±0.050.96±0.040.96±0.040.70.50.96±0.030.96±0.020.96±0.020.96±0.050.96±0.040.97±0.040.70.60.97±0.030.96±0.030.96±0.030.96±0.050.96±0.040.96±0.050.90.10.97±0.030.96±0.030.96±0.030.95±0.050.96±0.040.96±0.030.90.30.96±0.030.96±0.030.96±0.020.96±0.060.96±0.040.95±0.040.90.50.96±0.020.96±0.030.96±0.030.96±0.050.97±0.030.97±0.050.90.70.96±0.030.96±0.020.96±0.020.96±0.040.96±0.040.96±0.05PEALGA0.96±0.030.96±0.030.96±0.030.96±0.040.96±0.040.95±0.04MET0.98±0.020.98±0.020.98±0.020.96±0.050.98±0.040.96±0.05GBR0.98±0.020.97±0.030.98±0.030.97±0.040.98±0.050.97±0.04Multi-faced0.96±0.030.93±0.040.91±0.040.94±0.050.80±0.090.67±0.15Naive0.98±0.030.98±0.020.98±0.030.62±0.440.83±0.050.51±0.58Oracle1.00±0.021.00±0.031.00±0.031.00±0.041.00±0.041.00±0.04

由4.1节可知采用Oracle策略的agent可以洞察系统中所有用户的真实信誉,可以准确地区分诚实个体和不诚实个体.所以,如果其他防御策略的健壮性越接近Oracle策略的健壮性,则防御性能越好.由表5可知,在2种市场配置下:不诚实买方比例比较小的市场(4个不诚实买方与36个诚实买方,不诚实买方比例为10%)和不诚实买方比例比较大的市场(16个不诚实买方与24个诚实买方,不诚实买方比例为40%),各种防御策略基本上都具有比较好的防御效果.由于在以上2种市场配置中,诚实的买方的数量都占多数,不诚实买方数量占少数,所以诚实买方起主导作用,不诚实买方的影响力较小,进而所有的防御策略基本上都能较好地完成防御任务.

由表5可以看出:

1) T&D策略在应对不含Sybil的攻击时,其防御能力几乎不受β1,β2值变化影响,也不受不诚实评论者比例的影响(不诚实买方的比例为10%和40%时的健壮性几乎相同(0.96左右)).

2) T&D_S策略(一个顾问列表的情况)在应对不含Sybil的攻击时,其防御能力也不受β1,β2值和不诚实比例变化影响,且健壮性与TDFDS策略(多个顾问列表时)的相似(0.96左右).

3) PEALGA策略与本文提出的防御策略具有相似的健壮性(0.96左右)且都不随不诚实比例增加而降低.

4) MET策略和GBR策略在不诚实比例小于50%时,非常擅长抵御不含Sybil的攻击,其健壮性大约高出本文提出的策略和PEALGA策略2个百分点.

5) Multi-faced策略不擅长抵御Camouflage和Whitewashing攻击,且对这2种攻击的抵御能力受不诚实买方比例变化的影响非常大(健壮性从10%的0.93和0.91降到40%的0.80和0.67).很多情况下,Multi-faced策略的抵御能力甚至不如naive策略.例如当不诚实买方的比例为10%时,Multi-faced策略在Camouflage和Whitewashing这2种攻击下的健壮性分别为0.93,0.91,比naive攻击下的0.98,0.98都要小.

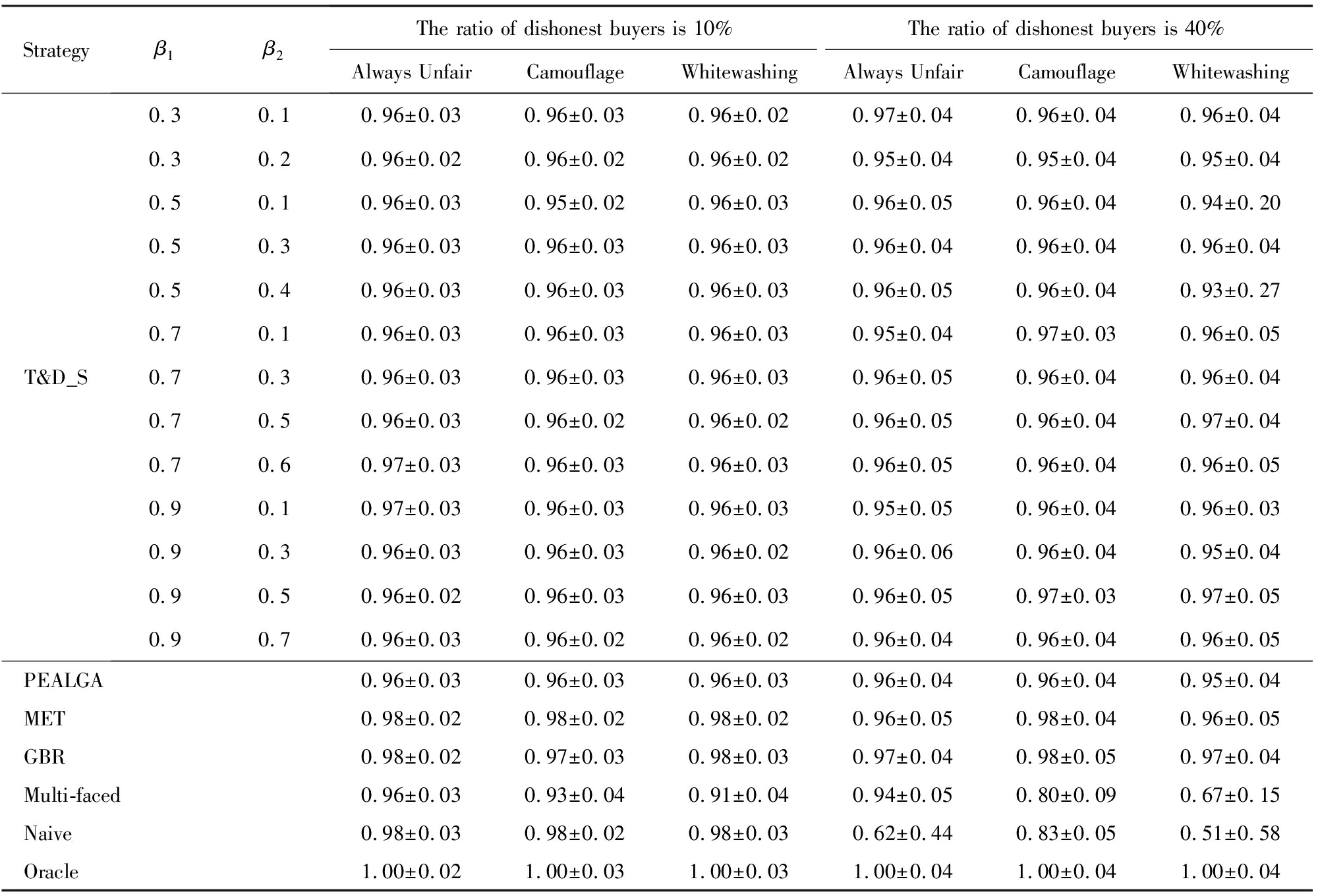

由表6可观察到4种现象:

1) T&D策略.当不诚实买家比例为60%时,在包含Sybil的3种攻击下得到的健壮性几乎相同,且不随β1,β2取值变化而变化.但是,当不诚实买家比例为90%时,在包含Sybil的3种攻击下,健壮性会随着β1,β2取值不同,出现较小波动(在±0.1之间),但无法确定最优的β1,β2取值.相比之下,不诚实买家比例为90%时,在Sybil&Camouflage攻击下得到的健壮性要比不诚实比例为60%时的健壮性小.不诚实买家比例非常大(90%不诚实)时,在包含Sybil的3种攻击下,本文策略稳定性受β1,β2值变化的影响较大.但不论β1,β2取多少值,本文策略的健壮性一直明显优于其他策略.

Table6TheComparisonAboutRobustofDefendingStrategies(IncludingSybilAttacks)

表6各防御策略的健壮性比较(含女巫攻击)

Strategyβ1β2The ratio of dishonest buyers is 60%The ratio of dishonest buyers is 90%SybilSybil&CamouflageSybil&WhitewashingSybilSybil&CamouflageSybil&WhitewashingT&D0.30.10.97±0.080.96±0.070.96±0.080.97±0.300.94±0.280.94±0.280.30.20.95±0.070.95±0.070.96±0.070.89±0.340.92±0.300.98±0.340.50.10.96±0.070.96±0.060.96±0.070.96±0.350.85±0.260.97±0.270.50.30.97±0.070.95±0.070.95±0.060.93±0.290.91±0.250.92±0.300.50.40.97±0.060.96±0.060.94±0.070.95±0.320.89±0.300.98±0.290.70.10.95±0.060.95±0.070.97±0.060.96±0.310.89±0.300.96±0.310.70.30.95±0.070.96±0.060.96±0.070.96±0.370.89±0.270.98±0.290.70.50.96±0.070.96±0.050.95±0.081.01±0.310.93±0.20.97±0.350.70.60.97±0.080.97±0.060.97±0.070.96±0.250.91±0.320.88±0.300.90.10.96±0.070.94±0.060.95±0.080.96±0.390.90±0.280.93±0.300.90.30.96±0.080.95±0.050.95±0.060.94±0.290.90±0.310.99±0.310.90.50.97±0.060.96±0.080.96±0.080.91±0.270.80±0.230.96±0.300.90.70.95±0.070.97±0.060.96±0.070.92±0.280.90±0.261.05±0.33T&D_S0.30.10.89±0.100.97±0.060.90±0.220.68±0.300.72±0.26-0.99±0.290.30.20.91±0.100.97±0.070.92±0.210.63±0.310.75±0.28-1.00±0.340.50.10.89±0.110.97±0.060.88±0.280.63±0.300.75±0.30-1.04±0.280.50.30.87±0.120.96±0.060.93±0.210.56±0.300.72±0.28-1.00±0.360.50.40.89±0.120.98±0.060.92±0.110.56±0.280.75±0.27-1.03±0.330.70.10.88±0.080.95±0.070.92±0.130.55±0.320.71±0.29-1.02±0.320.70.30.89±0.120.96±0.070.88±0.230.46±0.290.75±0.28-0.99±0.390.70.50.88±0.110.97±0.070.93±0.080.49±0.310.76±0.25-0.91±0.340.70.60.88±0.110.97±0.070.89±0.110.58±0.320.71±0.32-0.99±0.360.90.10.88±0.110.95±0.070.91±0.140.56±0.320.72±0.24-0.95±0.290.90.30.90±0.100.96±0.080.84±0.410.52±0.340.73±0.30-0.96±0.360.90.50.86±0.120.96±0.070.90±0.280.48±0.360.64±0.28-0.97±0.300.90.70.89±0.100.98±0.070.87±0.300.51±0.380.68±0.31-1.02±0.35PEALGA0.95±0.070.96±0.070.96±0.070.93±0.340.54±0.480.90±0.36MET0.84±0.140.96±0.070.89±0.10-0.84±0.42-0.55±0.300.08±0.72GBR0.97±0.080.97±0.070.97±0.07-0.98±0.34-0.50±0.28-0.67±0.81Multi-faced0.89±0.090.68±0.140.54±0.210.42±0.460.25±0.410.22±0.35Naive-0.99±0.07-0.22±0.12-0.98±0.08-0.99±0.32-0.60±0.26-0.95±0.30Oracle1.01±0.061.01±0.070.99±0.081.00±0.311.02±0.261.01±0.30

2) T&D_S策略.与包含多个顾问团的防御策略相似,当不诚实买方比例为60%时,在包含Sybil的3种攻击下得到的健壮性几乎相同,且不随β1,β2取值的变化而变化.当不诚实买方比例为90%时,在包含女巫的3种攻击下的健壮性会随着β1,β2取值不同,出现较小的波动(在±0.2之间),但也无法确定最优的β1,β2取值使健壮性达到最大值.然而,当不诚实买方比例为60%时,只有一个顾问团的防御策略(T&D_S),在除Sybil&Camouflage攻击之外的2种攻击下得到的健壮性比拥有多个顾问团的防御策略的值要小.当不诚实买方比例提高到90%时,所有攻击的抵御能力都明显低于多个顾问团的情况.特别地,T&D_S策略完全无法抵御Sybil& Whitewashing攻击(因为健壮性接近-1).当不诚实买方比例为90%时,T&D_S策略对Sybil& Camouflage攻击的抵御能力比不诚实买方比例为60%时有较大幅度的下降(大约20%).T&D_S策略则完全不能抵御Whitewashing攻击;当不诚实买方比例相对较低(60%)时,其稳定性受β1,β2值的影响很小,且与其他策略的健壮性差异变小.

3) PEALGA策略.当不诚实买方比例为60%时,其抵御各种包含Sybil攻击的能力与T&D策略相同.但是,当不诚实买方比例提高到90%时,PEALGA策略抵御Sybil&Whitewashing攻击的能力略低于多个顾问团的策略.特别地,PEALGA策略抵御Sybil&Camouflage攻击的能力大幅降低.这说明PEALGA策略抵御Sybil&Camouflage攻击的能力会随着不诚实的比例提高而大幅度降低.现实生活中的刷单就是利用大量的正常用户(平时伪装成正常用户)短时间内涌现式打高分提高自身信誉.对于这种现象,T&D策略仍然能很好地抵御,且不受参数β1,β2取值的影响.

4) MET,GBR,Multi-faced策略在不诚实买方比例为60%时的抵御能力弱于T&D策略.当不诚实买方比例上升为90%时,这种劣势尤其明显.前2种策略则完全无法抵御包含Sybil的各种攻击.值得一提的是,Multi-faced策略在不诚实买方比例为60%时的抵御能力就比较低了(分别为0.89±0.09,0.68±0.14,0.54±0.21).随着不诚实买方比例提高到90%,其抵御包含Sybil的各种攻击时的能力下降速度远远低于MET和GBR策略.

由表5和表6的结果可得到3个结论:

1) T&D策略稳定性好,健壮性受β1,β2取值的影响很小.但是抵御包含女巫的各种攻击的能力随着不诚实比例的增加而降低,对Sybil&Camouflage攻击的抵御能力下降最快.

2) 多个顾问团的策略T&D策略相较一个顾问团策略T&D_S更稳定,更擅长抵御包含女巫的攻击,特别是Sybil&Camouflage攻击;不诚实比例不是特别高时,一个顾问团的T&D_S策略还能较好地抵御各种包含女巫的攻击,但是,当不诚实比例非常大时,其抵御能力大幅下降.

3) 不可信信息净化可信信息的信任树构造比传统的基于信任信息的深度、广度优先搜索信任树的构造方法更能排除大多数都是伪装的造假买方攻击,因此更适合于处理当前的电子商务现实中大多数刷单用户都是伪装的诚实用户偶尔刷单的情况.

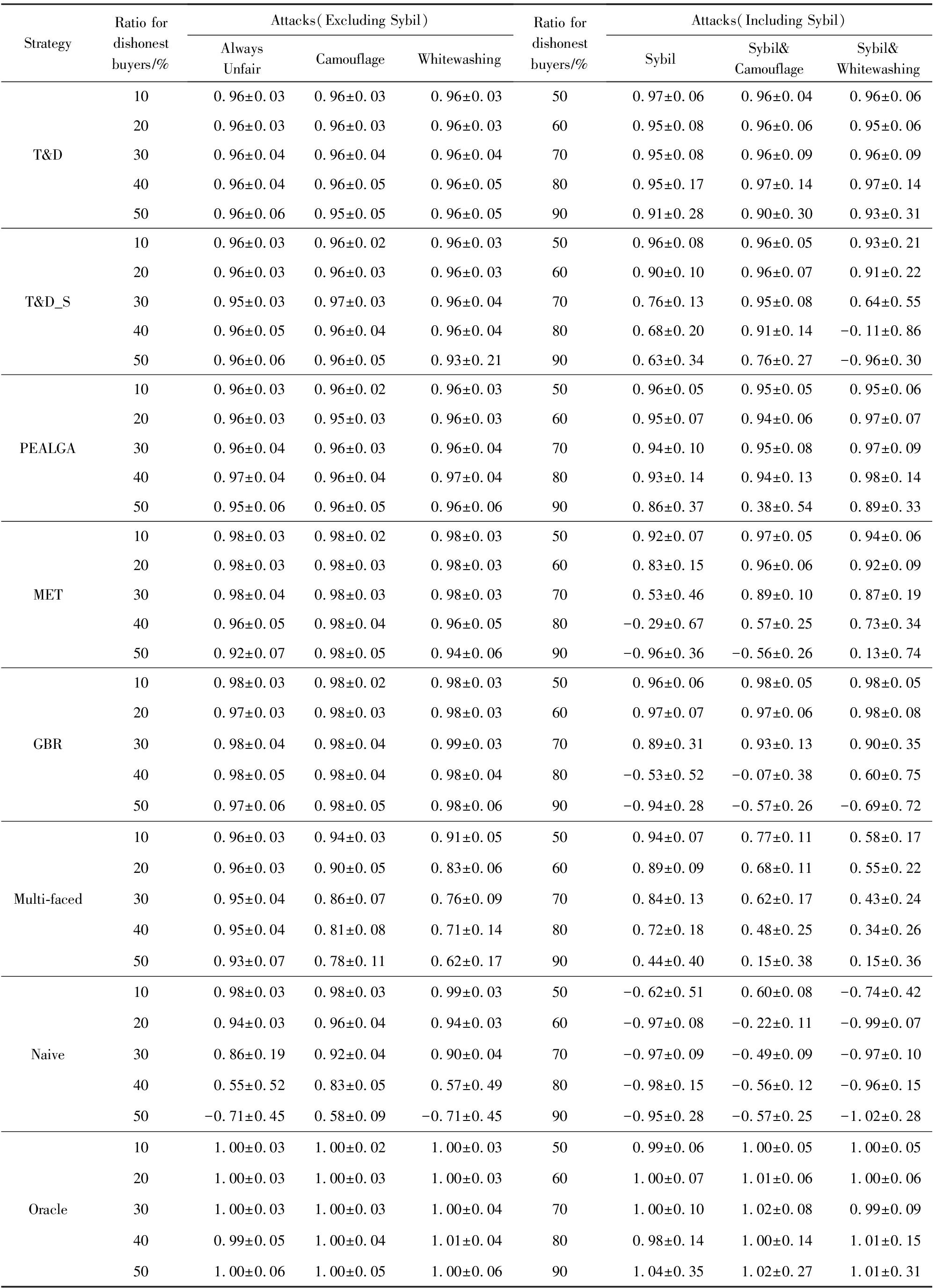

4.3.2 市场配置对健壮性的影响

由前面实验结果分析可知,β1,β2值对本文T&D策略的健壮性和稳定性的影响不大.因此,本节旨在分析任意给定β1,β2值(β1=0.4,β2=0.3)时,不同市场配置(不诚实买方比例)下,不同策略对各种攻击的抵御能力(健壮性)变化趋势.表7列出了不同市场配置下各策略抵御各种攻击时得到的健壮性.表7中符号“±”与表5和6中的含义相同.

由表7可观察到2个结果:

1) 不诚实买方比例小于50%的不含女巫的攻击下,T&D,T&D_S,PEALGA,MET,GBR这5种防御策略的防御能力受买方比例增加影响不大.在不诚实买方比例为50%时,T&D_S策略抵御Whitewashing攻击的健壮性为0.93±0.21,略低于其他比例下的健壮性(0.96);随着不诚实买方比例不断增加,MET策略抵御Always Unfair和Whitewashing这2种攻击的能力也稍有降低,健壮性降到0.92±0.07和0.94±0.06.T&D,PEALGA,GBR这3种策略都非常稳定.Multi-faced策略对Always Unfair的防御能力较强(健壮性稍有波动),但是对Camouflage和Whitewashing攻击的抵御能力很差,加健壮性会随着不诚实买方比例快速下降.在不诚实买方比例小于等于30%和40%时,Multi-faced策略抵御Whitewashing攻击和Camouflage攻击的健壮性还不如基准策略naive的健壮性高.

2) 不诚实买方比例大于50%的包含女巫攻击下,T&D策略的稳定性仍然很好,对Sybil,Sybil&Camouflage,Sybil& Whitewashing这3种攻击的健壮性仅从50%的0.96左右降到0.91左右.PEALGA策略的稳定性明显弱于T&D策略,PEALGA策略对Sybil,Sybil&Camouflage,Sybil& Whitewashing这3种攻击抵御的健壮性分别为0.86±0.37,0.38±0.54,0.89±0.33.

观察表7的结果可得出2个结论:

1) 同时考虑信任与不信任信息,用不信任提纯信任信息可以有效预防Sybil&Camouflage攻击;为每个卖方定制一个专门的顾问团评估其信誉的最优顾问团思想可以有效预防Sybil和Sybil& Whitewashing这2种攻击.

Table7TheRobustnessofDefendingStrategiesUnderDifferentMarketConfigurations

表7不同市场配置下各策略抵御各种攻击的健壮性

StrategyRatio fordishonestbuyers∕%Attacks(Excluding Sybil)AlwaysUnfairCamouflageWhitewashingRatio fordishonestbuyers∕%Attacks(Including Sybil)SybilSybil&CamouflageSybil&Whitewashing100.96±0.030.96±0.030.96±0.03500.97±0.060.96±0.040.96±0.06200.96±0.030.96±0.030.96±0.03600.95±0.080.96±0.060.95±0.06T&D300.96±0.040.96±0.040.96±0.04700.95±0.080.96±0.090.96±0.09400.96±0.040.96±0.050.96±0.05800.95±0.170.97±0.140.97±0.14500.96±0.060.95±0.050.96±0.05900.91±0.280.90±0.300.93±0.31100.96±0.030.96±0.020.96±0.03500.96±0.080.96±0.050.93±0.21200.96±0.030.96±0.030.96±0.03600.90±0.100.96±0.070.91±0.22T&D_S300.95±0.030.97±0.030.96±0.04700.76±0.130.95±0.080.64±0.55400.96±0.050.96±0.040.96±0.04800.68±0.200.91±0.14-0.11±0.86500.96±0.060.96±0.050.93±0.21900.63±0.340.76±0.27-0.96±0.30100.96±0.030.96±0.020.96±0.03500.96±0.050.95±0.050.95±0.06200.96±0.030.95±0.030.96±0.03600.95±0.070.94±0.060.97±0.07PEALGA300.96±0.040.96±0.030.96±0.04700.94±0.100.95±0.080.97±0.09400.97±0.040.96±0.040.97±0.04800.93±0.140.94±0.130.98±0.14500.95±0.060.96±0.050.96±0.06900.86±0.370.38±0.540.89±0.33100.98±0.030.98±0.020.98±0.03500.92±0.070.97±0.050.94±0.06200.98±0.030.98±0.030.98±0.03600.83±0.150.96±0.060.92±0.09MET300.98±0.040.98±0.030.98±0.03700.53±0.460.89±0.100.87±0.19400.96±0.050.98±0.040.96±0.0580-0.29±0.670.57±0.250.73±0.34500.92±0.070.98±0.050.94±0.0690-0.96±0.36-0.56±0.260.13±0.74100.98±0.030.98±0.020.98±0.03500.96±0.060.98±0.050.98±0.05200.97±0.030.98±0.030.98±0.03600.97±0.070.97±0.060.98±0.08GBR300.98±0.040.98±0.040.99±0.03700.89±0.310.93±0.130.90±0.35400.98±0.050.98±0.040.98±0.0480-0.53±0.52-0.07±0.380.60±0.75500.97±0.060.98±0.050.98±0.0690-0.94±0.28-0.57±0.26-0.69±0.72100.96±0.030.94±0.030.91±0.05500.94±0.070.77±0.110.58±0.17200.96±0.030.90±0.050.83±0.06600.89±0.090.68±0.110.55±0.22Multi-faced300.95±0.040.86±0.070.76±0.09700.84±0.130.62±0.170.43±0.24400.95±0.040.81±0.080.71±0.14800.72±0.180.48±0.250.34±0.26500.93±0.070.78±0.110.62±0.17900.44±0.400.15±0.380.15±0.36100.98±0.030.98±0.030.99±0.0350-0.62±0.510.60±0.08-0.74±0.42200.94±0.030.96±0.040.94±0.0360-0.97±0.08-0.22±0.11-0.99±0.07Naive300.86±0.190.92±0.040.90±0.0470-0.97±0.09-0.49±0.09-0.97±0.10400.55±0.520.83±0.050.57±0.4980-0.98±0.15-0.56±0.12-0.96±0.1550-0.71±0.450.58±0.09-0.71±0.4590-0.95±0.28-0.57±0.25-1.02±0.28101.00±0.031.00±0.021.00±0.03500.99±0.061.00±0.051.00±0.05201.00±0.031.00±0.031.00±0.03601.00±0.071.01±0.061.00±0.06Oracle301.00±0.031.00±0.031.00±0.04701.00±0.101.02±0.080.99±0.09400.99±0.051.00±0.041.01±0.04800.98±0.141.00±0.141.01±0.15501.00±0.061.00±0.051.00±0.06901.04±0.351.02±0.271.01±0.31

2) 与现有典型的防御策略和基准策略相比,T&D策略受参数值和不诚实买方比例的影响非常小,且总能获得大于0.9的健壮性,是非常稳定、非常健壮的防御策略.

本文中只用一个顾问团评估所有卖方的防御策略T&D_S,由于同时考虑了信任和不信任信息,对Sybil&Camouflage攻击的防御能力较好.但是,由于只考虑了一个顾问团,其对Sybil和Sybil& White-washing这2种攻击的防御能力明显不如为每个卖方定制一个顾问团的T&D策略.MET,GBR,Multi-faced这3种防御策略对Sybil,Sybil&Camouflage,Sybil& Whitewashing这3种攻击的抵御能力则随着不诚实买方比例从50%增加到90%快速下降,甚至完全不能抵御这几种攻击(健壮性为负值).

4.3.3 不信任信息对稳定性的影响

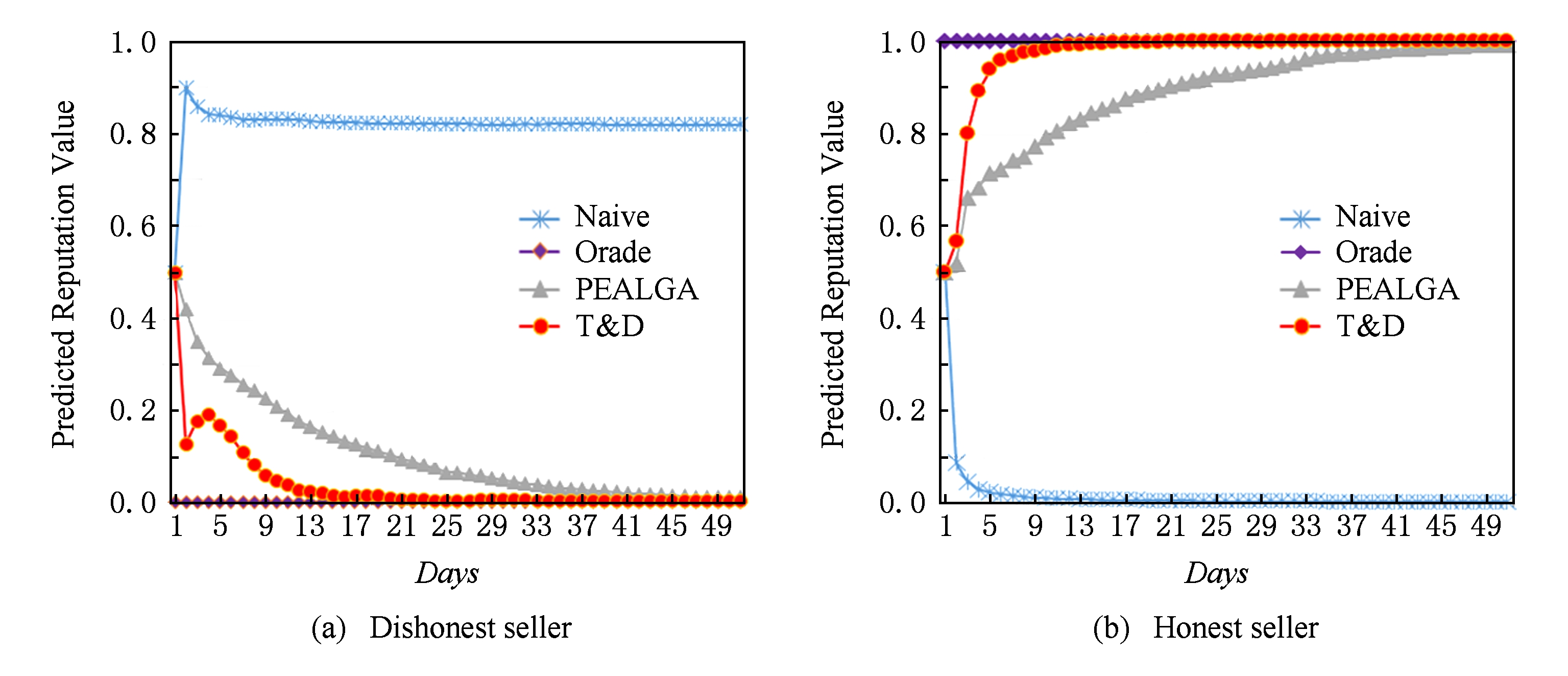

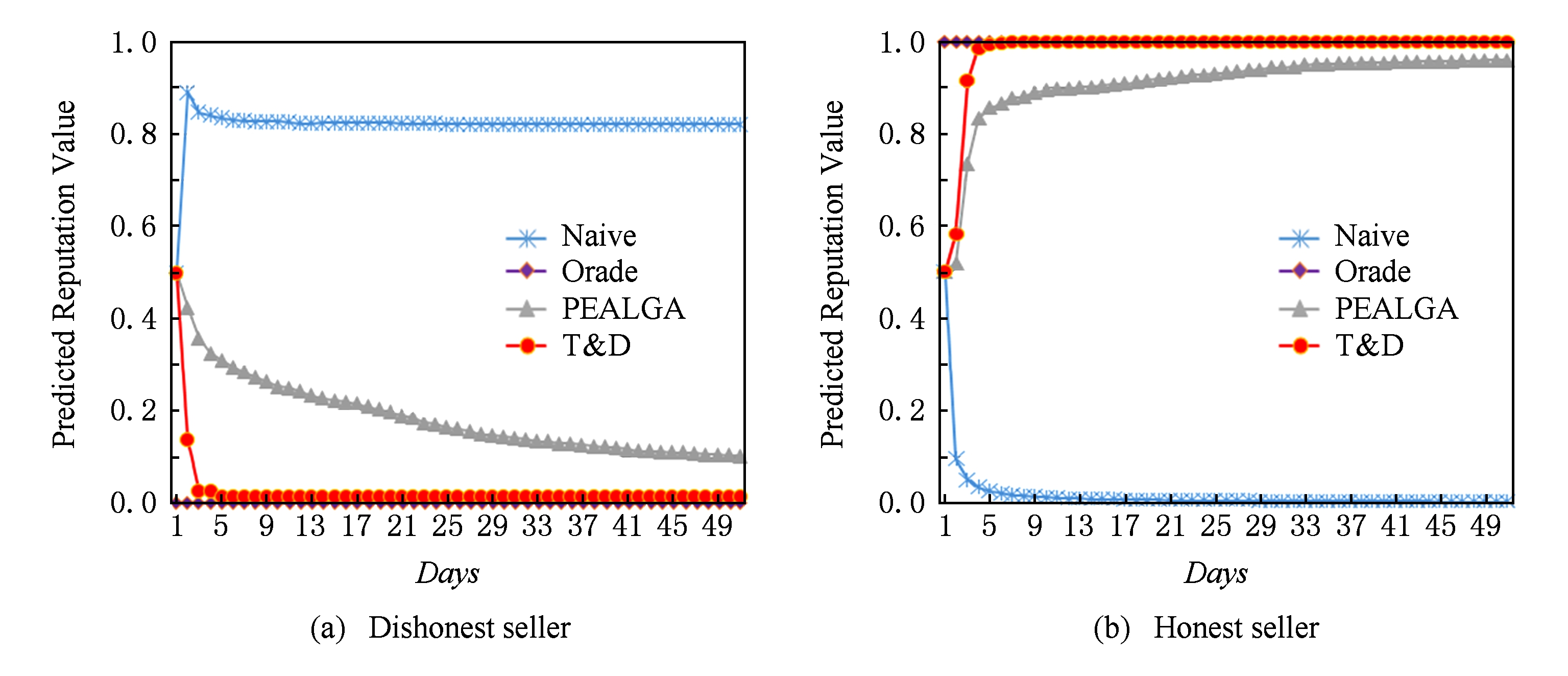

表7仅以健壮性为标准衡量了各种策略的稳定性.非常明显,本文策略优于同时考虑信任与不信任信息的T&D_S,GBR,Multi-faced这3种策略.此外,本文策略也明显优于只考虑信任信息的MET策略.但是相对于仅考虑信任信息的PEALGA策略的优越性和产生的原因不是特别明显.这是因为健壮性属于多天的累积交易差,它能够反映诚实买方采用某种防御策略后正确选择诚实卖方交易的程度.这种正确选择是建立在准确预测卖方的信誉基础上的.为了进一步说明本文防御策略相对于文献[5]中的优点,本文给出了这2种防御策略和基准策略在不诚实买方比例为90%时包含女巫的3种攻击下对垄断诚实卖方和垄断不诚实卖方信誉的预测值(如图5~7所示).由于本文假设卖方销售的商品质量是稳定的,且诚实和不诚实垄断卖方的真实信誉假设分别是1和0,所以,预测的诚实 不诚实卖方信誉越接近1

不诚实卖方信誉越接近1 0越准确.其他策略越接近Oracle策略,说明其预测的越准确.Naive策略可以看作预测的下界,越接近它的预测曲线,说明预测准确率越差.

0越准确.其他策略越接近Oracle策略,说明其预测的越准确.Naive策略可以看作预测的下界,越接近它的预测曲线,说明预测准确率越差.

Fig. 5 The predicted reputation value of monopolistic sellers under the Sybil attack

图5 Sybil攻击下各垄断卖方的预测信誉值

Fig. 6 The predicted reputation value of monopolistic sellers under the Sybil&Camouflage attack

图6 Sybil&Camouflage攻击下各垄断卖方的预测信誉值

Fig. 7 The predicted reputation value of monopolistic sellers under the Sybil&Whitewashing attack

图7 Sybil&Whitewashing攻击下各垄断卖方的预测信誉值

由图5可以看出在抵御Sybil攻击时,本文策略T&D总能比PEALGA策略用更短地时间逼近Oracle策略,进化到真实信誉.前者大概用10 d或15 d(每天一次交易,即10~15次交易)就能学习到不诚实卖方和诚实卖方的真实信誉值.然而PEALGA策略则需要40 d.类似地,在图6显示的Sybil&Camouflage攻击下,T&D策略在经过短暂的波动后,用更短地时间逼近Oracle策略,且相对于PEALGA优势非常明显.图7中的曲线走势与图5中的曲线非常相似,Sybil&Whitewashing攻击下T&D策略能比PEALGA策略用更短的时间逼近Oracle策略,进化到真实的信誉值.而PEALGA策略始终无法达到真实的信誉值.导致以上结果的原因是不信任关系净化信任关系之后,最优顾问团里的评价者的可信性更可靠,基于他们的意见做出的卖方信誉的预测准确率也更高.

本文针对普遍存在的虚假评分及用虚假评分操控信誉评价体系的问题,给出了一种面向个体消费者的卖方选择策略T&D.该策略融合了社交网络中的信任与不信任关系,以及用户的可信性和不可信性2个方面,进化了用户的白名单和黑名单.论文设计了大量的仿真实验验证论文策略的有效性和稳定性.

第4节的实验结果显示:无论模型参数、市场配置怎么变化,融合了不信任信息的T&D防御策略总能保持最好的稳定性,即T&D策略始终比其他防御策略具有更高的健壮性.此外,利用不信任关系净化信任关系的信任树构造比传统的基于信任关系的深度优先和广度优先搜索的信任树构造方法更能准确识别大多数评价者都是伪装的造假买方,因此更适合于处理当前的电子商务现实中大多数刷单用户都是伪装的诚实用户偶尔刷单的情况.

本文中的防御策略设计初衷是针对用户需求不经常变化的B2B电子商务市场.在今后的工作中,我们将进一步验证该策略对需求(购买商品种类)经常变化的C2C市场的适用性.此外,本文的实验采用的数据是模拟数据,未来我们将采用真实数据来验证本文方法的健壮性、准确性和稳定性.

参考文献

[1]Jøsang A. Robustness of trust and reputation systems: Does it matter?[G] //Trust Management Ⅵ. Berlin: Springer, 2012: 253-262

[2]Zhang Lizi, Jiang Siwei, Zhang Jie, et al. Robustness of trust models and combinations for handling unfair ratings[G] //Trust Management Ⅵ. Berlin: Springer, 2012: 36-51

[3]Qingwang. Exposure of “Professional scalpers”: Detected will not be dead, do not scalping will only die[OL]. [2016-10-15]. http://www.qing5.com/wonderful/20151128/92666.shtml (in Chinese)(青网. “职业刷手”大揭底:查到不会是死,不刷只能等死[OL]. [2016-10-15]. http://www.qing5.com/wonderful/20151128/92666.shtml)

[4]Jiang Siwei, Zhang Jie, Ong Y S. An evolutionary model for constructing robust trust networks[C] //Proc of the 12th Int Joint Conf on Autonomous Agents and Multi-agent Systems. New York: ACM, 2013: 813-820

[5]Ji Shujuan, Ma Haiyan, Zhang Shulian, et al. A pre-evolutionary advisor list generation strategy for robust defensing reputation attacks[J]. Knowledge-Based Systems, 2016, 103(C): 1-18

[6]Zhang Jie, Cohen R. A framework for trust modeling in multiagent electronic marketplaces with buying advisors to consider varying seller behavior and the limiting of seller bids[J]. ACM Transactions on Intelligent Systems & Technology, 2013, 4(2): Article No.24

[7]Wang Xin, Ji Shujuan, Liang Yongquan, et al. An impression-based strategy for defending reputation attacks in multi-agent reputation system[C] //Proc of the 9th Int Symp on Computational Intelligence and Design. Piscataway, NJ: IEEE, 2016: 383-388

[8]Singh S, Bawa S. Privacy, trust and policy based authorization framework for services in distributed environment[J]. International Journal of Computer Science, 2008, 2(2): 85-92

[9]Whitby A, Jøsang A, Indulska J. Filtering out unfair ratings in Bayesian reputation systems[C] //Proc of the 3rd Int Joint Conf on Autonomous Agents and Multiagent Systems. New York: ACM, 2004: 106-117

[10]Liu Siyan, Zhang Jie, Miao Chunyan, et al. iCLUB: An integrated clustering-based approach to improve the robustness of reputation systems[C] //Proc of the 10th Int Conf on Autonomous Agents and Multiagent Systems. New York: ACM, 2011: 1151-1152

[11]Liu Siyuan, Zhang Jie, Miao Chunyan, et al. An integrated clustering-based approach to filtering unfair multi-nominal testimonies[J]. Computational Intelligence, 2014, 30(2): 316-341

[12]Teacy W T L, Patel J, Jennings N R, et al. TRAVOS: Trust and reputation in the context of inaccurate information sources[J]. Autonomous Agents and Multi-Agent Systems, 2006, 12(2): 183-198

[13]Yu Bin, Singh M P. Detecting deception in reputation management[C] //Proc of the 2nd Int Joint Conf on Autonomous Agents and Multiagent Systems. New York: ACM, 2003: 73-80

[14]Victor P, Cornelis C, Cock M D, et al. Trust and distrust-based recommendations for controversial reviews[J]. IEEE Intelligent Systems, 2011, 26(1): 48-55

[15]Liu Xinyue, Wang You, Zhu Shaoping, et al. Combating Web spam through trust-distrust propagation with confidence[J]. Pattern Recognition Letters, 2013, 34(13): 1462-1469

[16]Lewicki R J, Mcallister D J, Bies R J. Trust and distrust: New relationships and realities[J]. Academy of Management Review, 1998, 23(3): 438-458

[17]Yu Bin, Singh M P. An evidential model of distributed reputation management[C] //Proc of the 1st Int Joint Conf on Autonomous Agents and Multiagent Systems. New York: ACM, 2002: 294-301

[18]Jiang Liming, Zhang Kun, Xu Jian, et al. A new evidential trust model based on graph theory for open computing systems[J]. Journal of Computer Research and Development, 2013, 50(5): 921-931 (in Chinese)(蒋黎明, 张琨, 徐建, 等. 一种基于图论方法的开放计算系统证据信任模型[J]. 计算机研究与发展, 2013, 50(5): 921-931)

[19]Fang Hui, Guo Guibing, Zhang Jie. Multi-faceted trust and distrust prediction for recommender systems[J]. Decision Support Systems, 2015, 71(C): 37-47

[20]Dellarocas C. Immunizing online reputation reporting systems against unfair ratings and discriminatory behavior[C] //Proc of the 2nd ACM Conf on Electronic Commerce. New York: ACM, 2000: 150-157

[21]Ma Xiao, Lu Hongwei, Gan Zaobin, et al. An explicit trust and distrust clustering based collaborative filtering recommendation approach[J]. Electronic Commerce Research & Applications, 2017, 25: 29-39

[22]Jøsang A, Ismail R. The beta reputation system[C] //Proc of the 15th Bled Conf on Electronic Commerce. München: Technischen Universität München, 2002: 2502-2511

[23]Zhang Xianchao, Wang You, Mou Nan, et al. Propagating both trust and distrust with target differentiation for combating link-based Web SPAM[J]. ACM Transactions on the Web, 2014, 8(3): 1292-1297

[24]Mcknight D H, Chervany N L. Trust and distrust definitions: One bite at a time[C] //Proc of the 4th Int Conf on Autonomous Agents. Belin: Springer, 2001: 27-54

[25]Abdul-Rahman A, Hailes S. Supporting trust in virtual communities[C] //Proc of the 33rd Hawaii Int Conf on System Sciences. Piscataway, NJ: IEEE, 2000: 6007

[26]Jøsang A, Gray E, Kinateder M. Analysing topologies of transitive trust[C] //Proc of the 1st Int Workshop on Formal Aspects in Security and Trust. Amsterdam: Elsevier, 2003: 9-22

[27]Anand D, Bharadwaj K K. Pruning trust-distrust network via reliability and risk estimates for quality recommendations[J]. Social Network Analysis & Mining, 2013, 3(1): 65-84

[28]Smith N K, Larsen J T, Chartrand T L, et al. Being bad isn’t always good: Affective context moderates the attention bias toward negative information[J]. Journal of Personality & Social Psychology, 2006, 90(2): 210-220

Ma Haiyan1, Liang Yongquan2, Ji Shujuan2, and Li Da1

1(CollegeofComputerScienceandEngineering,ShandongUniversityofScienceandTechnology,Qingdao,Shandong266590)2(ShandongProvincialKeyLaboratoryofWisdomMineInformationTechnology(ShandongUniversityofScienceandTechnology),Qingdao,Shandong266590)

AbstractThough electronic commerce companies adopt multifarious reputation evaluation mechanisms to guarantee trust between customers and sellers (or customers and platforms), these reputation evaluation systems are still frequently attacked. These attacks have led the reputation ranking and recommendation rankings of sellers to be manipulated. Therefore, large numbers of honest consumers are misled to purchase low quality products. It has been mentioned that overall consideration of trust and distrust information can improve customers’ ability in defensing against reputation attacks. However, existing works have limitations such as “the trust information and distrust information are less fused”, “one advisor list is used in evaluating all sellers”, which leads to the lack of pertinence and inaccuracy of sellers’ reputation evaluation. We propose a new defensing strategy called T&D. This strategy considers the trustworthy facet as well as the untrustworthy facet of customers. In addition, this strategy offers a whitelist (which stores several most trustworthy reviewers) and a blacklist (which stores several most untrustworthy reviewers) for customers. Based on the whitelist that is purified using the blacklist, honest customers can find the most trustworthy buyers and evaluate the candidate sellers according to its own experience and ratings of these trustworthy reviewers. Simulated experimental results show that our proposed strategy significantly outperforms state-of-the-art baselines in evaluation accuracy and stability.

Keywordsreputation system; attack; defense strategy; trust; blacklist; whitelist

This work was supported by the National Natural Science Foundation of China (71772107, 71403151, 61502281, 61433012, 91746104), the National Key Research and Development Program of China (2017YFC0804406, 2018YFC0831002), the Natural Science Foundation of Shandong Province of China (ZR2013FM023, ZR2014FP011, ZR2018BF013), the Humanity and Social Science Foundation of the Ministry of Education (18YJAZH136), the Key Research and Development Program of Shandong Province (2018GGX101045).

通信作者:纪淑娟(jsjsuzie@sina.com)

基金项目:国家自然科学基金项目(71772107,71403151,61502281,61433012,91746104);国家重点研发计划基金项目(2017YFC0804406,2018YFC0831002);山东省自然科学基金项目(ZR2013FM023,ZR2014FP011,ZR2018BF013);教育部人文社会科学基金项目(18YJAZH136);山东省重点研发计划项目(2018GGX101045)

修回日期:2017-12-25

收稿日期:2017-08-15;

中图法分类号TP18; TP393

(295340370@qq.com)

MaHaiyan, born in 1990. Received his BS and MS degrees from Shandong University of Science and Technology, Shandong, China. His main research interests include artificial intelligence and intelligent business information processing.

LiangYongquan, born in 1967. Professor of the College of Computer Science and Engineering in Shandong University of Science and Technology. Received his PhD degree from the Institute of Computing Technology, Chinese Academy of Sciences. Director of Chinese Association for Artificial Intelligence, senior member of CCF, executive director of Shandong Province Computer Society, vice president of Qingdao Computer Society. His main research in-terests include distributed artificial intelli-gence, data mining, machine learning and multimedia information intelligent processing (lyq@sdust.edu.cn).

JiShujuan, born in 1977. Associate professor of the College of Computer Science and Engineering in Shandong University of Science and Technology. Received her BS, MS and PhD degrees in computer software and theory from Shandong University of Science and Technology, Qingdao, China. Her main research interests include artificial intelligence and intelligent business informa-tion processing.

LiDa, born in 1993. Master candidate of Shandong University of Science and Tech-nology. Received his bachelor degree from Qingdao University of Science and Tech-nology, Shandong, China in 2016. His main research interests include artificial intelligence and intelligent business infor-mation processing (893871549@qq.com).