近年来,人工智能技术的迅速发展,使得传统汽车行业与信息技术相结合,促进了无人驾驶领域的进一步发展.无人驾驶车辆可以通过大幅减少撞车事故来缓解交通拥堵[1],从根本上缓解交通压力[2],也可使老年人[3]和残障人士[4]的出行更加便利.然而,无人驾驶车辆必须从车辆地图上访问大量数据,以便为安全和效率做出实时控制决策[5],这使得车辆地图成为无人驾驶发展的关键.

地图对无人驾驶车辆的定位、导航与控制以及数据的实时更新都起着至关重要的作用,为无人驾驶车辆提供了更加可靠的感知能力.目前,基于卫星图像的数字地图得到了广泛的应用,但是,它们不能准确地反映最新的地图数据.为了准确有效地反映地图的最新动态,近年来提出了许多方案[6-8],其中基于群智感知的地图更新方法最引人关注[9-10].在这些方案中,志愿者愿意将他们的GPS数据贡献给地图服务器,但是同时也增加了用户隐私泄露的风险.由于数据安全问题以及用户担心隐私被泄露[11],使得车辆地图更新的发展受到了严重影响.当用户通过网络进行数据交互时,数据的所有者不再对数据具有控制权,而是托管到了云端进行进一步的运算及处理,所以如何保障托管数据的完整性和机密性便成了云端所面临的全新挑战.云服务平台流通的数据量与日俱增,其中包含了大量的敏感数据和隐私信息,这使得车辆用户的隐私问题尤为凸显.

针对以上问题,本文将代理重加密和签密的思想引入到车辆地图的更新中,提出了一种安全高效的无人驾驶车辆地图更新方案(secure and efficient map update scheme for AVs, SEMU),它实现了数据的机密性、完整性、可靠性、身份可验证性和不可否认性.由于存在隐私被泄露的风险,用户经常不愿意上传数据.所以本文通过为用户生成伪名,实现了用户的匿名性和有条件的隐私.具体来说,本文的主要贡献有3个方面:

1) 提出一种安全高效的无人驾驶车辆地图更新方案,实现了数据的机密性、完整性、身份可验证性和不可否认性,保证了用户的匿名性和可追踪性;

2) 通过对用户信誉值的管理,提高了数据可靠性,利用聚合签名技术,降低了计算开销;

3) 通过仿真,验证了方案的激励性,并从计算开销方面证明了它的有效性.

1 相关工作

在群智感知网络中进行数据共享时,数据所有者需要先将数据进行加密,云服务平台再对云端密文进行解密,最后将解密后的数据重新加密分享给数据使用者,然而这个方法使得用户数据极易遭到泄露且计算效率低.因此必须设计合理的隐私保护机制来保证数据安全的同时也能够保护用户的隐私.

为了实现加密数据的高效分享,Blaze等人[12]在1998年的欧密会上首次提出了代理重加密(proxy re-encryption, PRE)的概念.在代理重加密系统中,一个拥有重加密密钥的半可信代理,能够将通过数据提供者的公钥加密得到的密文,转换为被数据使用者的公钥加密的密文,在此过程中代理不知道有关数据的任何明文信息.此外,这2个不同的密文所对应的明文是一致的.因此,代理重加密技术是实现数据高效共享的一种有效途径,并引起了学术界的普遍关注,相继出现了很多代理重加密方案.

2007年Green和Ateniese[13]将该概念扩展到基于身份的密码系统,将基于身份的密码体制(identity-based cryptosystem, IBC)和PRE结合起来,首次提出基于身份的代理重加密(identity-based proxy re-encryption, IBPRE)的概念.Kirtane和Rangan[14]使用Malone-Lee和Mao[15]的方案,构造了一个具有代理重加密功能的签名方案.代理可以在不使用数据所有者私钥的情况下,将数据所有者已签名的密文重新加密为数据使用者的另一个密文.之后在文献[16-18]中提出了3种具有代理重加密功能的基于身份的签密(identity-based signcryp-tion, IBSC)方案.然而,CAR方案[16]和WC方案[17]对适应性选择密文攻击都不安全,而文献[19]中的方案对适应性选择密文攻击是安全的.因此,构建一个具有代理重加密功能的且安全高效的IBSC方案显得尤为重要.

云存储[20]中的数据访问控制方案还可以通过使用预加密和基于属性的加密方案(attribute-based encryption, ABE)来设计.Li等人[21]提出一种针对云服务存储的灵活的ABE机制.文献[22]进一步阐述了密文策略属性基加密方案(ciphertext-policy attribute-based encryption, CP-ABE)在云计算环境中的应用策略.但是CP-ABE机制中针对数据授权的变更问题,仍需要用户对数据进行重复加密.

PRE技术在一定程度上满足了云端数据[23]的机密性和完整性的安全管理需求.然而,云计算中的数据存储还需要满足身份可验证性、可靠性和不可否认性.

2 准备工作

2.1 双线性映射

设q是一大素数,G1和G2是2个阶为q的群,其上的运算分别为加法和乘法.G1和G2的双线性映射![]() 满足3个性质:

满足3个性质:

1) 双线性

如果对任意P,Q∈G1和a,b∈Z,有:

那么就称该映射为双线性映射.

2) 非退化性

映射不把G1×G1中的所有元素对(即序偶)映射到G2中的单位元,由于G1,G2都是阶为素数的群,这意味着:如果P是G1的生成元,那么![]() 就是G2的生成元.

就是G2的生成元.

3) 可计算性

对任意的P,Q∈G1,存在一个有效算法计算![]()

2.2 困难问题

离散对数问题:G1为一个阶为素数q的循环群,P为其生成元,对于![]() 找到整数a,使得b=aP是困难的.

找到整数a,使得b=aP是困难的.

计算性Diffie-Hellman(CDH)问题:G1为一个阶为素数q的循环群,P为其生成元,已知(aP,bP),计算abP是困难的.

2.3 IBSC方案概述

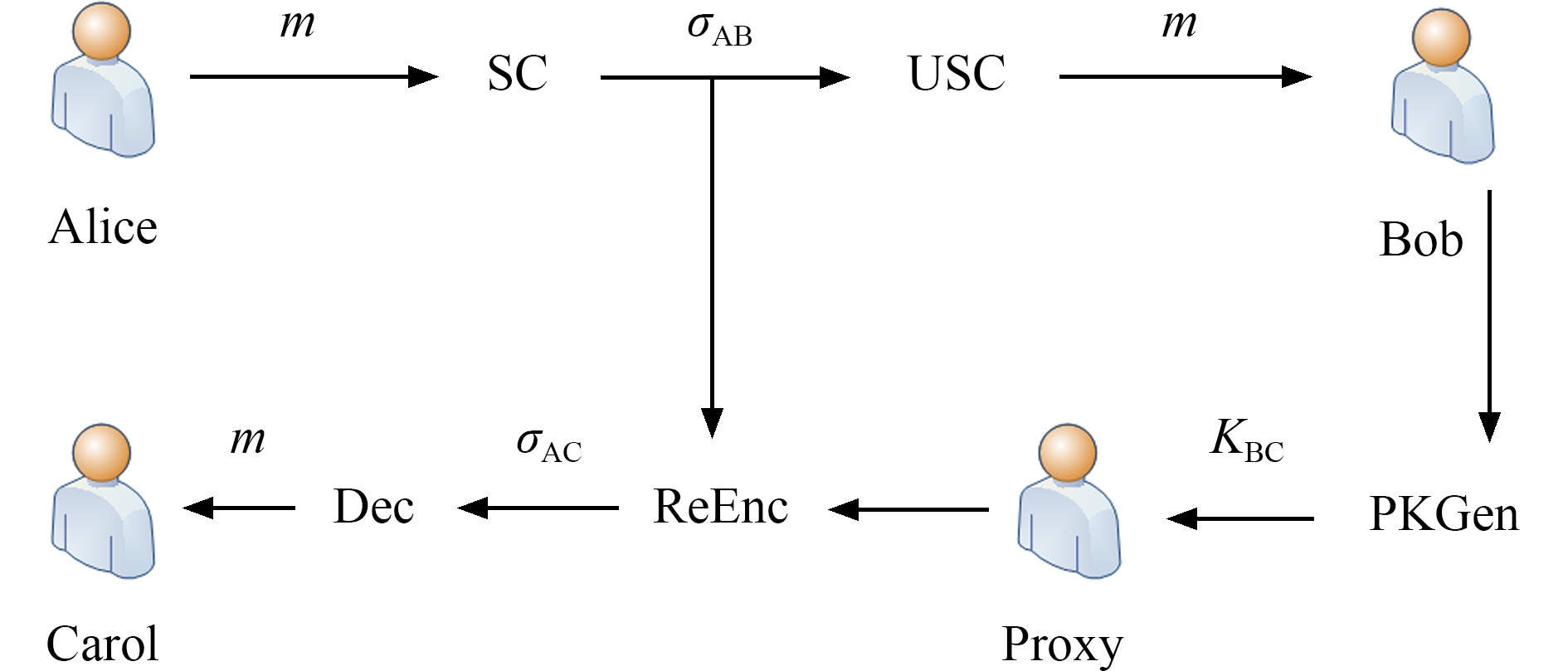

IBSC方案的工作原理[19]如图1所示:

Fig. 1 Working principles of IBSC scheme

图1 IBSC方案工作原理[19]

1) 签密(signcryption, SC).数据所有者Alice为发起方,Alice将明文m通过自己的私钥SIDA和Bob的身份IDB进行签密,生成一级密文σAB.

2) 解签密(unsigncryption, USC).将Alice的身份IDA和一级密文σAB作为输入,Bob可以通过自己的私钥SIDB得到明文m.

3) 代理密钥生成(proxy key generation, PKGen).Bob通过自己的私钥SIDB和Carol的身份IDC,生成代理密钥KBC.

4) 重加密(re-encryption, ReEnc).代理中心将Proxy一级密文σAB和代理密钥KBC作为输入可生成二级密文σAC.

5) 解密(decryption, Dec).Carol可以通过自己的私钥SIDC及Alice和Bob的身份IDA,IDB解密得到明文m.

3 群智模型

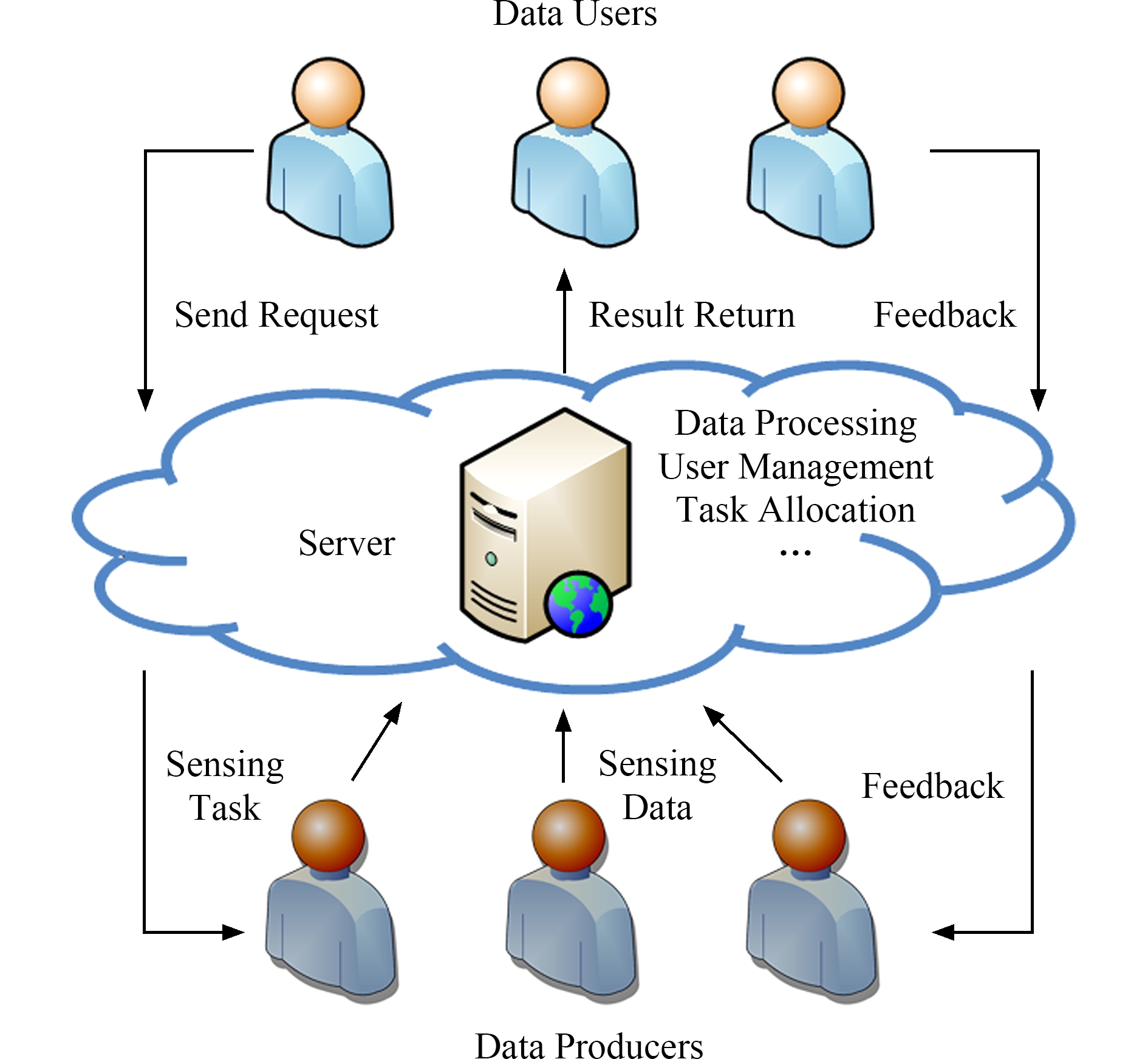

群智感知[24-25]的系统结构[24]如图2所示,该系统结构包括3部分:任务参与者(数据提供者)、数据使用者和服务器平台.服务器平台接受来自数据使用者的服务请求,将感知任务分配给任务参与者,处理收集到的感知数据,并进行其他的管理功能.任务参与者接收到任务后,进行所需数据的感知,然后将数据报告返回给服务器平台,服务器平台将数据处理后发送给数据使用者.通过整个流程实现了数据感知、数据收集以及信息服务提供等功能.群智感知是一种移动的、分布式的、自主的、基层的服务模式.

Fig. 2 Architecture of a crowd sensing system

图2 群智感知系统结构[24]

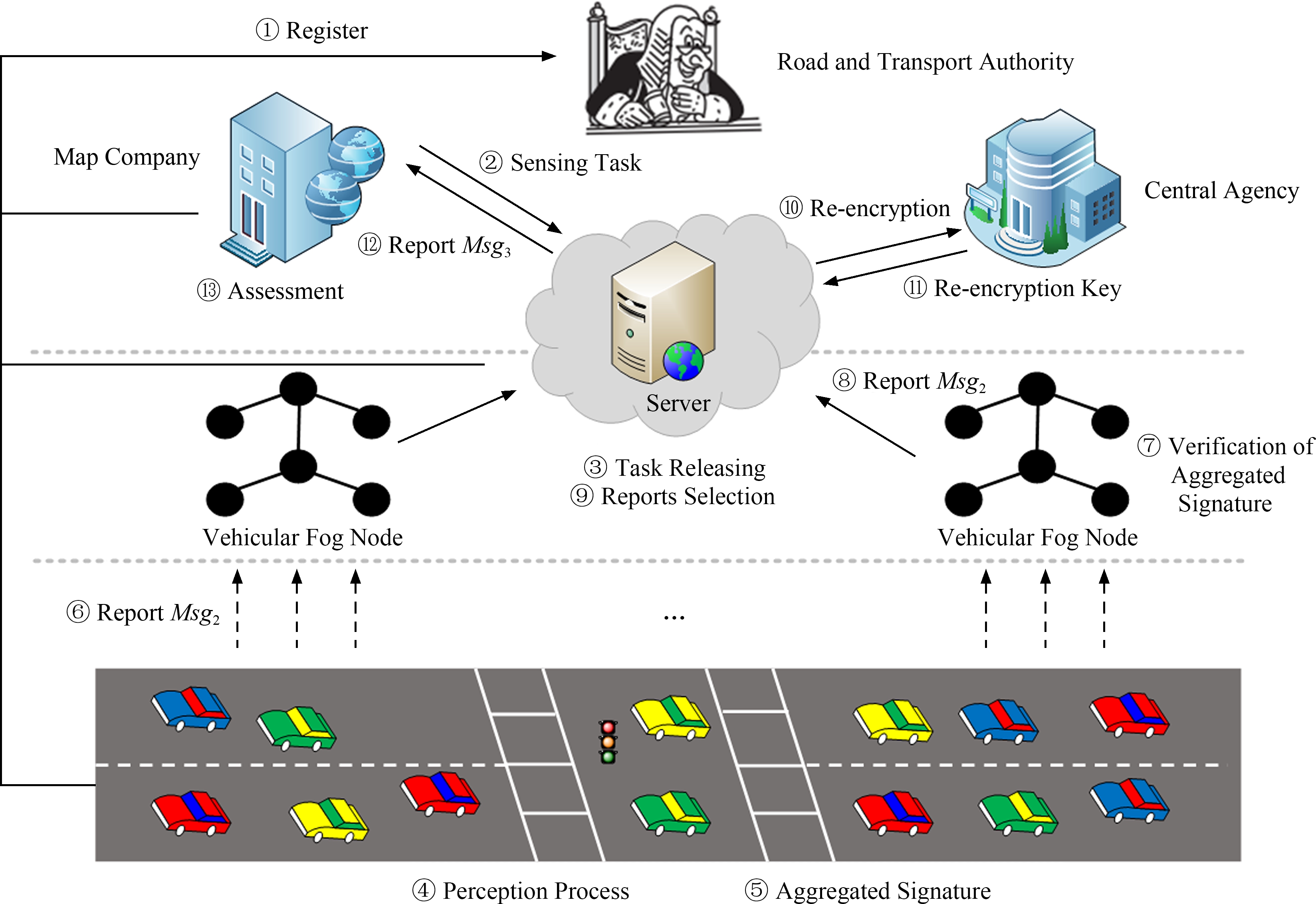

Fig. 3 The system model—SEMU

图3 SEMU系统模型

群智感知可以从各地收集海量多维异构数据,解决各种大规模地数据需求问题,提供高质量且可靠的数据服务.但是,随着群智感知的发展,新的问题和挑战也逐渐显现出来.其中,数据安全和用户隐私安全问题尤为突出.在群智感知中,用户提交的数据可能会包含用户的敏感信息,只有降低隐私泄露[26]的风险才可以激励用户积极地参与感知任务.数据安全是指在数据传送的过程中保证数据的保密性、完整性、可靠性、身份可验证性和不可否认性.

4 本文方案

4.1 系统模型

在本文安全高效的无人驾驶车辆地图更新方案SEMU中,地图公司将感知任务外包给云服务平台,并奖励为感知任务做出贡献的车辆用户.云服务平台将任务释放给位于感测区域的车辆雾节点.根据任务,车辆雾节点找到正确的感知报告,如果有所需数据,则将其返回到云服务平台;反之车辆雾节点则会继续广播此任务.愿意参与的车辆用户将加密数据和同意自己数据的n个其他车辆用户的聚合签名发送给车辆雾节点,车辆雾节点对此聚合签名进行批量验证.验证通过后,将加密数据发送给云服务平台.利用代理中心生成的代理密钥,云服务平台对加密数据进行代理重加密[19],然后将重加密后的数据发送给地图公司.最后,地图公司解密得到数据内容,并对提交有价值数据的车辆用户分配奖励.图3描述了本文提出的方案的系统模型,它主要由7部分组成:

1) 地图公司(map company, MC).地图公司需要完成大量的数据收集任务来更新地图,但他们没有足够的能力独自完成任务.因此,地图公司向云服务平台发放任务,之后再通过云服务平台获取感知数据并进行解密,最终得到感知数据并对完成任务的车辆给予奖励.

2) 车辆(vehicular user, Vi).现在的车辆设备部署了丰富的计算、通信和存储资源且有很强的移动性.车辆确保他们的设备有足够的能力支持正常功能.他们参与任务进行收集数据,并对其进行签密等处理,最终通过云服务平台进行数据共享以获得信誉值或报酬.

3) 云服务平台(server).他们有足够的存储和计算资源来提供众包服务.云服务平台接收来自地图公司的任务,并将任务发放给位于感测区域的车辆雾节点.收集到雾节点的报告后,根据车辆的信誉值选择报告,为地图公司生成结果.

4) 车辆雾节点(vehicular fog node, VFN).批量验证车辆发送来的聚合签名.根据云服务平台发放的任务,雾节点找到正确的感知报告,如果有所需的数据,则将其发放给云服务平台.

5) 代理中心(central agency, CA).代理中心为云服务平台生成所需的代理密钥,监视所有用户之间的交互,并更新他们的信誉值,然后将用户的信誉广播给每个参与者.此外,代理中心还检查感知数据是否被地图公司成功接受.

6) 道路交通管理局(road and transport authority, RTA).车辆需到RTA处登记注册.为保护车辆的隐私,RTA为每个车辆用户生成对应的伪身份.当要追查违规的车辆时,RTA可出示或曝光车辆的真实身份.

7) 密钥生成中心(private key generator, PKG).为每个车辆用户生成对应的私钥.

4.2 方案描述

1) 系统建立

密钥生成中心(PKG)选择一安全参数k,加法循环群G1和乘法循环群G2的阶为素数q>2k,这2个循环群满足的双线性映射为![]() 群G1的生成元是P;其次,PKG随机选择主密钥

群G1的生成元是P;其次,PKG随机选择主密钥![]() 计算Ppub=s P.然后选择安全的Hash函数

计算Ppub=s P.然后选择安全的Hash函数![]() 最后,PKG公开系统的参数列表

最后,PKG公开系统的参数列表![]()

2) 车辆注册

车辆需到道路交通管理局(RTA)处登记.为保护用户的隐私,对身份为IDi的用户,RTA为其生成伪身份QIDi,RTA选择H1:{0,1}*→G1,计算![]() 当要追查违规车辆时,RTA可出示或曝光用户的真实身份.

当要追查违规车辆时,RTA可出示或曝光用户的真实身份.

3) 密钥生成

车辆发送QID给PKG,PKG计算用户私钥SID=s QID.

4) 任务发放

地图公司将任务taski={j,QIDC,type,area,cr}外包给云服务平台,其中包括任务编号j、公司的伪名QIDC、数据类型要求type、任务的大致区域area和此次任务对车辆用户要求的信誉阈值cr.地图公司通过支付报酬,去奖励来自某一车辆的报告.云服务平台收到后根据任务要求的区域将任务分别分发给车辆雾节点.根据任务,雾节点找到正确的感知报告,如果有所需的数据,则将其返回到云服务平台,反之雾节点继续广播此任务.

5) 数据收集

为了提高数据的可靠性,愿意参与感知任务且满足任务信誉值要求的车辆VA邀请数据路况周围的一组车辆(V1,V2,…,Vn)(通过信誉阈值来规定n值,详见4.2节)同意其带有相应签名的感知数据m.V1,V2,…,Vn先验证车辆VA的签名是否有效,验证通过后,若不同意m,可及时举报车辆VA.RTA经过调查,确认车辆VA违规,CA将增加举报用户的信誉值,减少车辆VA以及同意数据m的车辆用户的信誉值.若车辆多次违规,RTA将撤销其身份;反之,若同意m,V1,V2,…,Vn则对此数据m签名.车辆VA验证每个车辆的签名,对于验证通过的车辆,车辆VA支付报酬作为对其的奖励.最后,车辆VA将n个签名进行聚合[27],并发送给车辆雾节点.具体过程如下:

① 签名.![]() 随机选取

随机选取![]() 计算:

计算:

X=r QIDA,

h=H2(X,m),

ZA=(r+h) SIDA,

得到签名(ZA,P).

② 验证签名.车辆VA向数据路况周围的一组车辆(V1,V2,…,Vn)广播报告Msg1={m‖(ZA,P)},同意数据m的车辆用户通过![]() 验证车辆VA的签名(ZA,P),如果成立,其他车辆用户对数据m进行签名.

验证车辆VA的签名(ZA,P),如果成立,其他车辆用户对数据m进行签名.

③ 聚合签名.车辆VA将n个车辆用户的签名进行聚合,首先车辆VA对每个车辆的签名(Zi,P)(1≤i≤n)进行验证,验证通过后则生成聚合签名![]() 一旦验证算法失败或某个车辆违规时,用户即可把违规车辆的伪身份递交给RTA,RTA可出示或曝光车辆用户的真实身份.

一旦验证算法失败或某个车辆违规时,用户即可把违规车辆的伪身份递交给RTA,RTA可出示或曝光车辆用户的真实身份.

④ 签密算法.车辆VA计算:

y=m w,

V=r U,

σAB=(X,ZA,y,V),

其中,QIDB为CA的伪名,σAB为一级密文.车辆VA将报告![]() 以及聚合签名

以及聚合签名![]() 发送给车辆雾节点.雾节点通过

发送给车辆雾节点.雾节点通过![]() 进行批量验证,如果验证通过,雾节点将报告Msg2发送给云服务平台.

进行批量验证,如果验证通过,雾节点将报告Msg2发送给云服务平台.

6) 代理重加密

云服务平台根据车辆用户信誉值对报告进行选择,并将地图公司伪名![]() 发送给代理中心CA,使其生成重加密密钥.

发送给代理中心CA,使其生成重加密密钥.

① 重加密密钥生成.CA计算:

KBC=W-SIDB.

云服务平台通过重加密密钥KBC对一级密文σAB进行重加密,生成地图公司可以解密的二级密文σAC.

② 重加密.云服务平台计算:

验证![]() 如果验证通过,计算:

如果验证通过,计算:

σAC=(X,ZA,y′),

其中,云服务平台通过![]() 检验密文的有效性,平台拒绝重加密无效的密文.若验证通过,云服务平台生成二级密文σAC,并将报告

检验密文的有效性,平台拒绝重加密无效的密文.若验证通过,云服务平台生成二级密文σAC,并将报告![]() 发送给地图公司.

发送给地图公司.

7) 解密

地图公司计算:

m=y′ (w′)-1,

h=H2(X,m).

最终,地图公司解密得到数据m.通过计算![]() 可以对数据的完整性以及数据源进行身份验证.

可以对数据的完整性以及数据源进行身份验证.

8) 报酬奖励

地图公司对报告进行评估,得到有价值的数据,对对应的数据提供者进行报酬奖励.

代理中心CA检查感知数据是否被地图公司成功接受.若接收,CA增加并更新车辆VA和帮助车辆VA的n个其他车辆用户的信誉值,然后将用户的信誉广播给每个参与者.

5 安全性和性能分析

5.1 安全性分析

1) 正确性

① 单个签名的正确性

② 聚合签名的正确性

![]()

![]()

![]()

![]()

![]()

证明该方案是正确的.

2) 机密性

机密性是指除了数据拥有者及数据使用者外的其他人都不知道数据的内容.在本文中,车辆用户对感知数据进行签密,将加密的数据存储在车辆雾节点中,当地图公司希望访问数据时,雾节点将加密的数据发送给云服务平台,车辆用户委托云重新加密数据,只有经过授权的地图公司才能解密数据,云服务平台无法获得任何有关数据的明文信息.

3) 完整性

完整性是地图公司确保来自云服务平台的数据没有被篡改.地图公司利用自己的私钥解密得到数据m,通过计算:

h=H2(X,m),

可以对数据的完整性进行验证.

4) 身份可验证性

身份可验证性是确保只有有效的数据所有者和其他车辆用户才能参与感知任务.在本文中,通过计算![]() 可对用户身份进行验证.

可对用户身份进行验证.

5) 不可否认性

不可否认性是防止数据所有者否认以前上传的数据.也就是说,如果数据所有者已将数据上载到云服务平台,则它不能否认此操作.

6) 匿名性

车辆在进行通信之前,每台车辆都会用它的真实身份IDi在道路交通管理局RTA注册,RTA选择H1:{0,1}*→G1,计算车辆用户的伪身份QIDi,除RTA之外不会有任何第三方知道车辆用户的真实身份.在整个通信过程中,参与的车辆以伪身份动态地加入签名过程,车辆能够在不泄露自身隐私的情况下进行匿名的信息交互,满足了匿名性要求,保护了车辆用户的身份隐私.

7) 可追踪性

RTA可对车辆执行违规追踪.如果车辆用户在通信过程中出现发布违规信息、签名验证算法失败等情况,RTA经过调查,确认某车辆确实存在违规行为后,可出示或曝光车辆的真实身份.RTA利用Hash函数的单向性,计算车辆用户的伪身份![]() 来验证车辆的真实身份.避免伪名使用的失控,并且不用储存任何伪名证书,节省了RTA的存储开销.

来验证车辆的真实身份.避免伪名使用的失控,并且不用储存任何伪名证书,节省了RTA的存储开销.

8) 数据可靠性

本文方案中只有满足地图公司信誉要求的车辆用户才可参加感知任务,同时需要车辆用户邀请数据路况周围的一组车辆用户(V1,V2,…,Vn)同意其带有相应签名的数据.最后,云服务平台根据用户的信誉选择合适的报告,有效地提高了数据的可靠性.

5.2 性能分析

1) 激励性

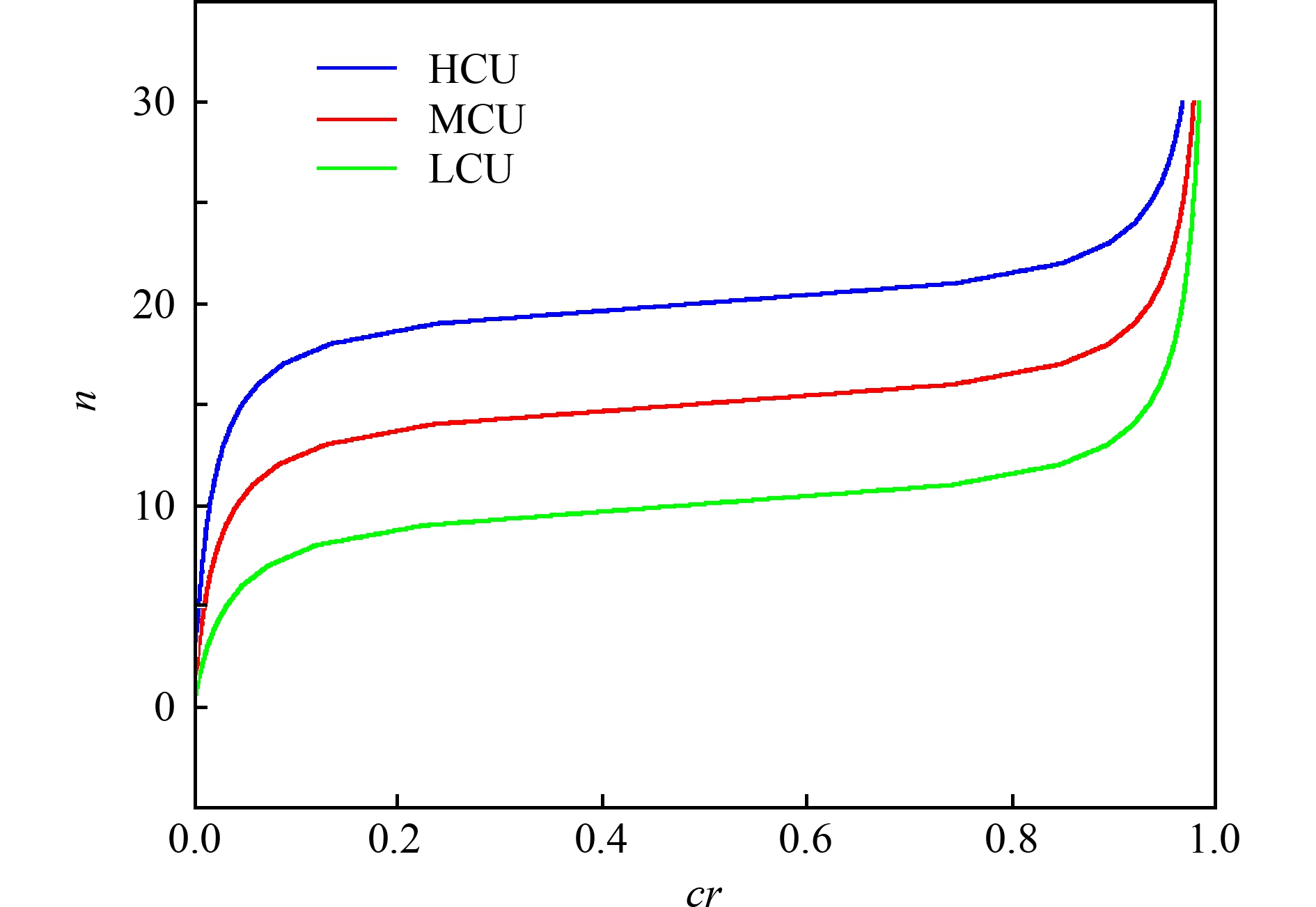

本文选择使用归一化正切函数[28]作为签名人数n映射到信誉阈值cr的函数为

有此可得:

n=β+tan(cr(π 2+arctan β)-arctan β).

2+arctan β)-arctan β).

图4表示此函数的曲线.由图4可知,当地图公司要求的信誉阈值cr=0.5时,信誉值高(high credit users, HCU)的用户只需收集10个用户的签名证明其数据可靠性即可,信誉值中等的用户(medium credit users, MCU)需要收集15个用户的签名,信誉值低的用户(low credit users, LCU)需要收集20个用户的签名.这种机制激励用户保持较高的参与度和可信度.

Fig. 4 Signature number calculation function curve

图4 签名人数计算函数曲线

2) 计算效率

对于本文采用的IBSC方案[19]来说,计算时间和密文大小是影响计算效率的2个重要因素.我们将本文的SEMU方案的计算效率与CAR方案[16]和WC方案[17]的计算效率进行了比较.同时,本文使用的聚合签名技术也降低了计算开销.

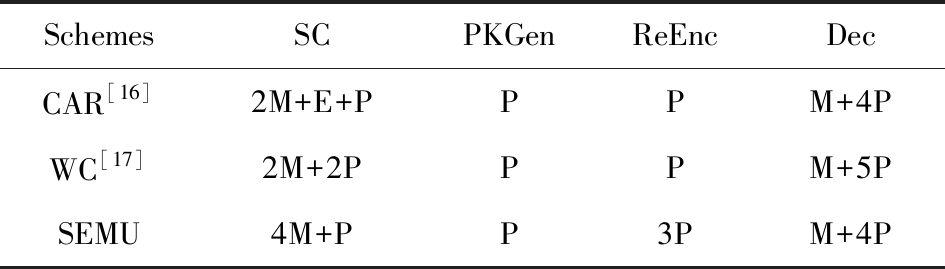

表1列举了这3种方案的计算时间.我们用M表示一个标量乘运算,E表示一个指数运算,P表示一个双线性运算.我们选用由8 GB处理器内存的Intel I5-5200 和Windows7组成的硬件平台,通过仿真实验结果对比了各方案的计算开销,对比结果如图5所示.

Table 1 Computational Time of Three Schemes

表1 3种方案的计算时间

SchemesSCPKGenReEncDecCAR[16]2M+E+PPPM+4PWC[17]2M+2PPPM+5PSEMU4M+PP3PM+4P

Fig. 5 Comparison of computational time of three schemes

图5 3种方案的计算时间比较

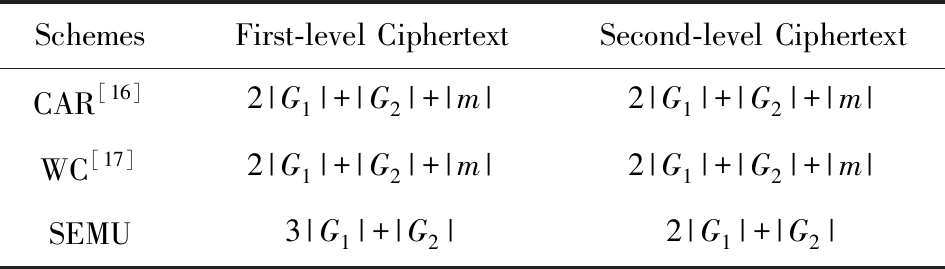

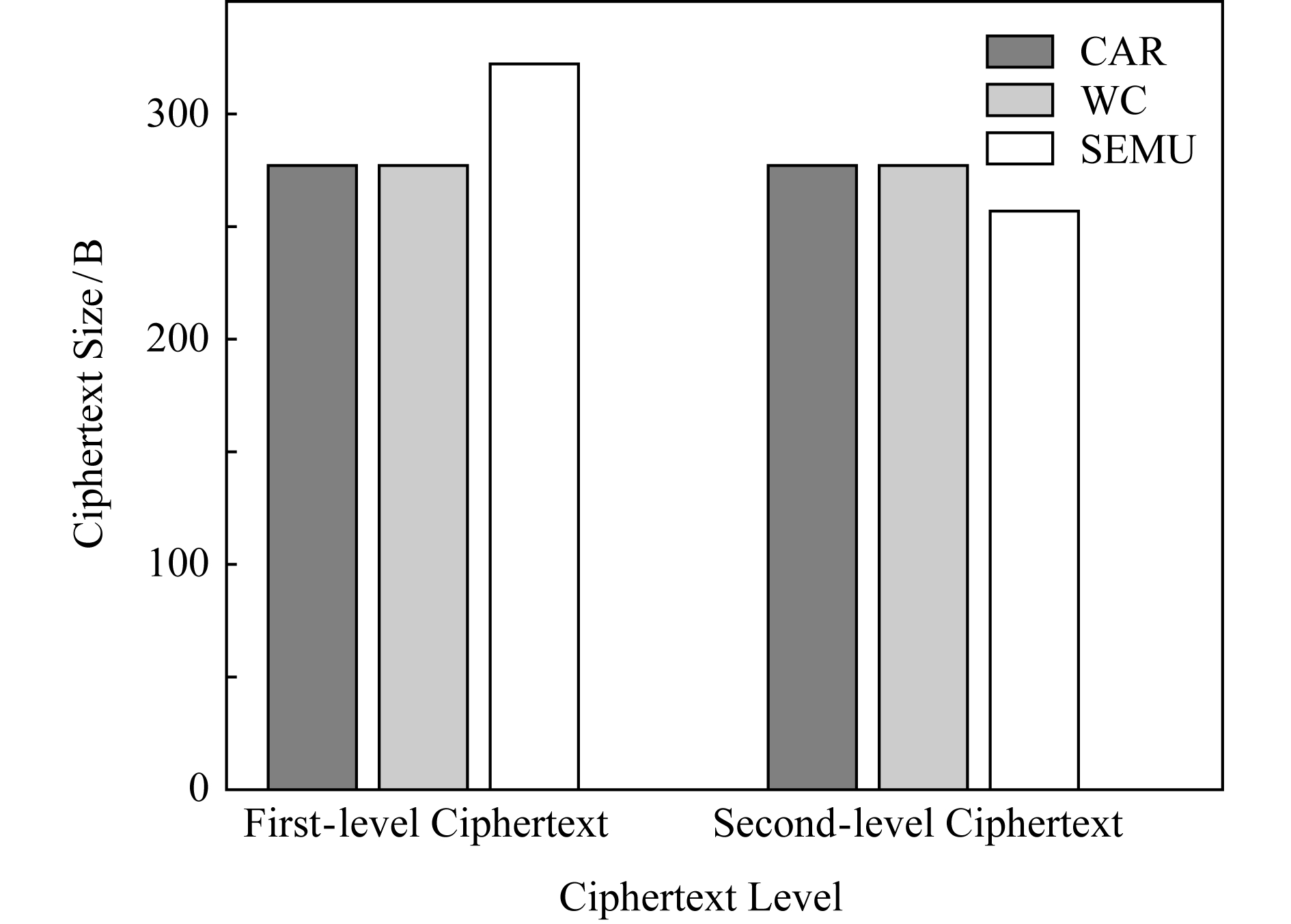

表2列举了这3种方案的密文大小.我们用|x|表示x的位数.对于密文大小,CAR方案和WC方案是相同的.一级密文和二级密文的大小都是2|G1|+|G2|+|m|.在我们的方案中,一级密文大小为3|G1|+|G2|,二级密文大小为2|G1|+|G2|.我们假设消息的大小为|m|=160 b.当采用80 b安全级别时,q=512 b.所以群G1中元素的大小是1 024 b[19].通过标准压缩技术[29],群G1中元素的大小可以减少到65 B.群G2中元素的大小为1 024 b.所以,2|G1|+|G2|+|m|=2×65+128+20=278 B,3|G1|+|G2|=3×65+128=323 B,2|G1|+|G2|=2×65+128=258 B.3种方案的密文大小如图6所示.

Table 2 Ciphertext Size of Three Schemes

表2 3种方案的密文大小

SchemesFirst-level CiphertextSecond-level CiphertextCAR[16]2|G1|+|G2|+|m|2|G1|+|G2|+|m|WC[17]2|G1|+|G2|+|m|2|G1|+|G2|+|m|SEMU3|G1|+|G2|2|G1|+|G2|

Fig. 6 Comparison of ciphertext size of three schemes

图6 3种方案的密文大小比较

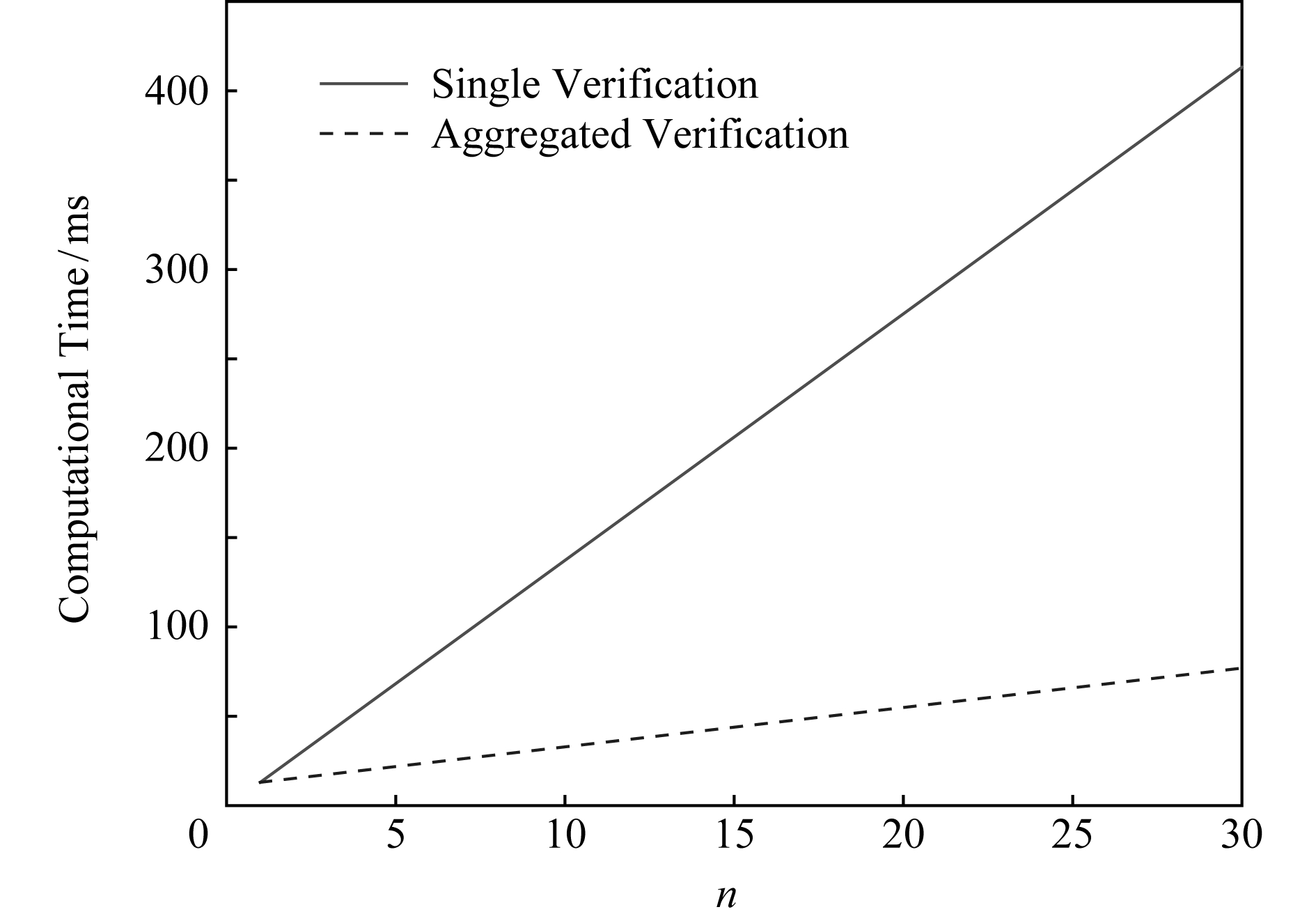

表3列举了本方案单个签名验证和聚合签名验证的计算开销.聚合签名技术是将很多不同用户的签名聚合成为一个签名,只需对聚合后的签名进行验证即可判断收到签名的合法性,极大地提高了消息验证的效率.通过仿真实验结果对比了它们的计算开销,对比结果如图7所示.

Table 3 Computational Time of Single Verification and Aggregated Verification

表3 单个验证和聚合验证的计算时间

VerificationComputational TimeSingle Verification nM+2nPAggregated Verification nM+2P

Fig. 7 Comparison of computational time between single verification and aggregated verification

图7 单个验证和聚合验证的计算时间比较

实验分析结果表明:相对于单个签名验证,聚合签名验证具有计算开销低等优点,因此更适合于车联网等资源受限的网络环境中.

6 总 结

本文针对无人驾驶车辆地图更新中的隐私安全问题,提出了一种安全高效的无人驾驶车辆地图更新方案.本文利用签密和代理重加密技术,实现了数据的机密性、完整性、身份可验证性和不可否认性;引入信誉阈值,提高了数据的可靠性;利用聚合签名技术,降低了计算开销.为了保护用户的隐私,本文通过为用户生成伪名,实现了用户的匿名性和可追踪性.最后,通过仿真,验证了方案的激励性,并从计算开销方面证明了它的有效性.

[1]Alessandrini A, Campagna A, Delle Site P, et al. Automated vehicles and the rethinking of mobility and cities[J]. Transportation Research Procedia, 2015, 5: 145-160

[2]Bonnefon J F, Shariff A, Rahwan I. The social dilemma of autonomous vehicles[J]. Science, 2016, 352(6293): 1573-1576

[3]Yang J, Coughlin J F. In-vehicle technology for self-driving cars: Advantages and challenges for aging drivers[J]. International Journal of Automotive Technology, 2014, 15(2): 333-340

[4]Weinberger N, Winkelmann M, Müller K, et al. Public participation in the development process of a mobility assistance system for visually impaired pedestrians[J]. Societies, 2019, 9(2): 32:1-32:15

[5]Hadian M, Altuwaiyan T, Liang Xiaohui. Privacy-preserving time-sharing services for autonomous vehicles[C]

Proc of the 86th Vehicular Technology Conf (VTC-Fall). Piscataway, NJ: IEEE, 2017: 1-5

Proc of the 86th Vehicular Technology Conf (VTC-Fall). Piscataway, NJ: IEEE, 2017: 1-5

[6]Demir ![]() Hughes F, Raj A, et al. Generative street addresses from satellite imagery[J]. ISPRS International Journal of Geo-Information, 2018, 7(3): 84:1-84:22

Hughes F, Raj A, et al. Generative street addresses from satellite imagery[J]. ISPRS International Journal of Geo-Information, 2018, 7(3): 84:1-84:22

[7]Demir I, Koperski K, Lindenbaum D, et al. Deepglobe 2018: A challenge to parse the earth through satellite images[C]

Proc of 2018 IEEE

Proc of 2018 IEEE CVF Conf on Computer Vision and Pattern Recognition Workshops (CVPRW). Piscataway, NJ: IEEE, 2018: 172-17209

CVF Conf on Computer Vision and Pattern Recognition Workshops (CVPRW). Piscataway, NJ: IEEE, 2018: 172-17209

[8]Wang Yin, Liu Xuemei, Wei Hong, et al. Crowdatlas: Self-updating maps for cloud and personal use[C]

Proc of the 11th Annual Int Conf on Mobile Systems, Applications, and Services. New York: ACM, 2013: 27-40

Proc of the 11th Annual Int Conf on Mobile Systems, Applications, and Services. New York: ACM, 2013: 27-40

[9]Wang Xiumin, Wu Weiwei, Qi Deyu. Mobility-aware participant recruitment for vehicle-based mobile crowdsensing[J]. IEEE Transactions on Vehicular Technology, 2018, 67(5): 4415-4426

[10]Chen Xi, Wu Xiaopei, Li Xiangyang, et al. Privacy-preserving high-quality map generation with participatory sensing[C]

Proc of IEEE INFOCOM 2014-IEEE Conf on Computer Communications. Piscataway, NJ: IEEE, 2014: 2310-2318

Proc of IEEE INFOCOM 2014-IEEE Conf on Computer Communications. Piscataway, NJ: IEEE, 2014: 2310-2318

[11]Ma Rong, Chen Xiuhua, Liu Hui, et al. Research on user privacy measurement and privacy protection in mobile crowdsensing[J]. Netinfo Security, 2018, 18(8): 64-72 (in Chinese)

(马蓉, 陈秀华, 刘慧, 等. 移动群智感知中用户隐私度量与隐私保护研究[J]. 信息网络安全, 2018, 18(8): 64-72)

[12]Blaze M, Bleumer G, Strauss M. Divertible protocols and atomic proxy cryptography[C]

Proc of EUROCRYPT’98. Berlin: Springer, 1998: 127-144

Proc of EUROCRYPT’98. Berlin: Springer, 1998: 127-144

[13]Green M, Ateniese G. Identity-based proxy re-encryption[C]

Proc of the 5th Int Conf on Applied Cryptography and Network Security. Berlin: Springer, 2007: 288-306

Proc of the 5th Int Conf on Applied Cryptography and Network Security. Berlin: Springer, 2007: 288-306

[14]Kirtane V, Rangan C P. RSA-TBOS signcryption with proxy re-encryption[C]

Proc of the 8th ACM Workshop on Digital Rights Management. New York: ACM, 2008: 59-66

Proc of the 8th ACM Workshop on Digital Rights Management. New York: ACM, 2008: 59-66

[15]Malone-Lee J, Mao W. Two birds one stone: Signcryption using RSA[C]

Proc of Cryptographers’ Track at the RSA Conference. Berlin: Springer, 2003: 211-226

Proc of Cryptographers’ Track at the RSA Conference. Berlin: Springer, 2003: 211-226

[16]Chandrasekar S, Ambika K, Rangan C P. RSA-TBOS signcryption with proxy re-encryption[EB OL]. (2008-07-26) [2019-09-01]. https:

OL]. (2008-07-26) [2019-09-01]. https:

eprint.iacr.org

eprint.iacr.org 2008

2008 324

324

[17]Wang Caifen, Cao Xiaojun. An improved signcryption with proxy re-encryption and its application[C]

Proc of the 7th Int Conf on Computational Intelligence and Security. Piscataway, NJ: IEEE, 2011: 886-890

Proc of the 7th Int Conf on Computational Intelligence and Security. Piscataway, NJ: IEEE, 2011: 886-890

[18]Wang Huige, Wang Caifen, Cao Hao. ID-based proxy re-signcryption scheme[C]

Proc of 2011 IEEE Int Conf on Computer Science and Automation Engineering. Piscataway, NJ: IEEE, 2011, 2: 317-321

Proc of 2011 IEEE Int Conf on Computer Science and Automation Engineering. Piscataway, NJ: IEEE, 2011, 2: 317-321

[19]Li Fagen, Liu Bo, Hong Jiaojiao. An efficient signcryption for data access control in cloud computing[J]. Computing, 2017, 99(5): 465-479

[20]Bao Guohua, Wang Shengyu, Li Yunfa. Research on data security protection method based on privacy awareness in cloud computing[J].Netinfo Security, 2017 (1): 84-89 (in Chinese)

(包国华, 王生玉, 李运发. 云计算中基于隐私感知的数据安全保护方法研究[J]. 信息网络安全, 2017 (1): 84-89)

[21]Li Jiguo, Yao Wei, Zhang Yichen, et al. Flexible and fine-grained attribute-based data storage in cloud computing[J]. IEEE Transactions on Services Computing, 2017, 10(5): 785-796

[22]Li Jiguo, Yao Wei, Han Jinguang, et al. User collusion avoidance CP-ABE with efficient attribute revocation for cloud storage[J]. IEEE Systems Journal, 2018, 12(2): 1767-1777

[23]Li Shundong, Dou Jiawei, Wang Daoshun. Survey on homomorphic encryption and its application to cloud security[J]. Journal of Computer Research and Development, 2015, 52(6): 1378-1388 (in Chinese)

(李顺东, 窦家维, 王道顺. 同态加密算法及其在云安全中的应用[J].计算机研究与发展, 2015, 52(6): 1378-1388)

[24]Wu Yao, Zeng Juru, Peng Hui, et al. Survey on incentive mechanisms for crowd sensing[J].Journal of Software, 2016, 27(8): 2025-2047 (in Chinese)

(吴垚, 曾菊儒, 彭辉, 等. 群智感知激励机制研究综述[J]. 软件学报, 2016, 27(8): 2025-2047)

[25]Xiong Jinbo, Ma Rong, Niu Ben, et al. Privacy protection incentive mechanism based on user-union matching in mobile crowdsensing[J]. Journal of Computer Research and Development, 2018, 55(7): 1359-1370 (in Chinese)

(熊金波, 马蓉, 牛犇, 等. 移动群智感知中基于用户联盟匹配的隐私保护激励机制[J]. 计算机研究与发展, 2018, 55(7): 1359-1370)

[26]Liao Jingxue, Chen Fuzhen, Cheng Jiujun, et al. A privacy protection system for the community IoT innovative technology and service platform[J]. Netinfo Security, 2016 (12): 60-67 (in Chinese)

(廖竞学, 陈福臻, 程久军, 等.面向社区物联网创新服务平台的隐私保护系统[J].信息网络安全, 2016 (12): 60-67)

[27]Wang Ziyu, Liu Jianwei, Zhang Zongyang, et al. Full anonymous blockchain based on aggregate signature and confidential transaction[J]. Journal of Computer Research and Development, 2018, 55(10): 2185-2198 (in Chinese)

(王子钰, 刘建伟, 张宗洋, 等. 基于聚合签名与加密交易的全匿名区块链[J]. 计算机研究与发展, 2018, 55(10): 2185-2198)

[28]Yan Jun, Ku Shaoping, Yu Chu. Reputation model of crowdsourcing workers based on active degree[J]. Journal of Computer Applications, 2017, 37(7): 2039-2043 (in Chinese)

(严俊, 库少平, 喻楚. 基于活跃度的众包工作者信誉模型[J]. 计算机应用, 2017, 37(7): 2039-2043)

[29]Shim K-A. CPAS: An efficient conditional privacy-preserving authentication scheme for vehicular sensor networks[J]. IEEE Transactions on Vehicular Technology, 2012, 61(4): 1874-1883