群智感知是指大规模的用户通过其携带具备感知、计算能力的移动终端采集并共享感知数据,对数据进行测量、分析、估计等处理后提取与公共利益相关现象或信息的技术.群智感知是物联网与众包思想的结合,随着互联网+的发展,智能手机、Pad、手环等智能终端的普及,群智感知在环境污染质量监测、环境噪音地图、实时交通状况、城市网络覆盖地图、路边停车位实时监测、室内定位等方面已经得到了广泛的应用.

群智感知任务的执行依赖于大量用户的参与,需要消耗用户的时间精力以及其智能终端设备的电量、存储与计算资源,并且存在泄露用户隐私的风险.用户应被给予相应的报酬以激励其参与感知任务,但用户都是自私的,可能会发起欺骗或合谋攻击来获取更多的奖励.因此,设计一种安全可信的激励机制[1]就显得尤为重要.

现有的激励机制主要有信誉机制、互惠机制和基于电子货币的机制.信誉机制[2]根据用户信誉度为用户提供相应的服务,但信誉机制的激励方式不明确并且易受女巫(sybil)攻击[3]和洗白(whitewashing)攻击[4].而互惠机制[5]采用等价交换原则激励用户参与,但需要建立长期的通信或互惠关系.基于电子货币的激励机制是普遍采用的方法,通过给予用户一定数额的电子货币以激励其参与感知,其电子货币的发行和流通由类似银行的可信中心来管理.但可信中心通常在现实生活中是难以实现的,可能会为了利益私自出售用户隐私数据或与参与用户共谋,而且也容易遭受攻击,一旦被攻击,将导致激励机制的混乱.

针对以上问题,本文提出一种群智感知应用中基于区块链的分布式激励机制.在该机制中,服务器发布感知任务、用户上传感知数据、服务器给予用户报酬等过程都在区块链中被相应记录,有效解决了可信第三方介入带来的安全问题.区块链中的矿工担任数据验证工作,作为利益无关者,比由服务器验证的方式更可信.由于矿工可能发起假冒攻击,本文提出数字水印的方式对用户上传的感知数据进行保护.本文贡献有3个方面:

1) 提出一种基于区块链的分布式激励机制,激励高技能用户参与感知任务的同时,避免了可信第三方带来的安全隐患;

2) 采用数字水印技术对用户上传的感知数据进行处理,有效防止了矿工利用他人数据冒名领取奖励的问题;

3) 仿真实验表明本文提出的激励机制的可行性和有效性.

1 相关工作

通过设计合理的激励方式能激励更多的参与者参与感知任务,并提供高质可靠的感知数据,因此激励机制是群智感知应用研究中的一个重要问题.

1) 群智感知应用中的激励机制

群智感知应用中的激励机制可划分为信誉机制、互惠机制和基于电子货币的机制 [5-8]3类.信誉机制评价用户的信誉值,高信誉用户可获得更好的服务.Xie等人[6]采用信誉机制隔离感知系统中低水平工作者以激励高水平工作者参与感知任务,从而获得高质量的任务解决方案. Mohannad等人[7]提出一种参与者信誉值估计方法,使用RSEP(repu-tation system to evaluate participants)算法估算出最高信誉值的参与者并给予激励,以此来提高感知应用的质量,解决了不同参与者上传的感知数据参差不齐的问题.但信誉机制的激励方式并不具体,较难给出新加入用户合适的信誉值,容易受女巫(sybil)攻击和洗白攻击.

互惠机制根据用户贡献度匹配等价的服务.Gong等人[9]研究了在给定了社会信任结构的基础上,构建基于社会信任的互惠(social trust assisted reciprocity, STAR)激励机制,并对该激励机制用户的响应效率进行了深入的研究.研究表明此机制能够在构筑的社会图和用户请求图的循环流中达到效用最大化.由于互惠机制需要建立长期的通信或互惠连接,对于个性化的需求适用性较差.

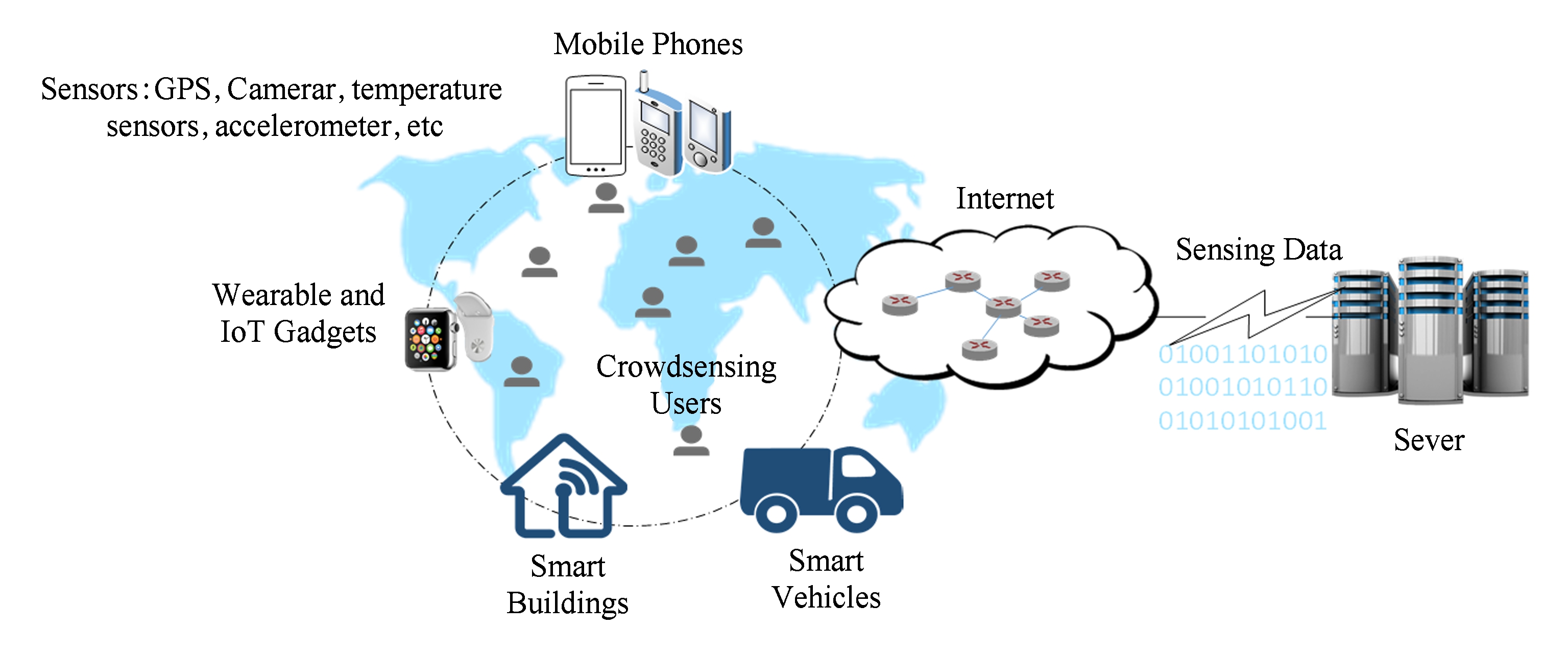

Fig. 1 Crowdsensing network model

图1 群智感知网络模型

基于电子货币的激励机制使用电子货币激励用户参与群智感知任务.Zhang等人[10]提出一种将波普法和EM算法有效结合的2阶算法以实现对多类人群的标识;Wang等人[11]提出一种群智感知中基于质量的综合定价机制,可以根据感知质量水平得到工作者的客观排名;Peng等人[8]提出的激励机制,解决了用户上传的感知数据质量参差不齐而影响感知网络的服务质量的问题.他们提出以贡献程度为支付标准来设计激励机制,有效地提高了理性参与者上传高质量感知数据的积极性.以扩展的经典的期望最大化算法(EM算法)估算感知数据质量,并通过消除信号传输中的噪音降低数据信息的不确定性来量化用户的贡献,以此为标准给予用户相应的最合适报酬.但这些激励机制都依赖可信中心,会面临着安全与隐私威胁.一方面,可信中心可能会滥用职权或出售隐私数据,使其利益最大化;另一方面,可信中心故障或被攻击,都会影响激励机制的实施,造成系统的混乱.

2) 分布式激励机制

基于区块链的激励机制是一种优选的可证安全的分布式激励[12-13],当前主要用于安全多方计算以保证公平性.Andrychowicz等人[14]提出基于Bit-coin的限时承诺机制:在某个限定时间内完成承诺的任务,若未履行承诺则进行惩罚.将该限时承诺机制用于实现在线的多人彩票协议,保证了赌徒遵守协议的规定,能够保证彩票协议的公平性.在另一篇文献中Andrychowicz等人[15]对该Bitcoin交易语法进行了扩展,使其支持限时承诺功能,并且能够适用于两方安全计算的所有计算函数;Kumaresan等人[16]提出了一个更通用比特币的激励框架,可以实现对安全计算中违反协议方进行惩罚.

Li等人[17]提出一种群智感知应用中基于区块链的激励框架CrowdBC,CrowdBC设置了应用层、区块链层和存储层3层,应用层利用智能合约进行用户管理和任务管理,区块链层利用矿工验证感知数据,存储层存储任务和解决方案的数据.但是没有给出具体的质量估计报酬分配方案.

本文不同于先前的工作,采用基于区块链的激励机制解决群智感知应用中的安全激励问题,而且考虑了矿工发起篡改攻击、假冒攻击、共谋攻击等情形.

2 群智感知网络模型

群智感知应用的网络模型如图1所示,群智感知网络系统主要由感知平台Server和参与用户User组成,感知网络任务执行过程为[8]:1)Server发布感知任务、激励公告和感知质量要求.参与者U={u1,u2,…,uk,…,un}携带内置传感器的移动设备,每一个参与者uk∈U都有1个预估的感知代价ck,即物理资源消耗和精力付出的币值.2)当用户ui估计的感知报酬rk不小于感知代价ck时执行感知任务,用户ui执行完感任务并将感知数据![]() 上传至感知平台Server.3)感知平台Server综合考量参与者感知数据的质量和感知代价,选参与者中的1个子集执行感知任务.对于子集W中的每一个参与者根据其有效贡献给予一定量的报酬.

上传至感知平台Server.3)感知平台Server综合考量参与者感知数据的质量和感知代价,选参与者中的1个子集执行感知任务.对于子集W中的每一个参与者根据其有效贡献给予一定量的报酬.

激励机制的设计直接决定着参与用户的积极性及感知任务质量,是群智感知模型的最重要的研究内容之一.激励机制设计会面临着3种挑战:

1) 完全可信的第三方在现实生活中往往是不存在的,可能会受利益驱使滥用其信息托管权,出售用户隐私信息;

2) 感知平台也可能与某些用户合谋而发起共谋攻击以求无偿或最小化代价地得到感知数据;

3) 托管信息的第三方本身就是感知网络模型中安全最薄弱的环节,最易受攻击者攻击,一旦用户信息被攻击者窃取就会导致混乱.

3 基于区块链的激励框架

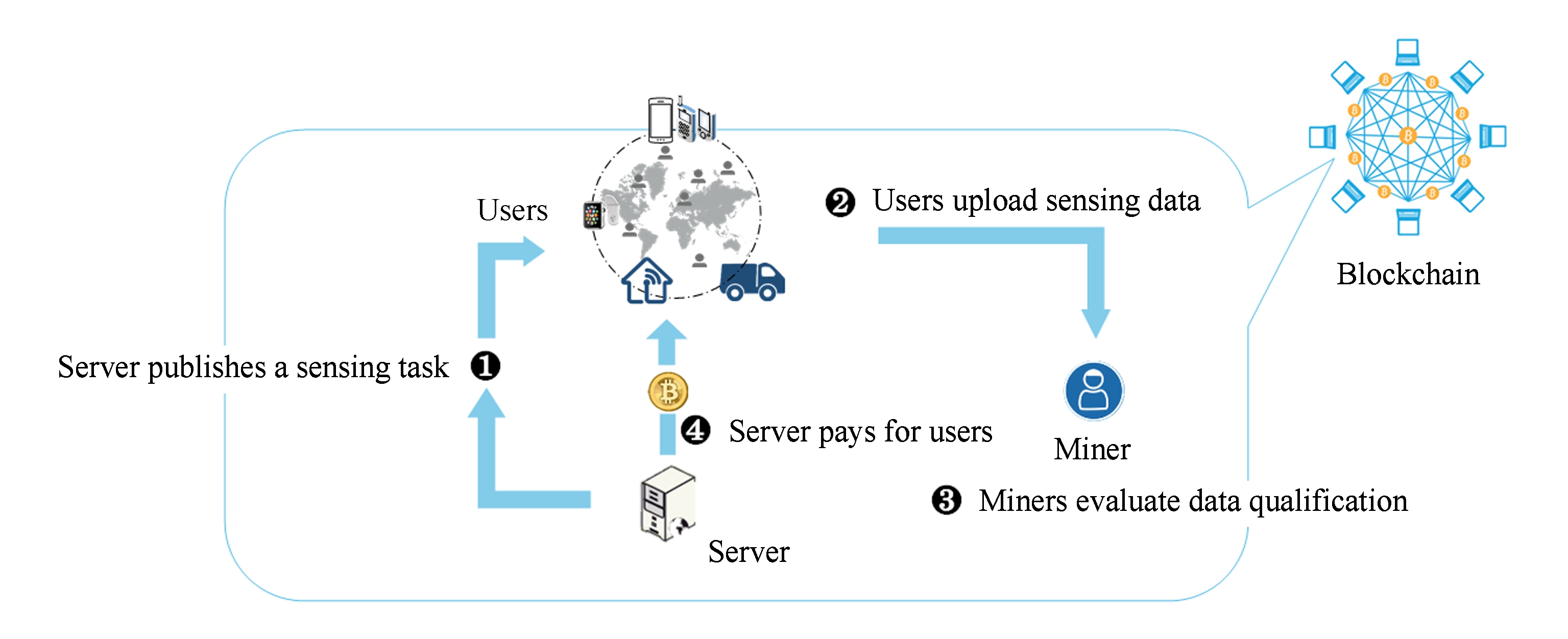

本文采用基于区块链的激励机制,通过扩展Bitcoin交易语法[18-20]来保证所有参与节点和矿工都遵循相应的交易规则.该机制能够激励用户高质量地完成感知任务.具体过程如图2所述:首先Server预付押金,然后用户执行感知任务,上传感知数据给矿工(Miner);Miner验证感知数据质量,将贡献量化,给出相应的报酬标准r*,并将报酬标准发给感知平台(Server);Server验证通过则支付给用户报酬r*,报酬转入用户ui的账户.为了支付每一个参与者ui与其在感知中所做的工作对应的报酬,根据用户的感知数据样本空间计算感知数据质量![]() 量化有效贡献cq,给出合适的报酬

量化有效贡献cq,给出合适的报酬![]() 因此根据不同的感知质量,用户得到不同的感知报酬Payment.

因此根据不同的感知质量,用户得到不同的感知报酬Payment.

Server给予上传感知数据用户奖励的过程可看作一个交易,此次交易产生的区块经由矿工验证后接入区块链中.矿工们验证每笔新的交易并把它们记录在总账簿上.每隔一段时间就会有1个新的区块被“挖掘”出来,每个区块里包含着从上一个区块产生到目前这段时间内发生的所有交易,这些块被依次添加到区块链中.包含在区块内且被添加到区块链上的交易被称为“确认”交易,交易经过“确认”之后,所有交易都无法更改,从而保证了感知过程的可靠性.该激励架构不依赖可信第三方,摆脱了可信中心带来的安全隐患.

由于感知任务的验证工作由矿工(Miner)负责,矿工可能利用看到的交易内容进行假冒攻击或者合谋攻击来冒名顶替感知数据提供者而非法获取报酬.针对这个问题,本文使用数字水印[21](digital watermarking)的方法对感知数据加水印处理,从而Server能够检查水印确定感知数据宿主,防止矿工将验证的感知数据据为己有领取报酬.

Fig. 2 Blockchain-based incentive framework

图2 基于区块链的激励框架

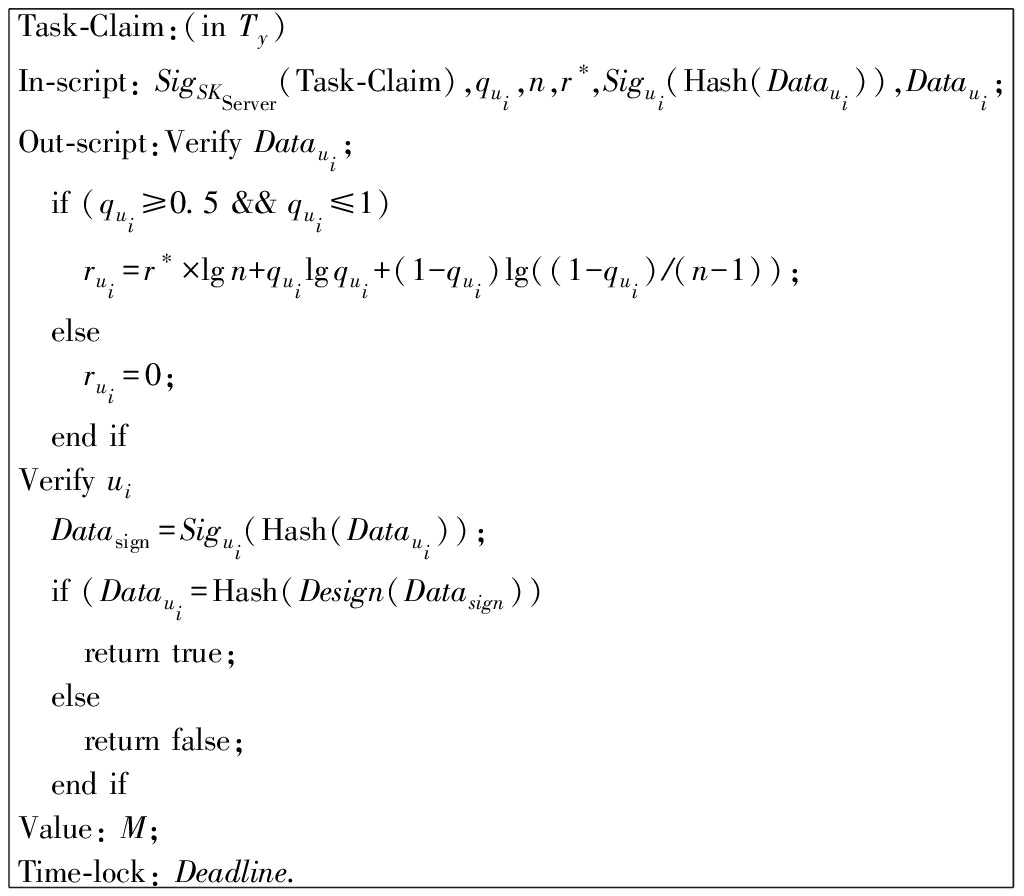

3.1 发布感知任务

感知任务由感知平台Server发布,这里以城市噪音地图感知NoiseTube[22]为例说明.Server发布感知任务,给出任务名称、任务功能、任务要求和质量公告等信息.在质量公告里Server给予具体的报酬标准以及具体的质量评定指标,对于不同质量等级gradei的数据给予相应的报酬xi,质量等级越高报酬越高,等级越低报酬越低.另外Server根据预计的报酬总数给予押金M.Server创造交易任务承诺Task-Claim,通过用户的感知数据![]() 的质量

的质量![]() 计算其报酬.Server验证用户的身份信息

计算其报酬.Server验证用户的身份信息![]() 验证通过后给予用户对应的报酬

验证通过后给予用户对应的报酬![]() 预付押金值如图3中Value所示,为M[23-24],Time-clock为任务截止日期Deadline.

预付押金值如图3中Value所示,为M[23-24],Time-clock为任务截止日期Deadline.

如图3所示交易任务语法格式.

Ty表示上一次的交易任务.在In-script里![]() 表示Server对所发布的任务签名,根据感知任务的用户ui的感知数据

表示Server对所发布的任务签名,根据感知任务的用户ui的感知数据![]() 判断数据质量

判断数据质量![]() 当符合报酬给予条件时给予报酬

当符合报酬给予条件时给予报酬![]() 为参与感知用户数量;r*为用户的最佳报酬.验证加密签名过的用户数据

为参与感知用户数量;r*为用户的最佳报酬.验证加密签名过的用户数据![]() 来验证用户身份.Out-script指验证用户ui的感知数据和用户身份信息的结果.Value表示Server给予的押金数M. Time-lock指任务截止日期.

来验证用户身份.Out-script指验证用户ui的感知数据和用户身份信息的结果.Value表示Server给予的押金数M. Time-lock指任务截止日期.

Fig. 3 Task announcement

图3 任务公告

3.2 上传感知数据

这一阶段用户评估感知代价,决定是否执行感知任务并上传感知数据.用户读取Server发布的感知任务Task-Claim,并评估感知代价.用户ui需将购置安装智能设备和声音收录装置的代价、花费的时间、精力代价、执行感知任务花费的设备计算和存储代价,流量费用等相加的总代价ci与感知报酬比较.假定参与者的感知代价服从概率分布,有一个概率分布函数f(ci)以及一个累积分布函数F(c).理性的用户只有在预计上传感知数据后获得的感知报酬大于或等于c时才会执行感知任务.一般情况下,用户的智能设备和声音收录装置都是已有资本,无需为执行感知任务重新购置安装,这部分代价为0.

例如用户在某市区5个区中任选x(0<x≤5)个区域执行感知任务,共上传![]() 个感知噪音读数,获得报酬

个感知噪音读数,获得报酬![]()

用户最大化自己的利益,即花最小的代价得到最大的利益.用户实际所得利益为

(1)

当用户期望的感知报酬rexpect≥ci(代价)时用户执行感知任务,采集噪音,上传感知数据给矿工(Miner).矿工验证用户上传的感知数据质量,将验证结果告知感知平台(Server).

3.3 感知数据质量验证

用户将感知数据上传,由矿工对感知数据的质量进行验证.矿工(Miner)首先估计感知数据的质量以作为Server给予用户报酬的标准,数据质量划分的等级越多,质量估计越精细,其激励机制越精确.Server会通过权衡精度和复杂性来最大化自己的利益,给出不同的质量标准等级,根据不同的质量进行报酬分配,鼓励用户上传高质量的数据.

本文把感知数据的质量视为用户感知水平的体现,为每个用户估计一个工作量矩阵![]() 为了方便,将声音分为n个离散区间,这n个区间用集合D={d1,d2,…,dn}表示,以落在不同的区间来估算用户的感知质量标准.假定用户上传数据落在n个区间的概率呈正态分布.用户ui在误差最小的噪音区间dk提交感知数据的概率矩阵为

为了方便,将声音分为n个离散区间,这n个区间用集合D={d1,d2,…,dn}表示,以落在不同的区间来估算用户的感知质量标准.假定用户上传数据落在n个区间的概率呈正态分布.用户ui在误差最小的噪音区间dk提交感知数据的概率矩阵为![]() 其中

其中![]() 在坐标轴上离dk越远误差越大.假定在一定时间内用户ui的感知水平是不变的,因此可以根据

在坐标轴上离dk越远误差越大.假定在一定时间内用户ui的感知水平是不变的,因此可以根据![]() 次的任务执行估算其感知数据质量

次的任务执行估算其感知数据质量![]()

这里用EM算法[25]来估计用户ui的概率矩阵![]() 及每个任务精确度最高、误差最小的真正的噪音区间dk的概率pt∈P[26].

及每个任务精确度最高、误差最小的真正的噪音区间dk的概率pt∈P[26].

给定感知数据S、未知的精准噪音区间P、概率矩阵E、概率密度函数f,则E的概率为L(E;P,S)=f(P,S|E).为了找到E的最大似然估计,EM算法迭代地运行下述2个步骤直至收敛(假定用户ui的概率矩阵E迭代了t次后为![]()

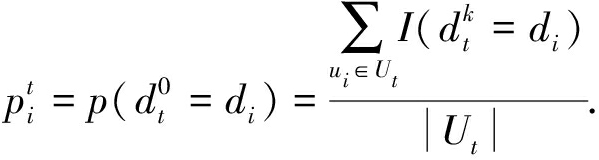

E-step:计算似然函数的期望值,相对于P的条件分布给定了E的当前估计下的观测值S,

(2)

M-step:寻找期望函数最大化的估计![]()

(3)

迭代步骤E-step和M-step直到估计值收敛.具体步骤如下:

步骤1. 对于任务t∈T将真实的噪音区间概率分布Pt初始化,感知数据![]() 落在真实区间di时

落在真实区间di时![]()

(4)

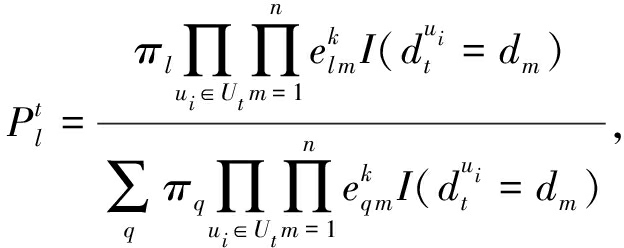

步骤2. 估计感知概率矩阵![]() 的似然估计,

的似然估计,![]() 表示迭代了t次后的值:

表示迭代了t次后的值:

(5)

真实的噪音区间分布为

(6)

步骤3. 估计噪音区间分布.给定的感知数据S、感知矩阵E以及噪音区间分布{π1,π2,…,πn},应用贝叶斯推理来估计真实的噪音区间P.并根据以下公式计算真实噪音区间![]() 的分布:

的分布:

i=1,2,…,n.

(7)

最后,迭代步骤2和步骤3,知道2个估计值收敛,即![]() 最后得到节点用户ui的感知数据质量.

最后得到节点用户ui的感知数据质量.

根据对工作量矩阵![]() 的估计,通过映射函数可以得到ui的感知数据质量.设置

的估计,通过映射函数可以得到ui的感知数据质量.设置![]() /n.根据任务Task-Claim的噪音区间

/n.根据任务Task-Claim的噪音区间![]() 传递的区间

传递的区间![]() 是有最大概率的那个,也就是

是有最大概率的那个,也就是![]()

3.4 贡献量化与报酬分配

Miner在对用户ui质量估计之后,利用互信息的原理量化感知质量![]() 的有效贡献

的有效贡献![]()

1) 贡献量化

在互信息中,输出信号受信道噪音的干扰,有![]() 的概率与输入信号相等,

的概率与输入信号相等,![]() 的概率不等.与传输信道受噪音干扰类似,用户上传的感知数据有

的概率不等.与传输信道受噪音干扰类似,用户上传的感知数据有![]() 的概率为高质量数据,即噪声读数落在精确区间dk,有

的概率为高质量数据,即噪声读数落在精确区间dk,有![]() 的概率为低质量数据.

的概率为低质量数据.

给定了感知数据时,信息不确定性hb为

(8)

通常情况下剩下的n-1个区间都以概率![]()

(n-1)在正确区间dk中以

(n-1)在正确区间dk中以![]() 分布,那么信息不确定性计算为

分布,那么信息不确定性计算为

(9)

其中,a=1,2,…,n且a≠b.

因此, 感知质量![]() 的数据的有效贡献可以表示为

的数据的有效贡献可以表示为

![]()

![]()

(n-1)).

(n-1)).

(10)

0 lg 0=0,质量qk=1的感知数据会有最小的不确定性, hn(1)=0,最大的贡献cn(1)=lg n.虽然从不出错和一个总是出错的二进制信道对于通信同样有效,但这里只考虑和奖励感知数据质量在范围[0.5,1]之间的.

Miner将量化后的贡献量发给Server,然后Server依之将对应的感知报酬发给用户ui.

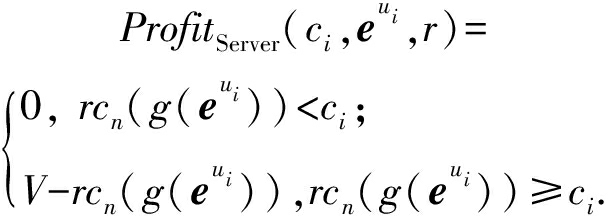

2) 报酬分配

对于Server来讲,任务Task-Claim的价值量为V,用户获得报酬为r.由感知代价概率密度函数f(ci)以及累积分布函数F(c)得Server获得的利益为

![]()

(11)

ci的分布独立于感知价值V和报酬r,期望收益计算为

ProfitServer(r)=![]() ProfitServer(ci,r)f(ci)dci=

ProfitServer(ci,r)f(ci)dci=

![]() (V-r)f(ci)dci=F(r)(V-r).

(V-r)f(ci)dci=F(r)(V-r).

(12)

因此求函数ProfitServer(r)的一阶导数并求解,Server得到最合适的报酬r*来最大化收益:

(13)

由质量估计和贡献量化我们得到用户ui对应的报酬为![]() 这里r是基准报酬.

这里r是基准报酬.

因此Server获得利润ProfitServer为

(14)

基于奖励的最佳质量由r*决定:

(15)

因此,每个参与者ui的最终报酬![]() 为

为

![]()

![]()

(n-1)).

(n-1)).

(16)

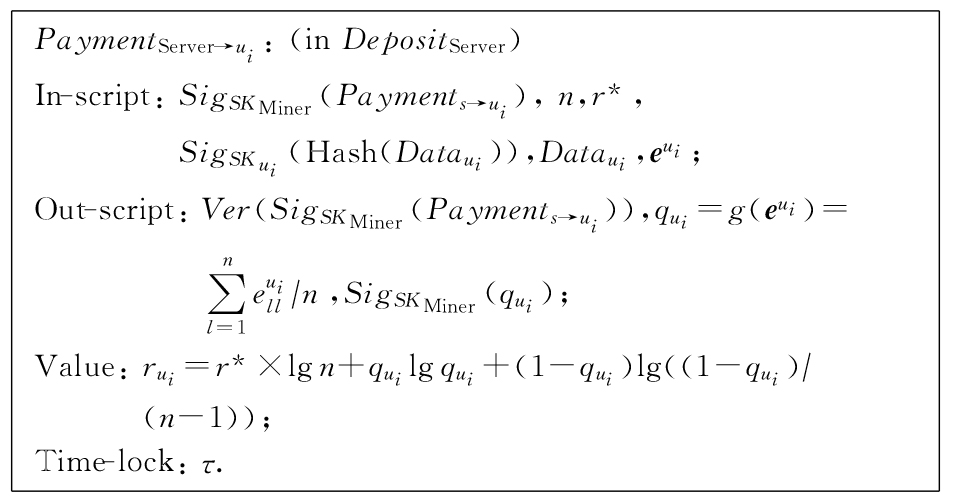

Server检验数据质量通过之后要付给User相应的报酬,如图4所示.用户ui的报酬来自于Server在发布任务时预存的押金DepositServer.Server验证报酬PaymentServer→ui的签名![]() 为

为![]() 计算用户ui的数据质量

计算用户ui的数据质量![]() 计算用户的报酬

计算用户的报酬![]() 估计的感知数据质量的签名

估计的感知数据质量的签名![]()

PaymentServer→ui: (in DepositServer)In-script: SigSKMiner(Payments→ui), n,r∗,SigSKui(Hash(Dataui)),Dataui,eui;Out-script: Ver(SigSKMiner(Payments→ui)),qui=g(eui)= ∑nl=1euill∕n,SigSKMiner(qui);Value: rui=r∗×lgn+quilgqui+(1-qui)lg((1-qui)∕(n-1));Time-lock: τ.

Fig. 4 Crowdsensing payment

图4 感知报酬

Server根据不同质量给出不同报酬(定价机制).Server付报酬rui给用户ui.Server和User之间的交易由Miner验证,通过后与其他在某段时间之内的所有交易形成区块,接入区块链.

在分布式交易中,Server和User作为交易双方进行交易,其交易数据D′(区别于感知数据D)被打包到一个“数据块”或“区块”(block)中.D′中包含感知数据D.

但是在这个激励框架里,矿工在担任验证感知数据的任务,众所周知:区块链的结构没有控制交易的中央机构,所有的交易清单都是公开的,因此攻击者是可以轻易获取用户的身份信息和用户上传数据,所以矿工可能发起假冒攻击冒名顶替用户领取报酬.因此,需设计一个合理的激励机制打消用户在执行感知任务时被冒名顶替的顾虑,从而更好地激励用户的参与.这里使用数字水印来杜绝攻击者发起的假冒攻击,窃取用户信息冒名顶替用户领取感知报酬.

3.5 数字水印

本文以音频水印为例说明水印的作用[27].嵌入算法Embed和检测算法Detect可采用互为可逆的算法.也可以采用不可逆的水印算法,如嵌入算法中采用多对一的映射函数使得算法不可逆.Detect和Embed互不可逆时具有很高的安全性.

水印信号W定义为

(17)

![]() 表示d维水印信号定义域,d=1,2,3,4表示文档、图像、音频和视频.U是水印信号的值域.

表示d维水印信号定义域,d=1,2,3,4表示文档、图像、音频和视频.U是水印信号的值域.

1) 水印嵌入

水印信号的嵌入过程为

A′=A⊕Embed(A,W,K),

(18)

A为音频数字媒体,W为所有的水印信号集合,K为水印密钥.

水印检测算法的输出可以是一个判定水印存在与否的0-1决策,也可以是文本、图像、音频或视频的数据流.有原始信号A时音频水印检测过程为![]() 有原始水印W时检测过程为

有原始水印W时检测过程为![]() 没有原始信息时为

没有原始信息时为![]()

当信号为随机信号或伪随机信号时,相似度检验可以证明检测信号就是水印信号.

通过:

或

可以检测![]() 是否为真实水印.

是否为真实水印.

音频水印嵌入与检测的具体过程如下:

有M个样本的音频信号x(i),i=0,1,…,M,音频信号平均分成Ns段,每段N个样本,第k段的数据样本为Xk(i)=X(kN+i),i=0,1,…,N-1,k=0,1,…,Ns-1水印信号w为0均值、单位方差的高斯随机数.

通过对相应的各子带掩蔽阈值和安静掩蔽阈值求和得到全局掩蔽阈值Tg(i):

(19)

其中,Tq(i)表示频率i处的安静阈值,Ttm(i,l),Tnm(i,m)为音调与非音调成分的掩蔽阈值,L和M分别为音调与非音调成分的子带数.

对第k段音频信号Xk(i)( 0≤i<N-1)作傅里叶变换,信号幅值为Yk(i).对长度为Nw的嵌入系数Ywk(i)作滤波窗宽为L的均值滤波,信号为

i=0,1,…,Nw-1.

(20)

(21)

其中,μ和σ分别为![]() 的均值和方差,若dk(i)足够大,可归一化为零均值、单位方差的高斯随机信号

的均值和方差,若dk(i)足够大,可归一化为零均值、单位方差的高斯随机信号![]() 为了隐藏水印像带辅助信息的通信用w(i)代替

为了隐藏水印像带辅助信息的通信用w(i)代替![]() 因此音频信号调制成:

因此音频信号调制成:

(22)

2) 水印检测

对水印信号![]() 进行分段与快速傅里叶变换.Yk(i)表示变换后的第k段信号幅值, Ywk(i)表示选择的嵌入系数,长度为Nw.对Ywk(i)作均值滤波,滤波窗宽L,滤波信号为

进行分段与快速傅里叶变换.Yk(i)表示变换后的第k段信号幅值, Ywk(i)表示选择的嵌入系数,长度为Nw.对Ywk(i)作均值滤波,滤波窗宽L,滤波信号为

(23)

划线部分均值滤波后近似为0.提取的水印为

v(i)≈Ywk(i)-![]() (i)=w(i)σ+μ.

(i)=w(i)σ+μ.

(24)

用密钥产生原始水印信号w(t),计算w(t)与v(t)的互相关值:

(25)

重复以上步骤得到Ns个相关值.将最大相关值![]() 归一化为水印信号存在与否的判断.

归一化为水印信号存在与否的判断.

用户ui将感知数据![]() 加数字水印后发布,因而当矿工验证感知数据时无法发起假冒攻击将感知数据据为己有.当感知数据是文档、图形或者视频信号时,有对应不同的数字水印方案.

加数字水印后发布,因而当矿工验证感知数据时无法发起假冒攻击将感知数据据为己有.当感知数据是文档、图形或者视频信号时,有对应不同的数字水印方案.

4 安全性和性能分析

4.1 安全性分析

1) 防篡改攻击

在群智感知的激励框架中,数字签名的使用能够有效防止恶意的数据篡改.用户成功领取报酬需要身份和数据的双重认证.数据质量的认证由矿工(Miner)负责.而身份信息由用户ui以数字签名的方式发给Server,如果Server解签名成功则成功认证ui的身份,然后给予用户报酬,否则不给予报酬,这样就完成了用户ui身份认证的工作.另外Server收到密文和数字签名后计算明文的摘要并用公钥解密数字签名,然后将用ui的公钥解密后的摘要与计算的摘要比较,如果一致则说明数据没有被篡改.这样就完成了感知数据完整性的认证,能够有效防止数据篡改.反过来User验证Server报酬信息时也是如此.

2) 防假冒攻击

数字水印具有鲁棒性和脆弱性,鲁棒性能够保证数据信息的完整性,从而保证了数据质量不会因为添加水印而太大的变化.脆弱性使得感知数据无法被篡改.数字水印的身份特征使得每一份感知数据对应其原始作者,担任验证工作的矿工无法发起假冒攻击而损害感知用户的利益,有效防止冒名领取报酬的行为.

3) 防共谋攻击

本文主要考虑了3类共谋攻击:

① 用户之间的共谋.假设用户A与用户B在本次感知中发起共谋攻击,感知数据都由历史感知质量高的一方来上传,以获得更高的感知报酬.但这会影响下次用户感知数据质量的评估,当获得的额外报酬不超过其质量评估损失时,共谋攻击将导致A和B整体利益受损;

② 矿工与用户的共谋攻击.矿工抬高用户的感知数据质量水平来获取一定的共谋报酬,但这需要用户与矿工事先协商,而本方案中感知数据质量评估是随机分配给矿工的,很难成功发起共谋.即使协商成功,其他矿工也会对该用户的感知数据质量进行评估,当发现评估结果超出正常波动范围时也可究查出该矿工的作弊行为;

③ Server与矿工的共谋.Server可能与矿工发起共谋攻击,通过矿工降低感知数据质量水平以最小的代价得到最多高质量的感知数据.但该类共谋攻击需要网络中绝大多数矿工与Server达成共识,这是很难实现的,而且用户若获得相应的报酬就会打击其积极性,违反了激励机制设计的初衷.这里仅对共谋攻击进行简单阐述,详细理论性的证明将在我们后续的工作中进行阐述.

4) 系统健壮性

基于区块链的群智感知模型得益于区块链本身的结构特性,无第三方,因而能够保证群智感知激励模型中由于第三方的存在而产生的安全薄弱点.在有第三方的系统中第三方被攻克就会导致整个系统瘫痪,而区块链无此风险,因而具有足够的健壮性.区块链中的节点都是平等的,因而当系统中某些参与节点或矿工被攻击不会影响系统其他节点,系统可以继续工作.区块链的结构特征也能够有效防止数据被篡改和窃取.另外,传统感知模型中Server是验证感知数据的一方,也是付给用户感知报酬的一方,因此作为利益相关一方,用户有理由怀疑Server会恶意降低感知数据的质量水平估计结果少付报酬给用户从而损害用户的利益.而基于区块链的感知模型由利益无关的矿工来验证数据能够有效避免用户可能受到的不公平待遇.

4.2 性能分析

在模拟足够多的用户参与时,EM算法估计用户的感知质量并根据此感知质量给予用户相应的报酬,相对于普通的所有用户具有统一价格的定价机制有着压倒性的优势.不仅用户积极性提高,并且Server也减少了利益损失.由Server的报酬式(13)可知当使用统一定价机制时,低质量节点的价值V小于节点获得得报酬![]() 从而Server的利润

从而Server的利润![]() 而EM算法的定价机制

而EM算法的定价机制![]() 使得

使得![]() 从而能够有效避免Server的经济损失.

从而能够有效避免Server的经济损失.

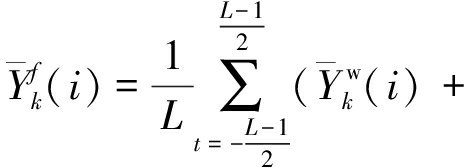

我们在Linux环境下模拟了EM算法不同的参数(种子集群数、感知矩阵、迭代次数)的影响:感知矩阵En×n,n=1,2,…的每一行为观察值,每一列是特征值,在EM算法的第4步迭代计算期望值时的边界值为ε.这里设定边界值ε=0.001,对已知数据群集S,迭代次数I,和矩阵的阶数n模拟测试其对计算代价的影响:

Fig. 5 The impact of clusters

图5 集群的影响

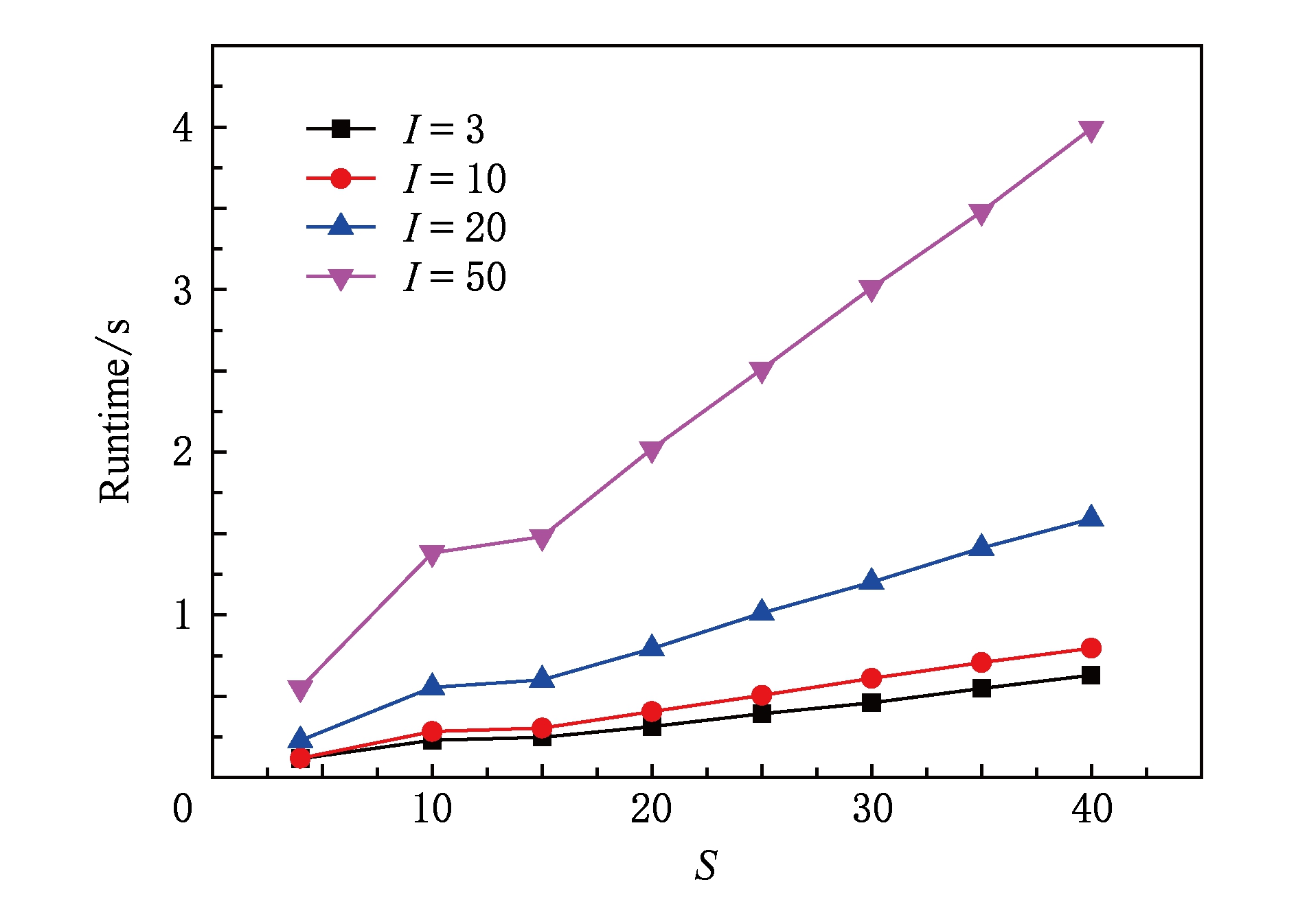

由图5可知随着集群数量的增大,不同的迭代次数I其运行代价(runtime)不断增大,但是在集群数为10~15时其代价几乎不变.为此,考查10~15的集群数的影响,结果如图6所示,集群数为11时EM算法代价最低.因此数据集训练时集群数选择为11时最合适.

Fig. 6 The impact of clusters(10~15)

图6 集群的影响(10~15)

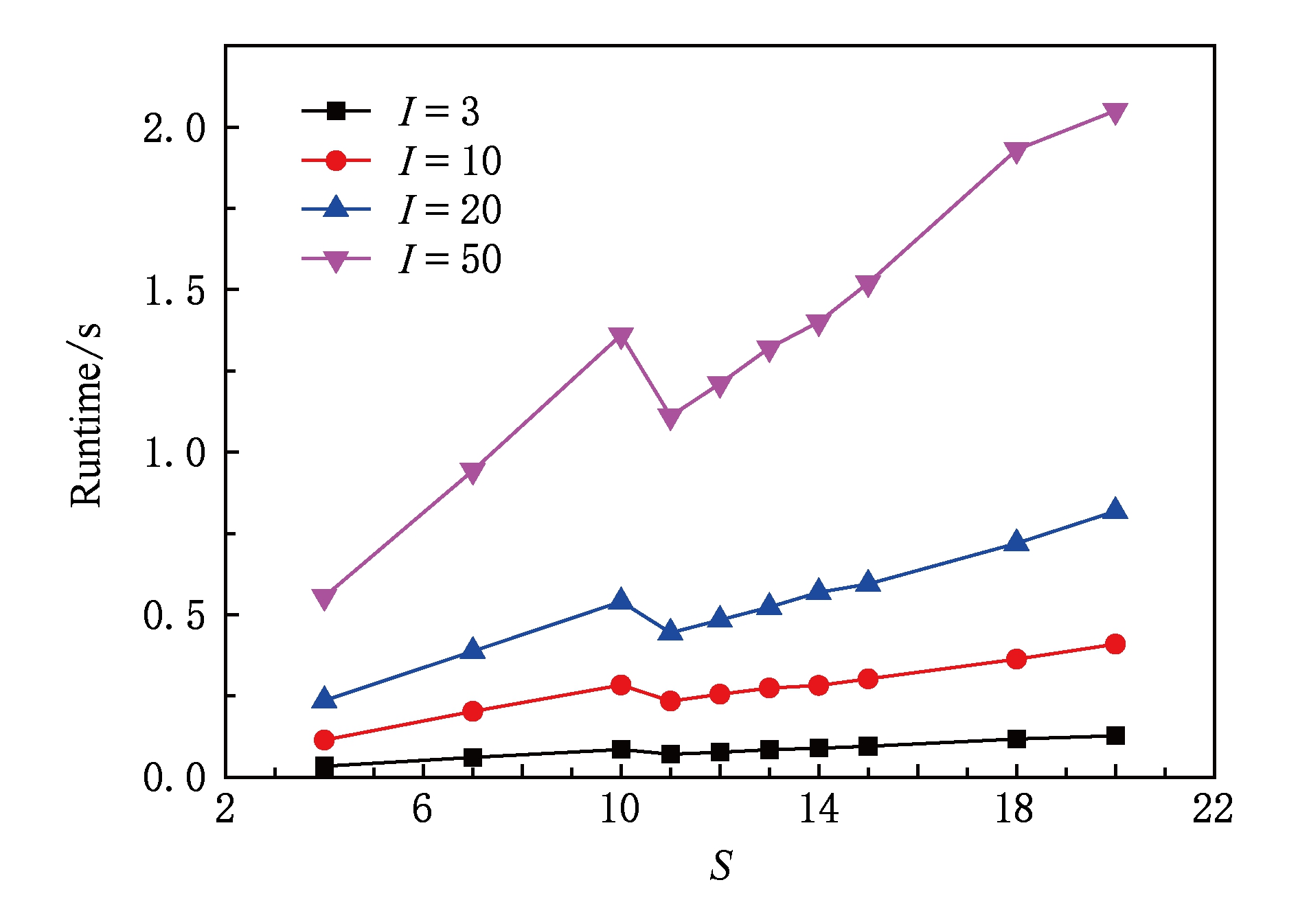

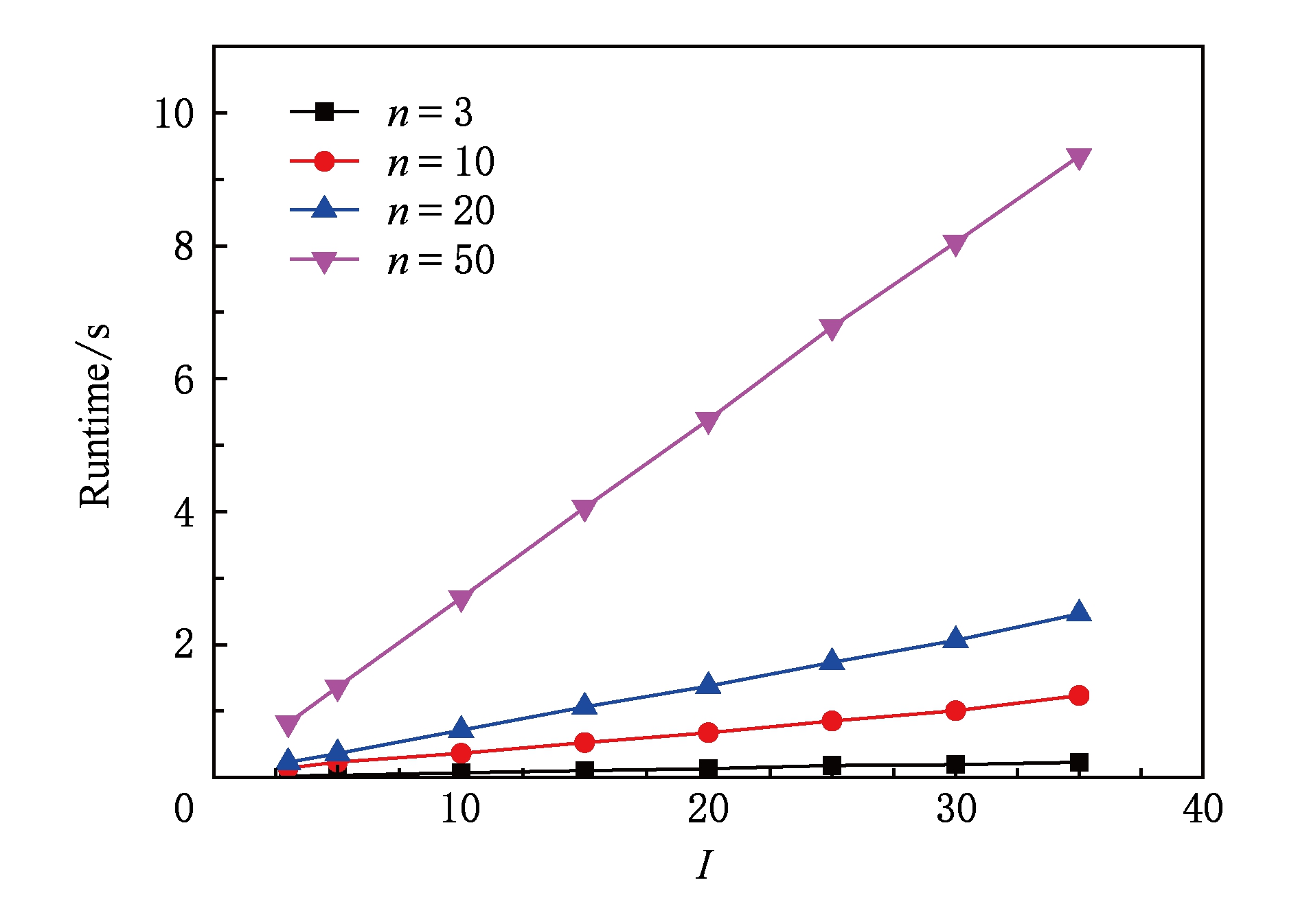

En×n的感知矩阵在阶数n不断变化时随着迭代次数的增大,算法代价不断增大,由图7可知当迭代次数I=3时,n≤40时代价增长相对缓慢,而n>40时增涨幅度较大,而随着迭代次数的增大(I=10,20),增幅变大的拐点左移,当I=20时拐点已经降到n=10.因此当感知矩阵比较小(n≤10)时可以增大迭代次数来提高感知数据质量的估计精确度;当感知矩阵比较大时(n>40)如果降低迭代次数是性价比较高的选择.

Fig. 7 The impact of crowdsensing matrix

图7 感知矩阵的影响

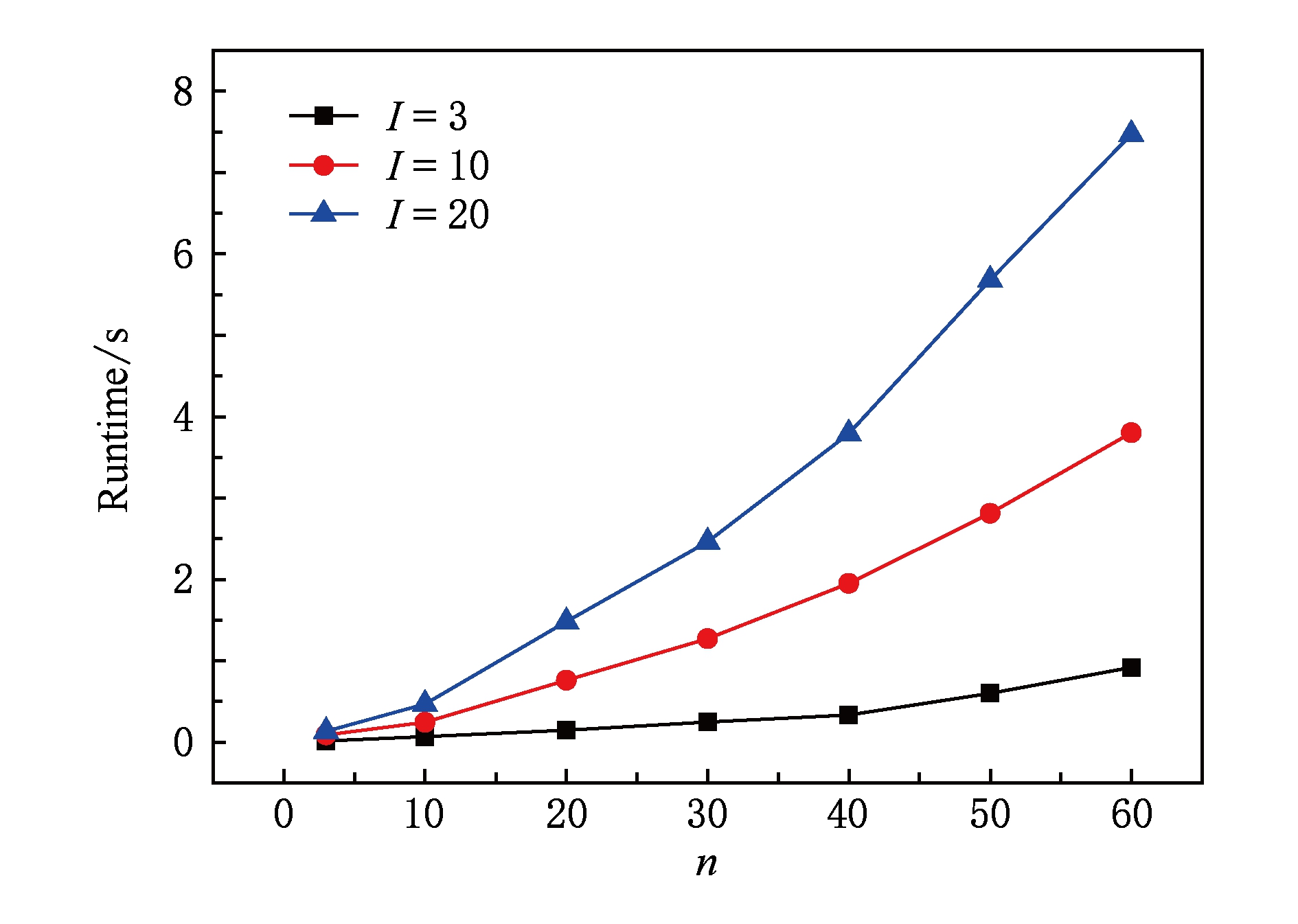

当迭代次数不断增大时,运行代价线性递增,并且随着感知矩阵阶数的增大,增幅系数越大.图8中可以看出矩阵为n=50时其代价系数非常大,相对于n=20的相对增幅要远大于n=20比n=3的相对增幅.因此出于代价的考虑应该选择合适的迭代次数.

Fig. 8 The impact of iteration number

图8 迭代次数的影响

5 总 结

本文针对群智感知中的激励问题,提出了无第三方交易控制中心的基于区块链的激励机制.针对此分布式激励机制中矿工发起假冒攻击的问题,本文采用数字水印的方式防止矿工及其他人员利用或滥用感知数据.通过仿真实验验证了基于区块链的激励机制的有效性和可行性.

[1]Xiong Jinbo, Ma Rong, Niu Ben, et al. Privacy protection Incentive mechanism based on user-union matching in mobile crowdsensing[J]. Journal of Computer Research and Development, 2018, 55(7): 1359-1370 (in Chinese)(金波, 马蓉, 牛犇, 等. 移动群智感知中基于用户联盟匹配的隐私保护激励机制[J]. 计算机研究与发展, 2018, 55(7): 1359-1370)

[2]Zhang Yu, van der Schaar M. Reputation-based incentive protocols in crowdsourcing applications[C]//Proc of the 31st Int Conf on Computer Communications (IEEE INFOCOM 2012). Piscataway, NJ: IEEE, 2012: 2140-2148

[3]Douceur J R. The sybil attack[C]//Proc of the 1st Int Workshop on Peer-to-Peer Systems. Berlin: Springer, 2002: 251-260

[4]Feldman M, Papadimitriou C, Chuang J, et al. Free-riding and whitewashing in peer-to-peer systems[J]. IEEE Journal on Selected Areas in Communications, 2006, 24(5): 1010-1019

[5]Gong Xiaowen, Chen Xu, Zhang Junshan, et al. From social trust assisted reciprocity (STAR) to utility-optimal mobile crowdsensing[C]//Proc of the 2nd IEEE Global Conf on Signal and Information Processing (GlobalSIP). Piscataway, NJ: IEEE, 2014: 742-745

[6]Xie Hong, Lui J C S, Towsley D. Incentive and reputation mechanisms for online crowdsourcing systems[C]//Proc of the 23rd Int Symp on Quality of Service (IWQoS). Piscataway, NJ: IEEE, 2015: 207-212

[7]Mohannad A Alswailim, Hossam S Hassanein, Zulkernine M. A reputation system to evaluate participants for participatory sensing[C]//Proc of the 59th Int Symp on Global Communications Conf(Globcom). Piscataway, NJ: IEEE, 2016: 16655361

[8]Peng Dan, Wu Fan, Chen Guihai. Pay as how well you do: A quality based incentive mechanism for crowdsensing[C]//Proc of the 16th ACM Int Symp on Mobile Ad Hoc Net-working and Computing. New York: ACM, 2015: 177-186

[9]Gong Xiaowen, Chen Xu, Zhang Junshan, et al. Exploiting social trust assisted reciprocity (STAR) toward utility-optimal socially-aware crowdsensing[J]. IEEE Transactions on Signal and Information Processing over Networks, 2015, 1(3): 195-208

[10]Zhang Yuchen, Chen Xi, Zhou Dengyong, et al. Spectral methods meet EM: A provably optimal algorithm for crowdsourcing[C]//Advances in Neural Information Processing Systems 27(NIPS 2014). Cambridge, MA: MIT Press, 2014: 1260-1268

[11]Wang Jing, Ipeirotis P G, Provost F. Quality-based pricing for crowdsourced workers[J/OL]. Social Science Research Network, 2013 [2017-12-07]. http://www.ipeirotis.com/wp-content/uploads/2013/06/CBA-13-06.pdf

[12]Gervais A, Karame G O, Wüst K, et al. On the security and performance of proof of work blockchains[C]//Proc of the 23rd SIGSAC Conf on Computer and Communications Security. New York: ACM, 2016: 3-16

[13]Bentov I, Kumaresan R. How to use bitcoin to design fair protocols[C]//Proc of the 34th Int Cryptology Conf. Berlin: Springer, 2014: 421-439

[14]Andrychowicz M, Dziembowski S, Malinowski D, et al. Secure multiparty computations on bitcoin[C]//Proc of the 35th Symp on Security and Privacy (SP). Piscataway, NJ: IEEE, 2014: 443-458

[15]Andrychowicz M, Dziembowski S, Malinowski D, et al. Fair two-party computations via bitcoin deposits[C]//Proc of the Int Conf on Financial Cryptography and Data Security. Berlin: Springer, 2014: 105-121

[16]Kumaresan R, Bentov I. How to use bitcoin to incentivize correct computations[C]//Proc of the 21st ACM SIGSAC Conf on Computer and Communications Security. New York: ACM, 2014: 30-41

[17]Li Ming, Weng Jian, Yang Anjia, et al. CrowdBC: A blockchain-based decentralized framework for crowdsourcing[OL]. [2017-09-07]. https://allquantor.at/blockchain bib/pdf/li2017crowdbc.pdf

[18]Nakamoto S. Bitcoin: A peer-to-peer electronic cash system[OL]. 2008 [2017-09-01]. https://bitcoin.org/bitcoin.pdf

[19]Antonopoulos A M. Mastering Bitcoin: Unlocking Digital Cryptocurrencies[M]. Sebastopol, CA: O’Reilly Media, Inc, 2014

[20]Kogias E K, Jovanovic P, Gailly N, et al. Enhancing bitcoin security and performance with strong consistency via collective signing[C]//Proc of the 25th USENIX Security Symp (USENIX Security 16). Berkeley, CA: USENIX Association, 2016: 279-296

[21]Ambikairajah E, Davis A G, Wong W T K. Auditory masking and MPEG-1 audio compression[J]. Electronics & Communication Engineering Journal, 1997, 9(4): 165-175

[22]Theo D, Viviane J, Wolfgang M, et al. Noisetube[OL]. 2008 [2017-09-07]. http://www.noisetube.net/

[23]Dagum P, Luby M. Approximating probabilistic inference in Bayesian belief networks is NP-hard[J]. Artificial Intelligence, 1993, 60(1): 141-153

[24]Kumaresan R, Moran T, Bentov I. How to use bitcoin to play decentralized poker[C]//Proc of the 22nd ACM SIGSAC Conf on Computer and Communications Security. New York: ACM, 2015: 195-206

[25]Dawid A P, Skene A M. Maximum likelihood estimation of observer error-rates using the EM algorithm[J]. Journal of the Royal Statistical Society, 1979, 28(1): 20-28

[26]Luu L, Teutsch J, Kulkarni R, et al. Demystifying incentives in the consensus computer[C]//Proc of the 22nd ACM SIGSAC Conf on Computer and Communications Security. New York: ACM, 2015: 706-719

[27]Wang Ye. A new watermarking method of digital audio content for copyright protection[C]//Proc of the 4th Int Conf on Signal Processing (ICSP’98). Piscataway, NJ: IEEE, 1998: 1420-1423