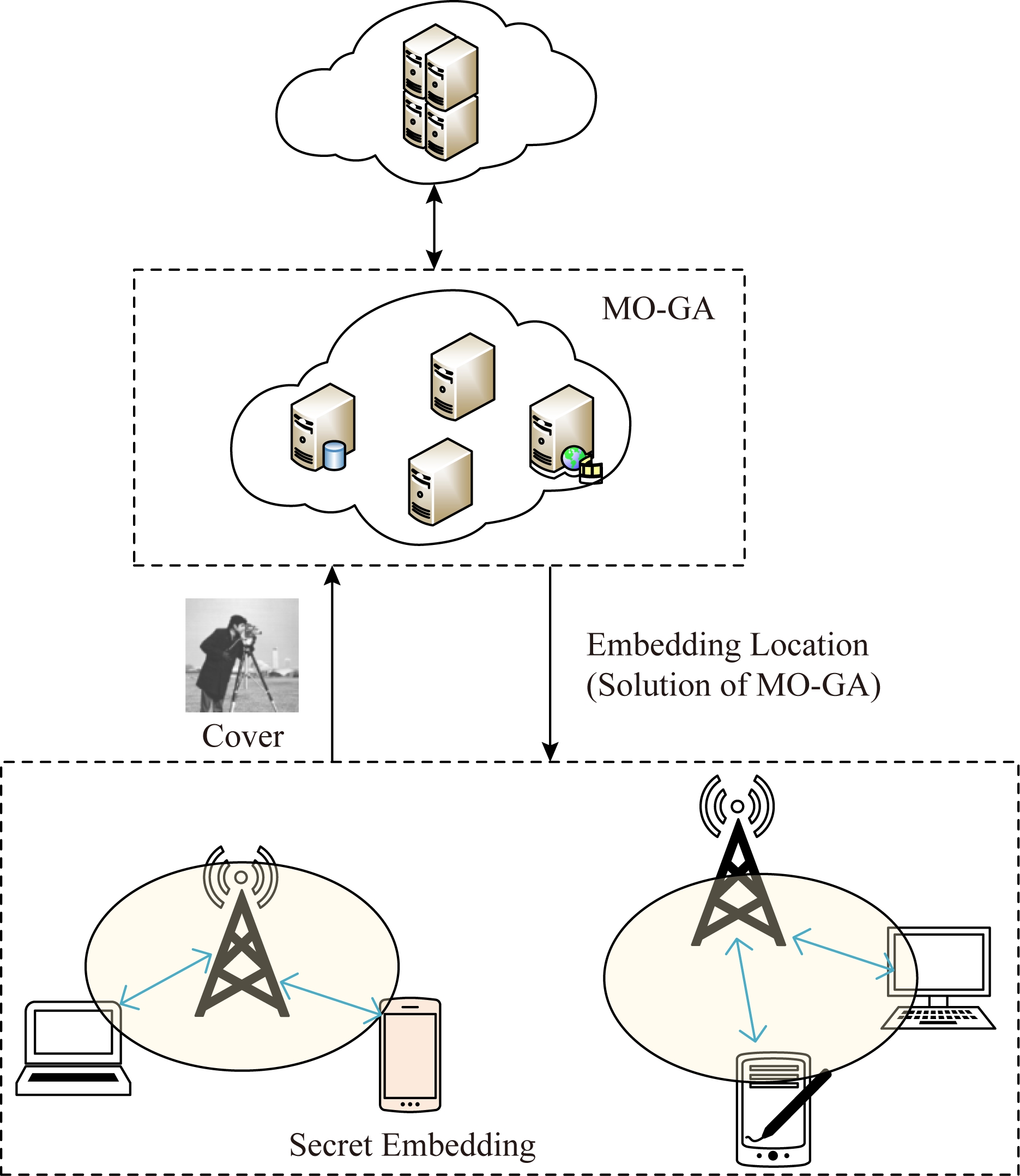

边缘计算在靠近数据源或用户的地方处理数据,解决了终端因计算资源有限而不能运行复杂应用的弊端[1].图像隐写是信息隐藏技术的一个重要分支,它为以数字图像为载体的秘密信息在网络环境中的安全传输提供了保障[2].利用边缘计算的低延迟、高带宽、高性能等特性[3],可以在边缘服务器中计算人类感知系统不敏感的隐写嵌入位置,在终端实现秘密信息的快速嵌入,从而借助数字图像的传输实现隐蔽通信.

数字图像的噪声、纹理区域统计特性复杂,很难对其进行建模分析[4],在该区域进行隐写嵌入能有效抵抗基于统计的隐写分析.目前,已有大量隐写方案利用噪声、纹理区域的像素自适应地嵌入秘密信息.Holub等人[5-6]统计在空域修改一个像素后定向高通滤波器的输出变化,再使用Hölder范数进行汇总生成累加隐写失真函数.他们进一步将以上方法扩展到了JPEG域、边信息JPEG域等不同嵌入域.Sedighi等人[7]基于独立性假设,将图像噪声残差建模为具有变化方差的量化高斯变量序列,捕获图像的非平稳特征,并通过最小化嵌入影响实现内容自适应的图像隐写.Manjunath等人[8]提出了一种结合纹理合成和颜色合成的隐写方案,在图像纹理区域隐藏秘密信息,该方案对较小的纹理图像重新采样并合成具有相似局部外观和任意大小的新纹理图像,并将秘密信息嵌入到具有相似像素值的索引处.Sreenath等人[9]通过纹理合成和奇偶校验的过程来隐藏源纹理图像并嵌入秘密信息,该方案有助于从秘密合成纹理中提取秘密信息和源纹理,在提高嵌入容量的基础上,基于树的奇偶校验提高了安全性.Saeed等人[10]提出了一种将秘密信息隐藏在复杂纹理中的内容自适应隐写方案,该方案首先将原始图像划分为较小的局部区域,然后根据高通滤波器组对图像进行处理,通过分析得到的滤波残差给出像素复杂度指标,最后根据像素复杂度自适应地嵌入秘密信息.Huang等人[11]结合生成对抗网络,根据生成器和判别器之间的对抗,将信息隐藏到图像的复杂纹理区域.这类算法强制将秘密信息嵌入到了图像的噪声、纹理区域,能有效抵抗基于富模型的隐写分析工具,但在图像完整性和图像质量的综合考虑方面存在不足.

对于一个信息隐藏系统,不可察觉性、安全性、鲁棒性、嵌入容量、计算复杂性等都是需要考虑的特性.Huang等人[12]提出不可察觉性、安全性和嵌入容量是衡量图像隐写算法优劣的3个主要性能指标.在实际嵌入过程中,不可察觉性、安全性和嵌入容量是相互矛盾的,对其中一个指标进行优化,必须以其他指标作为代价.由此,可以将隐写算法设计中考虑的问题转化成一个多目标优化问题.

进化算法是模拟自然生物逻辑进化和物种社会行为的随机搜索方法,已被成功应用于大规模多目标优化问题,称为进化多目标优化(evolutionary multi-objective optimization, EMO).EMO通过由潜在解组成的种群的迭代来实现全局搜索.EMO往往不存在一个能使所有目标同时达到最优的解,其目的是使种群快速收敛并均匀分布于问题的非劣最优域.

遗传算法利用进化过程获得的信息自行组织搜索,使得适应度大的个体具有较高的生存概率,并获得更适应环境的基因结构.遗传算法作为经典的进化算法,因其自组织、自适应和自学习性,在函数优化、组合优化等领域得到了广泛应用.本文将隐写算法设计中考虑的问题转化成多目标优化问题,并基于遗传算法启发式地将秘密信息嵌入到图像的纹理、噪声区域,使得目标性能得到优化.

本文的主要贡献有2个方面:

1) 提出了一种基于遗传算法的进化多目标优化图像隐写算法MO-GA.通过高通滤波器组对图像进行预处理,并将滤波残差叠加以形成多目标优化问题的解空间;以嵌入容量作为约束条件,以优化隐写不可察觉性和隐写安全性构造适应度函数,利用遗传算法中的基因操作,在纹理、噪声区域逐代寻找适应度高的个体以得到更优的隐写嵌入位置.

2) 提出了一种基于边缘计算的隐蔽通信方式.考虑到终端因计算资源有限而不能运行复杂应用的弊端,将MO-GA部署在边缘服务器中,利用边缘服务器搜索图像的最优隐写位置,终端根据隐写位置嵌入秘密信息.该部署方式没有将秘密信息提供给服务器,保证了秘密信息的安全性.

1 相关工作

信息隐藏涉及图像处理、密码学、网络空间安全、信息论、概率与统计等学科,属于多学科交叉融合的领域.信息隐藏最早是由Simmons提出的“囚犯问题”进行描述的[13].图像隐写是信息隐藏技术的一个重要分支,Kurak等人[14]提出的利用基于图像质量的图像降级技术进行密文传输,标志着图像隐写作为一门新学科的诞生.

图像隐写算法的分类标准很多,通常分为空间域和变换域两大类[15].空间域算法利用人类感知系统对物理随机噪声不敏感的原理,在噪声区域嵌入秘密信息[16],最具代表性的是LSB[17-18](least signi-ficant bit)及基于LSB的扩展算法,如LSBM [19],LSBR[20-21],LSBMR[22-23].BPCS(bit-plane complexity segmentation)[24]借鉴LSB的思想,采用块替换的方法嵌入秘密信息.SM[25]利用秘密信息概率分布特性与原始图像噪声概率分布特性,将秘密信息调制生成载秘噪声并融合到原始图像中.变换域算法通过修改图像变换域系数来嵌入秘密信息,支持在图像的平滑区域隐藏秘密信息.Thai等人[26]将LSB算法思想应用于JPEG图像的离散余弦变换DCT系数[27].基于变换域系数,涌现出许多应用于JPEG图像的隐写算法,如YASS[28],PQ[29],StegHide[30],F5[31]等.

隐写算法根据不通的应用目标,利用不同的性能指标来评价其优劣,因而可以将隐写算法设计中考虑的问题转化成一个多目标优化问题.EMO启发式地对像素 系数进行修改,能通过种群迭代和基因操作寻找最优解以优化隐写算法性能[32-33];文献[34]提出了一种多目标数据嵌入框架,该多目标优化问题的适应度函数由均方误差、人类视觉系统偏差和统计特征差异这3项指标组成,该框架基于模拟退火算法,在优化期间指导正确的搜索方向,但是该方法成本函数只涉及到了图像质量相关的指标,在模拟退火算法优化期间没有对抵抗隐写分析的能力做针对性的考量;文献[35]提出了一种高效的图像隐写算法,该算法对图像进行分割,在分割的图像块中利用人工免疫原理寻找最佳嵌入模板,提高了隐写容量和隐写过程时间;文献[36]提出了一种基于LSBMR[23]和粒子群优化的隐写方案,粒子群优化是一种基于群体智能的进化计算模型,该方案根据秘密信息的大小,利用粒子群优化在原始图像中迭代搜索秘密信息的最佳替换矩阵,在保证图像质量的同时大大提高了嵌入容量,但该方案缺少对安全性的考虑.

系数进行修改,能通过种群迭代和基因操作寻找最优解以优化隐写算法性能[32-33];文献[34]提出了一种多目标数据嵌入框架,该多目标优化问题的适应度函数由均方误差、人类视觉系统偏差和统计特征差异这3项指标组成,该框架基于模拟退火算法,在优化期间指导正确的搜索方向,但是该方法成本函数只涉及到了图像质量相关的指标,在模拟退火算法优化期间没有对抵抗隐写分析的能力做针对性的考量;文献[35]提出了一种高效的图像隐写算法,该算法对图像进行分割,在分割的图像块中利用人工免疫原理寻找最佳嵌入模板,提高了隐写容量和隐写过程时间;文献[36]提出了一种基于LSBMR[23]和粒子群优化的隐写方案,粒子群优化是一种基于群体智能的进化计算模型,该方案根据秘密信息的大小,利用粒子群优化在原始图像中迭代搜索秘密信息的最佳替换矩阵,在保证图像质量的同时大大提高了嵌入容量,但该方案缺少对安全性的考虑.

2 问题定义

图像隐写算法的时空复杂度和计算开销较大,不适合在计算能力受限的终端上实现.利用边缘计算,将隐写嵌入位置的计算部署在具有高计算能力的边缘服务器上,终端根据服务器计算的隐写位置嵌入秘密信息,可实现性能受限终端上秘密信息的高效嵌入.该部署方式下,秘密信息一直由终端持有,而不交给边缘服务器,保证了秘密信息的安全性.MO-GA隐写算法的系统部署设置如图1所示:

Fig. 1 System deployment based on edge computing

图1 基于边缘计算的系统部署

2.1 隐写系统模型

隐写系统用七元组(S,X,Y,L,Π,E,D)表示.其中:

1) S={0,1}d是待嵌入的二进制秘密信息,长度为d,Sk表示秘密信息中的第k位;

![]() 为原始图像,

为原始图像,![]() 为对应的载秘图像,w,h和n为图像宽度、高度和通道数,各通道上的每个像素均用m位二进制位表示;

为对应的载秘图像,w,h和n为图像宽度、高度和通道数,各通道上的每个像素均用m位二进制位表示;

![]() 表示X对应的隐写位置,

表示X对应的隐写位置,![]() =1表示图像X上p通道的(i,j)像素嵌入了秘密信息,

=1表示图像X上p通道的(i,j)像素嵌入了秘密信息,![]() =0表示对应像素没有嵌入秘密信息;

=0表示对应像素没有嵌入秘密信息;

4) Π:X→L为隐写嵌入位置的生成映射;

5) E:X×S×L→Y为秘密信息的嵌入映射,即载密图像Y的生成方式;

6) D:Y×L→S为秘密信息的提取映射.

隐写嵌入位置的生成映射Π是本文关注的重点,在第3节中将基于遗传算法,通过基因操作迭代地在纹理、噪声区域中寻找合适的隐写嵌入位置L(X).

对于数字图像X的隐写嵌入位置L(X),在3维决策空间w×h×n中将其序列化为长度为Γ的串,由{0,#}组成的空间HΓ={0,#}Γ(Γ=w×h×n)称为一个模式空间.其中0对应的像素点不能修改,一般指图像中统计特性明显的平滑区域;#对应的像素点可以嵌入秘密信息,一般指图像中的噪声、纹理区域.模式空间给出了L(X)所能匹配模式的估计,而L(X)是对模式进行匹配形成的样本,对L(X)的约束:

(1)

其中,L(X)  H表示隐写嵌入位置应满足模式H;条件

H表示隐写嵌入位置应满足模式H;条件![]() 通过L0范数度量向量中非零元素的个数,限定了图像的嵌入容量.

通过L0范数度量向量中非零元素的个数,限定了图像的嵌入容量.

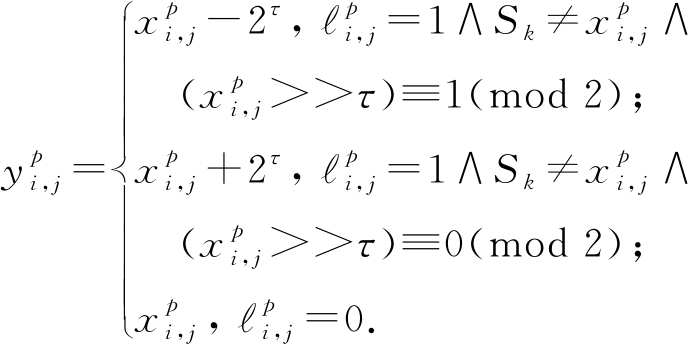

对于隐写嵌入位置L(X),若![]() =1,则对应图像X的像素

=1,则对应图像X的像素![]() 嵌入了秘密信息,每个隐写位置对应m位二进制位.可以在任意通道上,随机选择m位二进制位中的第τ位作为“嵌入位”进行二进制秘密信息的嵌入,其中嵌入映射E由式(2)给出,而提取映射D则由式(2)的逆运算给出:

嵌入了秘密信息,每个隐写位置对应m位二进制位.可以在任意通道上,随机选择m位二进制位中的第τ位作为“嵌入位”进行二进制秘密信息的嵌入,其中嵌入映射E由式(2)给出,而提取映射D则由式(2)的逆运算给出:

(2)

2.2 不可察觉性度量

隐写需要保证图像的感官质量,让人类感知系统觉察不到图像的改变.由于结构相似度指标更符合人眼的视觉特性,通过结构相似度指标SSIM(X,Y)[37]进行图像质量评价,将图像中每个元素的修改对人类感知系统的影响分别进行度量:

SSIM(X,Y)=![]()

(3)

其中,![]() 和

和![]() 分别为图像X和图像Y中像素的均值,σX和σY分别为图像X和图像Y中像素的标准差,Cov(X,Y)为图像块图像X和图像Y的协方差,θ1和θ2是用来维持稳定的常数,2m表示像素的动态取值范围.0<θ1,θ2≤1,避免了分母为0的情况.

分别为图像X和图像Y中像素的均值,σX和σY分别为图像X和图像Y中像素的标准差,Cov(X,Y)为图像块图像X和图像Y的协方差,θ1和θ2是用来维持稳定的常数,2m表示像素的动态取值范围.0<θ1,θ2≤1,避免了分母为0的情况.

结构相似度指标SSIM(X,Y)∈[0,1],当2张图像X和图像Y完全一样时SSIM(X,Y)=1,完全不一样时SSIM(X,Y)=0.秘密信息嵌入前和嵌入后图像越相似,人类感知系统越不会察觉到图像的改变.为了保证载密图像Y的感官质量,隐写算法应保证SSIM(X,Y)→1,即最大化SSIM(X,Y).

2.3 安全性度量

信息论中的交叉熵H(X,Y)=-∑x log y可以看成载密图像Y模拟原始图像X产生的信息量.KL散度DKL(X‖Y)=H(X,Y)-H(X)表示使用图像Y去模拟图像X时产生的信息损耗,其通过交叉熵和图像X的信息量衡量X和Y之间的差异 [35].

ε-secure[38]安全指标根据隐写前后图像统计分布的距离测度建立,通过假设检验的方法判别来自受监控信道的信息是否嵌入了秘密信息.但是,ε-secure安全指标基于独立同分布假设,没有考虑像素间的相关性,且ε-secure只比较了原始图像和载密图像间的一阶统计分布变化,不能抵抗基于高阶统计特性的隐写分析工具.

为了充分考虑像素间的关联关系,本文假设图像像素的统计分布为Markov链模型[39],通过KL散度定义隐写过程的损失函数,将图像中每个元素的修改对隐写安全性能的影响分别进行衡量.

在基于图像的隐写通信系统中,令G为所有可能的像素取值,则G={0,1,…,2m-1},像素值v∈G.分别对每个通道采用列优先的扫描方式,将图像X中每个像素xt排成Markov数据链XMC,设PX(xt)为像素xt的出现概率.根据Markov链的无后效性原则,像素xt仅与链中的前一个像素xt-1相关,故有:

PX(xt)=PX(xt|xt-1,xt-2,…,x1)=

PX(xt|xt-1),

(4)

其中,t∈{1,2,…,w×h×n}.

通过在数据链XMC上计算像素值vi后出现像素值vj的次数得到图像X的MC经验矩阵EMX=(ei,j)m×m.在实际处理中,图片中像素点越多,扫描方式对经验矩阵的影响越小.

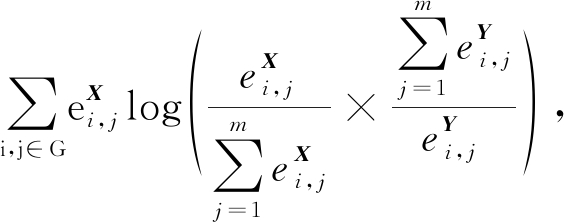

定义本文原始图像X和载密图像Y的MC经验矩阵分别为EMX和EMY,原始图像X和载密图像Y统计分布的KL距离为

(5)

其中,![]() 和

和![]() 分别为EMX和EMY中的元素.

分别为EMX和EMY中的元素.

根据统计安全性理论,DKL(X,Y)越小,表示原始图像X和载密图像Y之间的差异越小,该隐写算法在被动攻击下的安全性越高.为了提高载密图像的安全性,应使得DKL(X,Y)→0,即最小化DKL(X,Y).

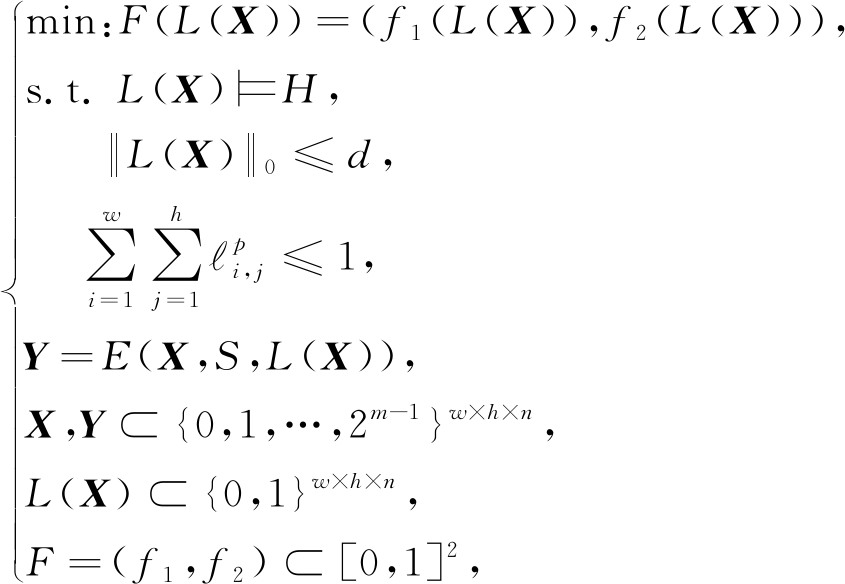

2.4 MO-GA形式化定义

MO-GA算法在约束嵌入容量的前提下,同时优化不可察觉性和安全性,故可将图像隐写算法的设计抽象为多目标优化问题:在图像X上寻找合适的隐写位置L(X),保证嵌入秘密信息S的载密图像Y的图像质量和安全性指标满足条件:

(6)

其中,隐写位置L(X)表示该多目标优化任务的解,L(X)  H和

H和![]() 限制了隐写位置应满足的模式和隐写嵌入容量,

限制了隐写位置应满足的模式和隐写嵌入容量,![]() 限制了任意像素xi,j的上各通道允许嵌入的比特数.目标函数F定义了需要优化的2个目标:f1(L(X))=1-SSIM(X,Y),f2(L(X))=DKL(X,Y).

限制了任意像素xi,j的上各通道允许嵌入的比特数.目标函数F定义了需要优化的2个目标:f1(L(X))=1-SSIM(X,Y),f2(L(X))=DKL(X,Y).

3 MO-GA的实现

3.1 图像预处理

数字图像不同区域的统计特性存在巨大的差异.在图像的平滑区域,其直方图、共生矩阵、邻域相关性等图像统计特性相对明显,若在该区域利用各种空域或变换域方法嵌入秘密信息,很容易破坏图像统计特性,从而被检测出来.而图像噪声、纹理区域,其统计特性复杂,很难对其进行建模分析,该区域像素更能容忍数据嵌入引起的修改.

噪声、纹理对应图像频率较高的区域,可通过构造高通滤波器对图像进行预处理,使高频分量顺利通过并有效阻止低频分量.本文使用多个定向和非定向高通滤波器分别对图像进行滤波,并将滤波残差叠加以生成全局候选隐写位置.

针对数字图像,利用滤波核和图像像素做卷积运算可得到图像高频分量对应的噪声、纹理区域.设高通滤波核组为{Ka1×b1,Ka2×b2,…,Kaλ×bλ},原始图像![]() 通过高通滤波器得到的残差图像为

通过高通滤波器得到的残差图像为![]() 其中残差

其中残差![]() 为

为

(7)

其中,Kaq×bq为第q(2≤q≤λ)个高通滤波核,aq×bq决定了高通滤波器的大小;Ni,j为像素xi,j的邻域,其大小由滤波核大小决定;*为卷积运算;γq(γq≥0)为利用第q个高通滤波核时采用的残差的阶,为了避免中心像素的值过高而导致像素残差过高,运算时往往需要减去中心像素的γq倍.

通过式(7)对滤波的结果进行叠加,得到的滤波残差对应图像中难以建模的噪声、纹理区域,是模式空间HΓ的一个样本.在随后的阶段中,最优隐写位置L(X)的搜索将限制在残差中,以有效降低算法搜索空间.

3.2 种群初始化

为了更好地利用遗传算法处理解空间的数据,需要将隐写位置L(X)序列化为二进制位串以表示种群中的个体.首先构造L(X)的Markov数据链L(X)MC,再将L(X)MC上的每个像素用m位二进制编码表示,就此得到L(X)对应的个体δ.每个个体有w×h×n×m个基因,基因座上采用的字符集为Φ={0,1}.

为了对图像质量和图像安全性进行综合评估,本文通过指数函数将原始图像X和载密图像Y统计分布的KL距离归一化到[0,1]区间.由此,针对特定的原始图像X和秘密信息S,个体δ的适应度函数为

fit(δ)=1-f1(δ)+exp(-f2(δ))=

SSIM(X,Y)+exp(-DKL(X,Y)),

(8)

其中,Y=E(X,S,δ)为在原始图像X上,根据个体δ嵌入秘密信息S后得到的载密图像,且SSIM(X,Y)∈[0,1],exp(-DKL(X,Y))∈(0,1].

在预处理后的残差图像![]() 上随机产生规模为N的初始种群Θ,保证隐写嵌入位置处于图像的噪声、纹理区域.为了推动和促进种群的迭代,能使算法加快收敛至全局最优解,按照式(6)中的约束条件,对Θ中的所有个体基因座上的基因进行约束,保证个体满足模式H及嵌入容量要求.

上随机产生规模为N的初始种群Θ,保证隐写嵌入位置处于图像的噪声、纹理区域.为了推动和促进种群的迭代,能使算法加快收敛至全局最优解,按照式(6)中的约束条件,对Θ中的所有个体基因座上的基因进行约束,保证个体满足模式H及嵌入容量要求.

3.3 基因操作

在按照特征信息初始化种群的基础上,通过交叉操作和变异操作保证种群的多样性,通过选择操作提高个体适应度并防止群体退化.

交叉操作中,2个父代个体以一定的交叉概率pcros通过交叉操作重组形成新的子代个体,保证了种群的多样性,扩充了全局搜索空间.MO-GA采用算法1对种群Θ中的个体进行交叉重组,结合图像像素位置和基因应满足的特性,对交叉点后的有效嵌入位置进行交换,保证了种群迭代和个体质量.

算法1. 基于像素位置的交叉算法.

输入:种群Θ和交叉概率pcros;

输出:包含后代个体的新种群Θ.

① 令Θ′=Θ;

② 生成随机数k1∈(0,1);

③ while (|Θ′|≥2)∧(k1>pcros) do

④ 选择∀δi,δj∈Θ′,Θ′=Θ′-{δi,δj};

⑤ 随机选择基因座k2,1≤k2≤w×h×n;

⑥ 生成交叉点k3=![]() k2

k2 n

n![]() ×n;

×n;

⑦ 计算![]()

其中,![]() 表示个体δi中交叉点j之后的串;

表示个体δi中交叉点j之后的串;

⑧ 以 m个位为单位,依次找出δi,δj中交叉点k3之后的crossN个非零串,以串为单位交换找出的crossN个串,产生子代个体![]() 和

和![]()

⑨ 更新![]()

⑩ 更新k1∈(0,1);

end while

end while

return Θ.

return Θ.

变异操作中,父代个体以一定的变异概率pmutx通过变异形成新的子代个体.变异是个体进化过程中的辅助操作,用于提高算法的局部搜索能力.通过变异操作避免了种群中重要的基因在进化过程中丢失的可能性.MO-GA采用算法2对种群Θ中的个体进行变异.算法2基于滤波残差,将变异操作限制在图像的噪声、纹理区域且保证了变异的基因块符合对个体基因座的约束.

算法2. 基于滤波残差的变异算法.

输入:种群Θ和变异概率pmutx;

输出:包含后代个体的新种群Θ.

① 令Θ′=Θ;

② 生成随机数k1∈(0,1);

③ while (|Θ′|≥1)∧(k1>pmutx) do

④ 选择∀δi∈Θ′,Θ′=Θ′-{δi};

⑤![]()

⑥ 在滤波残差上选择基因座k2,k3;

⑦![]()

⑧ ![]() 其中

其中![]() 表示个体δi

表示个体δi

的第j个基因座;

⑨![]()

⑩![]()

end if

end if

更新

更新![]()

更新k1∈(0,1);

更新k1∈(0,1);

end while

end while

return Θ.

return Θ.

按照优胜劣汰的自然选择机制,在通过交叉和变异操作产生的新种群中,选出N个具有较高适应度的个体构成新的种群进入下一次迭代.MO-GA采用算法3,基于Pareto最优的方法在种群中选择最优解.

算法3. 基于Pareto最优的选择算法.

输入:种群Θ;

输出:选择出的包含N个个体的新种群Θ.

① 令Θ′=Θ;

② Θ=∅;

③ for i=1 to |Θ′|

④ for j=1 to |Θ′|

⑤ if i==j

⑥ continue;

⑦ end if

⑧ 在Θ′选择第i、第j个体δi,δj;

⑨ if (f1(δi)≤f1(δj))∧(f2(δi)≤f2(δj))

⑩ if (f1(δi)<f1(δj))∨(f2(δi)<f2(δj))

Θ=Θ+{δj};

Θ=Θ+{δj};

end if

end if

end if

end if

end for

end for

end for

end for

∀δi∈Θ,fit(δi)=1-f1(δi)+exp(-f2(δi));

∀δi∈Θ,fit(δi)=1-f1(δi)+exp(-f2(δi));

∀δi∈Θ,sort(fit(δi));

∀δi∈Θ,sort(fit(δi));

if |Θ|<N

if |Θ|<N

克隆具有最大适应度的N-|Θ|个个体组成新种群Θ;

克隆具有最大适应度的N-|Θ|个个体组成新种群Θ;

else

else

选择具有最大适应度的N个个体组成新种群Θ;

选择具有最大适应度的N个个体组成新种群Θ;

end if

end if

return Θ.

return Θ.

4 实验与结果

4.1 数据集

位于噪声、纹理区域的像素统计特性复杂,更能容忍秘密信息嵌入引起的修改.WOW[5],S-UNIWARD[6],MiPOD[7]和本文方法都利用噪声、纹理区域的像素进行秘密信息的嵌入,因此在仿真实验中选择它们作为对比算法.

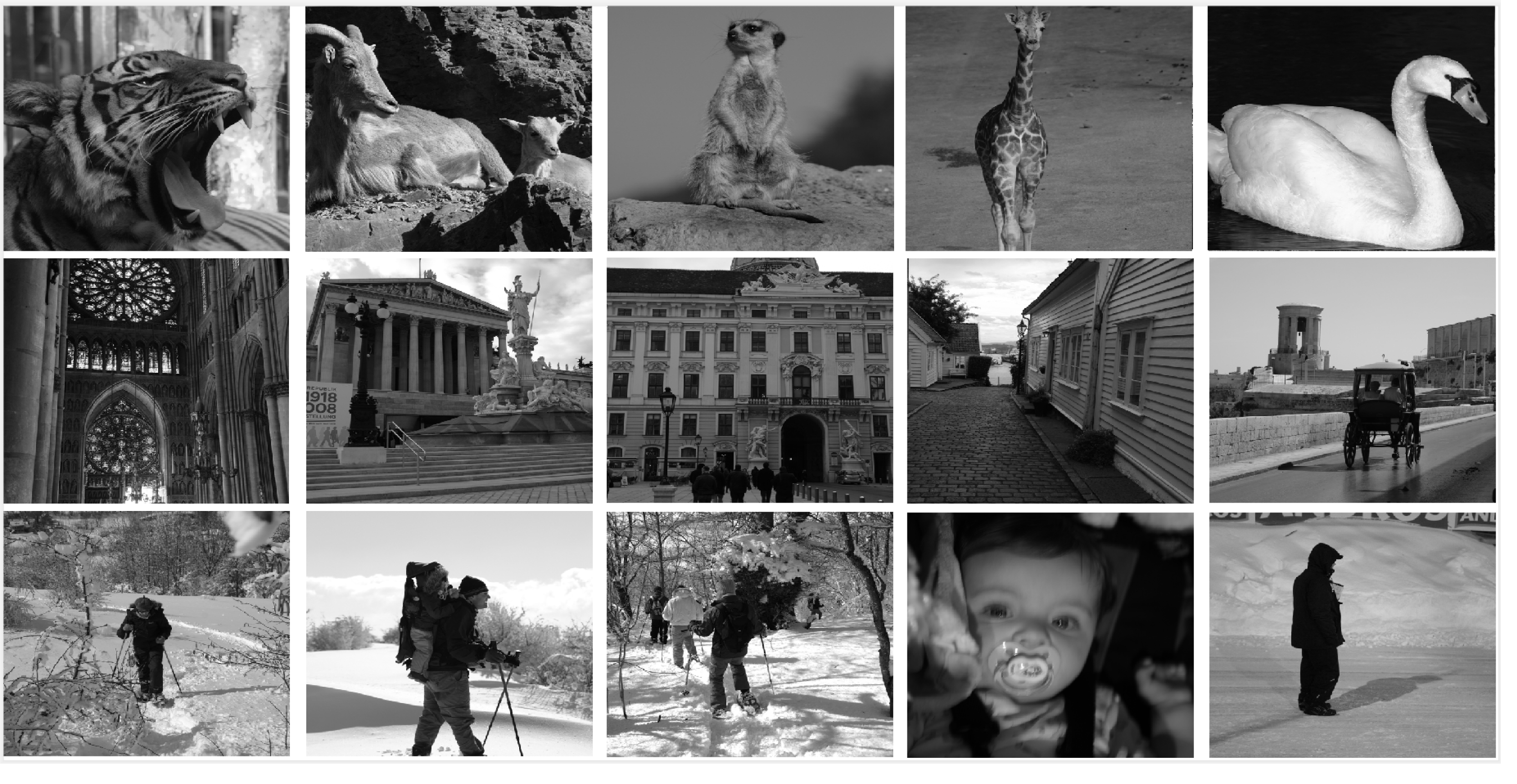

仿真实验是在标准图像数据库BOSSbase 1.0上进行的,该图像库共有10 000张图像.图2给出了BOSSbase 1.0图像库中一些图片的示例.

Fig. 2 Some images in BOSSbase 1.0

图2 BOSSbase 1.0库中图像示例

实验中随机选择了其中的100张作为原始图像库{X1,X2,…,X100},再利用3种对比算法和本文算法分别将秘密信息S嵌入到原始图像中,分别生成相应的载密图像库![]() 其中Λi,i∈{1,2,3,4}分别表示4种对比算法.原始图像库和载密图像库分别组成4个含有100对样本的实验样本库

其中Λi,i∈{1,2,3,4}分别表示4种对比算法.原始图像库和载密图像库分别组成4个含有100对样本的实验样本库![]()

4.2 滤波器设置

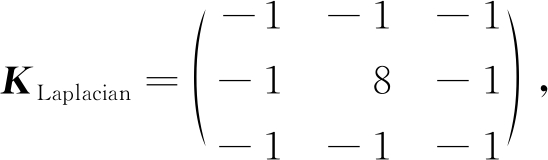

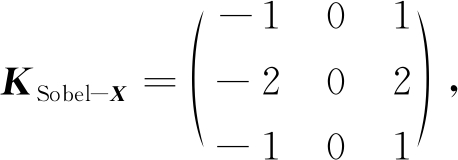

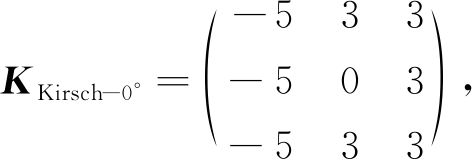

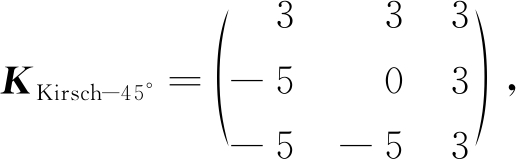

在数字图像中,通过高通滤波核和图像像素做卷积运算得到图像的噪声、纹理残差.仿真实验中采用定向和非定向的高通滤波核对数字图像进行预处理:

KSobel-Y=(KSobel-X)T,

其中,KLaplacian为拉普拉斯模板;KKV为使用Nelder-Mead算法优化圆形模板得到的5×5滤波核;KSobel-X和KSobel-Y为水平方向和垂直方向上的Sobel模板,将2个模板组合起来构成梯度算子;KKirsch-0°和KKirsch-45°为常用八方向3×3 Krisch模板的前2个,各个方向间夹角为45°.

根据以上高通滤波器核,分别对原始图像库{X1,X2,…,X100}中的图像进行预处理,再通过式(7)将得到的滤波残差进行叠加作为秘密信息嵌入的候选位置.后续步骤将启发式地在侯选位置中迭代搜索最合适的隐写嵌入位置.图3给出了部分原始图像和通过高通滤波核处理后的残差图像的对比.

Fig. 3 Filter residuals images of some cover image

图3 原始图像对应的滤波残差图像

4.3 参数设置

种群数量N和迭代次数itmax越大,得到的解越接近于最优解,多样性也越好.但是,N和itmax过大,将增加算法的计算成本.结合多次实验结果,设置itmax=160,N=90.交叉概率和变异概率决定了交叉和变异的次数,从而控制了子代种群的规模.为了使适应度较高的个体进入下一代,而适应度较低的个体被淘汰,需要根据实验环境调节交叉概率和变异概率.为了确保种群进化,当双亲适应度平均值大于当前种群平均适应度时,设置pcros=0.95,否则,pcros=0.7.为了确保种群的多样性,当双亲适应度平均值大于当前种群平均适应度时,设置pmutx=0.2,否则,pmutx=0.05.为了同时兼顾抗统计分析的隐写分析和图像质量,实验中随机对隐写位置处像素的第0位或第1位进行修改.

4.4 实验和结果分析

仿真实验在实验样本库中比较WOW,S-UNIWARD,MiPOD和本文算法的不可察觉性和安全性,并分析了本文算法在嵌入过程中的实时性.

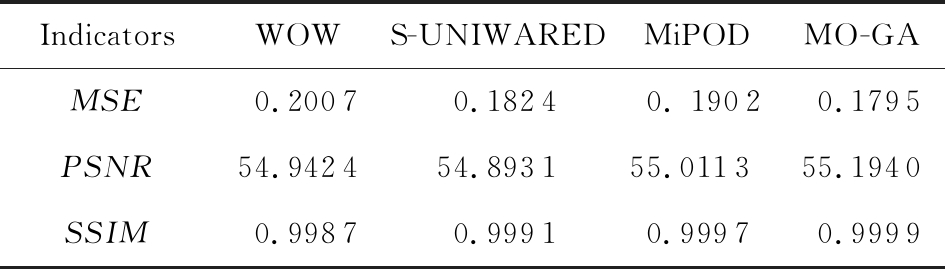

图像隐写需要让人类感知系统觉察不到图像的改变.对于数字图像而言,均值、标准差、平均梯度、信息保真度、视觉信息保真度、峰值信噪比、均方误差、结构相似性等一系列指标都可以对图像失真程度进行评估.峰值信噪比和均方误差是更常用的图像质量评价指标,结构相似性指标是本文多目标优化问题中要优化的目标之一,因此仿真实验中采用均方误差MSE、峰值信噪比PSNR和结构相似性指标SSIM评估4种算法对图像质量的影响.表1的结果为100个样本对进行计算的平均值.

Table 1 Comparison of MSE, PSNR and SSIM for Four Algorithms

表1 4种算法的MSE,PSNR and SSIM对比

IndicatorsWOWS-UNIWAREDMiPODMO-GAMSE0.20070.18240. 19020.1795PSNR54.942454.893155.011355.1940SSIM0.99870.99910.99970.9999

如表1所示,相较于对比算法,本文算法在均方误差、峰值信噪比和结构相似性3个指标上具有优越性.其中,结构相似性指标是本文进化多目标优化问题的目标函数之一,本文算法以优化结构相似性指标为方向进行种群进化以寻找最优隐写位置.从表1可以看出,结构相似性指标几乎接近1,意味着隐写算法对图像质量的影响很小.

为了检测隐写算法的安全性,实验采用SPA隐写工具对实验样本库中的图像进行隐写分析,并通过错误检测率![]() 来评估安全性.其中,PFA是误报率,表示被检测为载密图像的原始图像数量与原始图像数量之比;PMD是漏检率,表示被检测为原始图像的载密图像的数量与载密图像的数量之比.图4显示了在100个样本对中4种算法的PERR均值.如图4所示,本文算法对抗SPA隐写分析工具具有鲁棒性,且嵌入容量越小,所提出算法的抗SPA能力越强.

来评估安全性.其中,PFA是误报率,表示被检测为载密图像的原始图像数量与原始图像数量之比;PMD是漏检率,表示被检测为原始图像的载密图像的数量与载密图像的数量之比.图4显示了在100个样本对中4种算法的PERR均值.如图4所示,本文算法对抗SPA隐写分析工具具有鲁棒性,且嵌入容量越小,所提出算法的抗SPA能力越强.

Fig. 4 Detection error for the four algorithms under SPA

图4 SPA下4种算法的PERR值

MO-GA是典型的进化多目标优化问题,本文通过遗传算法在图像的噪声、纹理区域进行全局搜索以寻找最合适的隐写嵌入位置.而在搜索过程中,要经过复杂的基因操作和种群的迭代,以至于算法复杂度和计算开销较大.

本文算法利用边缘计算,在边缘服务器中迭代搜索隐写嵌入位置,在终端实现秘密信息的嵌入,在性能受限的终端上实现了基于图像隐写的隐蔽通信.WOW,S-UNIWARD和MiPOD等3种算法的整个执行过程都是在终端上完成的,故本文算法的终端开销比这3种算法更优,在嵌入容量小于0.1的情况下嵌入时间达到了毫秒级别.

5 总 结

研究及实验结果表明,本文提出的基于遗传算法的进化多目标优化图像隐写算法能够对隐写不可察觉性和隐写安全性2个目标进行优化,通过高通滤波器组得到的滤波残差,将秘密信息的嵌入限制在图像的噪声、纹理区域,利用遗传算法在叠加的滤波残差中逐代寻找适应度高的个体以得到进化多目标优化问题的最优解.考虑到终端因计算资源有限而不能运行复杂应用的弊端,本文利用边缘服务器来搜索图像的最优隐写位置,而终端只需要根据隐写位置嵌入秘密信息.由于终端没有将秘密信息提供给服务器,保证了秘密信息的安全性,提高了终端嵌入秘密信息的效率.

[1]Shi Weisong, Zhang Xingzhou, Wang Yifan, et al. Edge computing: State-of-the-art and future directions[J]. Journal of Computer Research and Development, 2019, 56(1): 69-89 (in Chinese)(施巍松, 张星洲, 王一帆, 等. 边缘计算:现状与展望[J]. 计算机研究与发展, 2019, 56(1): 69-89)

[2]Bharathi M D , Dhikhi T. A survey on image steganography techniques[J]. International Journal of Pharmacy & Technology, 2016, 8(4): 19368-19377

[3]Taleb T, Samdanis K, Mada B, et al. On multi-access edge computing: A survey of the emerging 5G network edge cloud architecture and orchestration[J]. IEEE Communications in Surveys & Tutorials, 2017, 19(3):1657-1681

[4]Ding D, Ram S, Rodríguez J J. Image inpainting using nonlocal texture matching and nonlinear filtering[J]. IEEE Transactions on Image Processing, 2019, 28(4): 1705-1719

[5]Holub V, Fridrich J J. Designing steganographic distortion using directional filters[C] //Proc of IEEE Int Workshop on Information Forensics and Security(WIFS). Piscataway, NJ: IEEE, 2012: 234-239

[6]Holub V, Fridrich J, Denemark T. Universal distortion function for steganography in an arbitrary domain[J]. EURASIP Journal on Information Security, 2014, 1(1): 1-13

[7]Sedighi V, Cogranne R, Fridrich J. Content-adaptive steganography by minimizing statistical detectability[J]. IEEE Transactions on Information Forensics & Security, 2015, 11(2): 221-234

[8]Manjunath H R, Brahmananda S H, Lokesh S. Stegano-graphy using indexed texture synthesis with indexed color synthesis[C] //Proc of Int Conf on Communication and Signal Processing (ICCSP). Piscataway, NJ: IEEE, 2017: 0821-0824

[9]Sreenath G, Thanveer M, Aparna K R, et al. Texture based secure data transmission[C] //Proc of Int Conf of Electronics, Communication and Aerospace Technology (ICECA). Piscataway, NJ: IEEE,2017: 38-42

[10]Saeed A, Fawad, Khan M J, et al. An accurate texture complexity estimation for quality-enhanced and secure image steganography[J]. IEEE Access, 2020, 8: 21613-21630

[11]Huang Jinjing, Cheng Shaoyin, Lou Songhao, et al. Image steganography using texture features and GANs[C] //Proc of Int Joint Conf on Neural Networks (IJCNN). Piscataway, NJ: IEEE, 2019: 1-8

[12]Huang Wei, Zhao Xianfeng. Novel cover selection criterion for spatial steganography using linear pixel prediction error[J]. Science China (Information Sciences), 2016, 59(5): 1-3

[13]Simmons G J. The prisoners’ problem and the subliminal channel[C] //Proc of CRYPTO’83. Berlin: Springer, 1983: 51-67

[14]Kurak C, Mchugh J. A cautionary note on image downgrading[C]//Proc of the Computer Security Applications Conf. Piscataway, NJ: IEEE, 1992: 153-162

[15]Girdhar A, Kumar V. Comprehensive survey of 3D image steganography techniques[J]. IET Image Processing, 2018, 12(1): 1-10

[16]Sharma N, Batra U. A review on spatial domain technique based on image steganography[C] //Proc of Int Conf on Computing and Communication Technologies for Smart Nation (IC3TSN). Piscataway, NJ: IEEE, 2017: 24-27

[17]Luo Weiqi, Wang Yuangen, Huang Jiwu. Security analysis on spatial LSB steganography for JPEG decompressed images[J]. IEEE Signal Processing Letters, 2011, 18(1): 39-42

[18]Bansal K, Agrawal A, Bansal N. A survey on steganography using least significant bit (LSB) embedding approach[C] //Proc of the 4th Int Conf on Trends in Electronics and Informatics (ICOEI). Piscataway, NJ: IEEE, 2020: 64-69

[19]Li Xiaolong, Yang Bin, Cheng Daofang, et al. A generalization of LSB matching[J]. IEEE Signal Processing Letters, 2009, 16(2): 69-72

[20]Bhuiyan T, Sarower A H, Karim R, et al. An image steganography algorithm using LSB replacement through XOR substitution[C] //Proc of Int Conf on Information and Communications Technology (ICOIACT). Piscataway, NJ: IEEE, 2019: 44-49

[21]Xue Bowen, Li Xiaolong, Li Bin, et al. Steganalysis of LSB replacement for multivariate Gaussian covers[C]//Proc of IEEE China Summit and Int Conf on Signal and Information Processing (ChinaSIP). Piscataway, NJ: IEEE, 2015: 836-840

[22]Tan Shunquan. Targeted steganalysis of edge adaptive image steganography based on LSB matching revisited using B-Spline fitting[J]. IEEE Signal Processing Letters, 2012, 19(6): 336-339

[23]Smitha G L, Baburaj E. A survey on image steganography based on least significant bit matched revisited (LSBMR) algorithm[C] //Proc of Int Conf on Emerging Technological Trends (ICETT). Piscataway, NJ: IEEE, 2016: 132-139

[24]Kait V S, Chauhan B. BPCS steganography for data security using FPGA implementation[C] //Proc of Int Conf on Communications and Signal Processing (ICCSP). Piscataway, NJ: IEEE, 2015: 1887-1891

[25]Fridrich J, Goljan M. Digital image steganography using stochastic modulation[J]. Proceedings of Spie the Int Society for Optical Engineering, 2010, 5020(4):191-202

[26]Thai T H, Cogranne R, Retraint F. Statistical model of quantized DCT coefficients: Application in the steganalysis of Jsteg algorithm[J]. IEEE Transactions on Image Processing, 2014, 23(5): 1980-1993

[27]Lee Wanlung, Sun Wei. Reversible steganography scheme based on position-recording in DCT coefficients[C] //Proc of the 15th Int Conf on Computational Intelligence and Security (CIS). Piscataway, NJ: IEEE, 2019: 424-428

[28]Li Bin, Huang Jiwu, Shi Yunqing. Steganalysis of YASS[J]. IEEE Transactions on Information Forensics & Security, 2009, 4(3): 369-382

[29]Fridrich J, Goljan M, Soukal D. Perturbed quantization steganography[J]. Multimedia Systems, 2005, 11(2): 98-107

[30]Ghasemzadeh H, Arjmandi M K. Universal audio steganalysis based on calibration and reversed frequency resolution of human auditory system[J]. IET Signal Processing, 2017, 11(8): 916-922

[31]Luo Xiangyang, Liu Fenlin, Yang Chunfang, et al. On F5 steganography in images[J]. Computer Journal, 2012 (4): 447-456

[32]Gong Maoguo, Cheng Gang, Jiao Licheng, et al. Nondominated individual selection strategy based on adaptive partition for evolutionary multi-objective optimization[J]. Journal of Computer Research and Development, 2011, 48(4): 545-557 (in Chinese)(公茂果, 程刚, 焦李成, 等. 基于自适应划分的进化多目标优化非支配个体选择策略[J]. 计算机研究与发展, 2011, 48(4): 545-557)

[33]Gong Dunwei, Ji Xinfang, Sun Xiaoyan. Solving many-objective optimization problems using set-based evolutionary algorithms[J]. Acta Electronica Sinica, 2014, 42(1): 77-83 (in Chinese)(巩敦卫, 季新芳, 孙晓燕. 基于集合的高维多目标优化问题的进化算法[J]. 电子学报, 2014, 42(1): 77-83)

[34]Guo Shianglin, Chang Yiting, Lie Wennung. A framework of enhancing image steganography with picture quality optimization and anti-steganalysis based on simulated annealing algorithm[J]. IEEE Transactions on Multimedia, 2010, 12(5): 345-357

[35]Ahmadi S D ,Sajedi H. Image steganography with artificial immune system[C] //Proc of Artificial Intelligence & Robotics(IRANOPEN). Piscataway, NJ: IEEE, 2017: 45-50

[36]Siva Raja P M, Baburaj E. An efficient data embedding scheme for digital images based on particle swarm optimization with LSBMR[C] //Proc of the 3rd Int Conf on Computational Intelligence and Information Technology (CIIT 2013). Piscataway, NJ: IEEE, 2013: 17-24

[37]Ma Xiaoyu, Jiang Xiuhua, Pan Da. Performance validation and analysis for multi-method fusion based image quality metrics in a new image database[J]. China Communications, 2019 (8): 147-161

[38]Cachin C. An information-theoretic model for steganography[J]. Information and Computation 2000, 192(1): 41-56

[39]Zhang Zhan. Research on high-order statistical secure steganography algorithm[D]. Nanjing: Nanjing University of Science and Technology, 2010 (in Chinese)(张湛. 高阶统计安全的隐写算法研究[D]. 南京: 南京理工大学, 2010)